İran devleti destekli hack grubu APT34, diğer adıyla OilRig, yakın zamanda Birleşik Arap Emirlikleri ve Körfez bölgesindeki hükümeti ve kritik altyapı kuruluşlarını hedef alan yeni kampanyalarla faaliyetlerini artırdı.

Trend Micro araştırmacıları tarafından tespit edilen bu saldırılarda OilRig, kimlik bilgilerini çalmak için Microsoft Exchange sunucularını hedef alan yeni bir arka kapı dağıttı ve ayrıca güvenliği ihlal edilmiş cihazlardaki ayrıcalıklarını yükseltmek için Windows CVE-2024-30088 kusurundan yararlandı.

Trend Micro, etkinliğin yanı sıra OilRig ile fidye yazılımı saldırılarına karışan İran merkezli bir diğer APT grubu olan FOX Kitten arasında da bağlantı kurdu.

En son OilRig saldırı zinciri

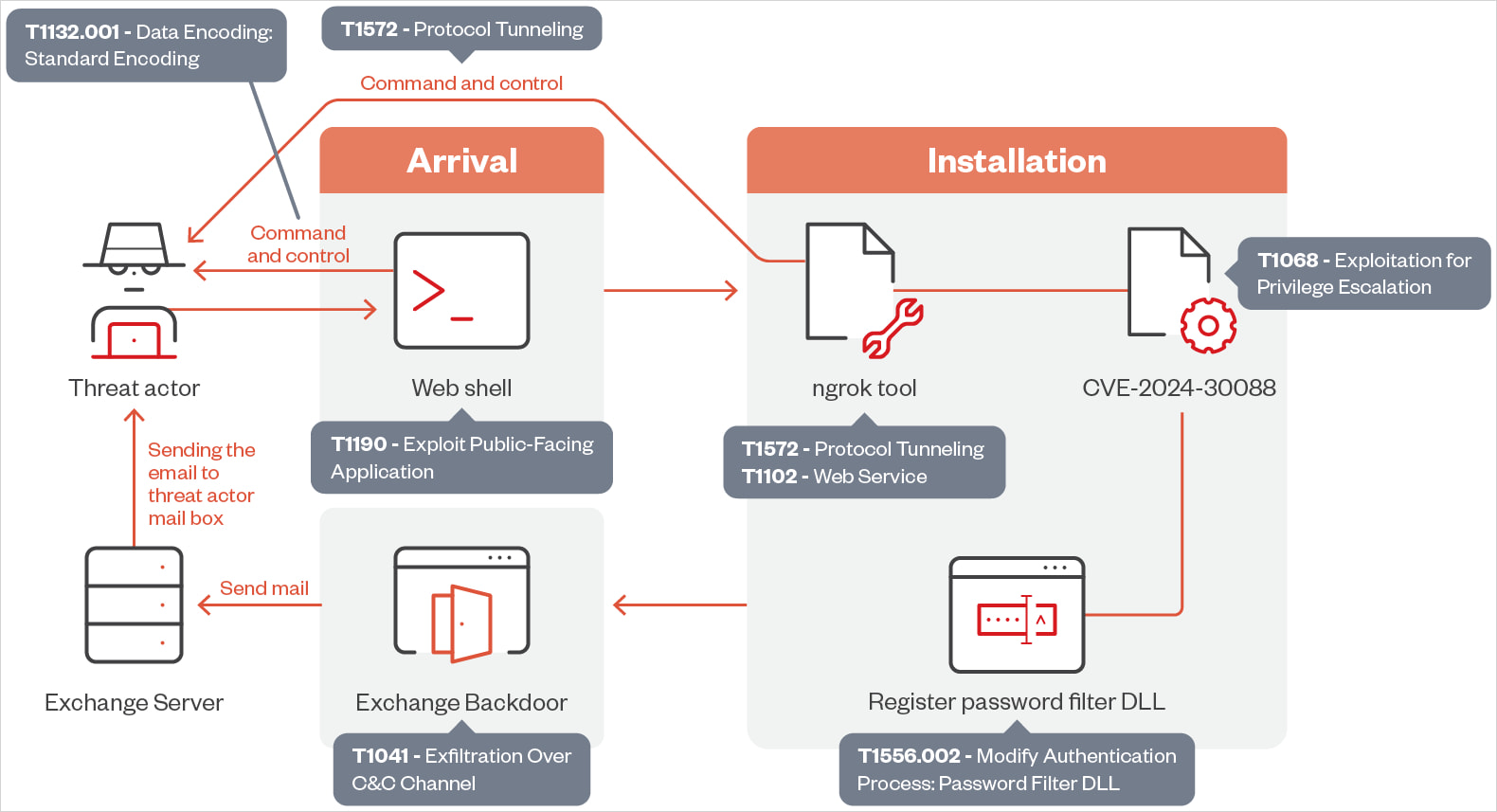

Trend Micro tarafından görülen saldırılar, saldırganlara uzaktan kod ve PowerShell komutlarını yürütme yeteneği veren bir web kabuğu yüklemek için savunmasız bir web sunucusunun kullanılmasıyla başlıyor.

Web kabuğu aktif hale geldiğinde OilRig, Windows CVE-2024-30088 kusurundan yararlanmak üzere tasarlanmış bir bileşen de dahil olmak üzere ek araçları dağıtmak için bundan yararlanıyor.

CVE-2024-30088, Microsoft’un Haziran 2024’te düzelttiği yüksek önem derecesine sahip bir ayrıcalık yükseltme güvenlik açığıdır ve saldırganların ayrıcalıklarını SİSTEM düzeyine yükseltmesine olanak tanıyarak onlara güvenliği ihlal edilen cihazlar üzerinde önemli bir kontrol sağlar.

Microsoft, CVE-2024-30088’e yönelik bir kavram kanıtı istismarını kabul etti ancak kusuru henüz güvenlik portalında aktif olarak istismar edildiğini işaretlemedi. CISA ayrıca Bilinen İstismara Uğrayan Güvenlik Açığı kataloğunda bu durumu daha önce istismar edildiği şeklinde raporlamamıştır.

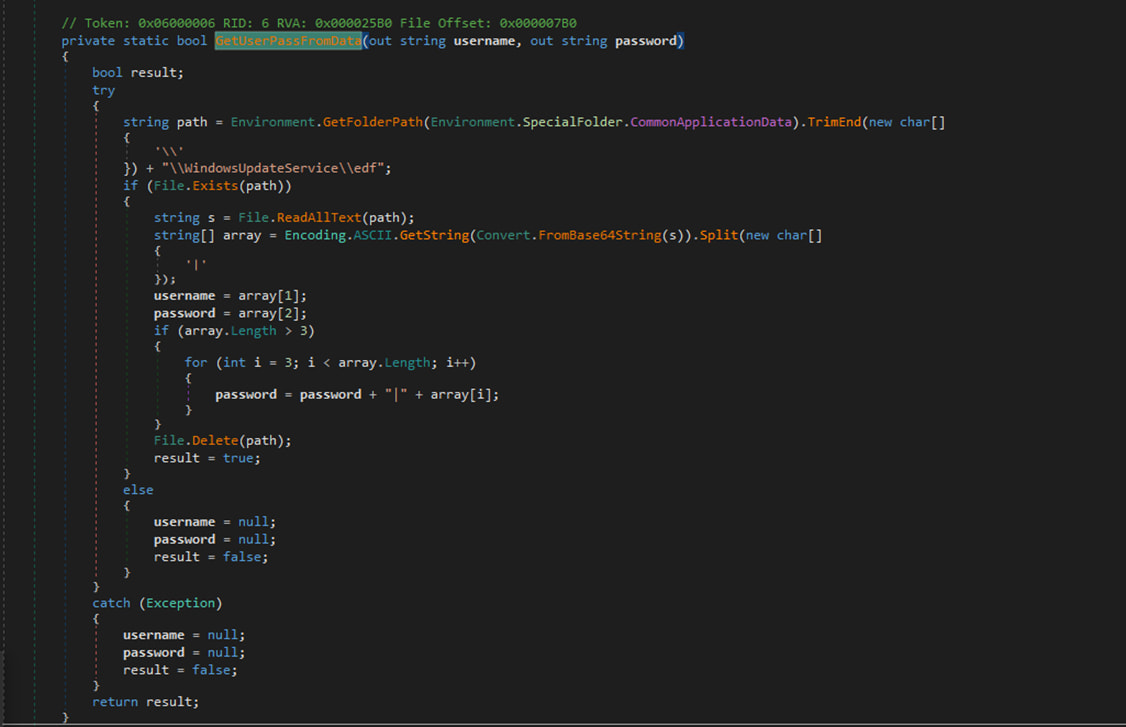

Daha sonra OilRig, şifre değiştirme olayları sırasında düz metin kimlik bilgilerine müdahale etmek için bir şifre filtresi DLL’si kaydeder ve ardından güvenli tüneller aracılığıyla gizli iletişim için kullanılan uzaktan izleme ve yönetim aracı ‘ngrok’u indirip yükler.

Tehdit aktörlerinin bir başka yeni taktiği de şirket içi Microsoft Exchange sunucularının kimlik bilgilerini çalmak ve tespit edilmesi zor meşru e-posta trafiği yoluyla hassas verileri sızdırmak için kullanılmasıdır.

Kaynak: Trend Micro

Sızma, ‘StealHook’ adlı yeni bir arka kapıyla kolaylaştırılıyor; Trend Micro ise hükümet altyapısının genellikle sürecin meşru görünmesini sağlamak için bir dönüm noktası olarak kullanıldığını söylüyor.

Trend Micro raporunda şöyle açıklıyor: “Bu aşamanın temel amacı, çalınan şifreleri yakalamak ve bunları saldırganlara e-posta eki olarak iletmektir.”

“Ayrıca, tehdit aktörlerinin, bu e-postaları devletin Exchange Sunucuları üzerinden yönlendirmek için çalıntı parolalara sahip meşru hesapları kullandığını da gözlemledik.”

Kaynak: Trend Micro

TrendMicro, StealHook ile Karkoff gibi geçmiş kampanyalarda kullanılan OilRig arka kapıları arasında kod benzerlikleri bulunduğunu, dolayısıyla en son kötü amaçlı yazılımın sıfırdan yeni bir yaratımdan ziyade evrimsel bir adım gibi göründüğünü söylüyor.

Ayrıca bu, OilRig’in Microsoft Exchange sunucularını saldırılarının aktif bir bileşeni olarak kullandığı ilk sefer değil. Neredeyse bir yıl önce Symantec, APT34’ün şirket içi Exchange sunucularına e-posta yoluyla komut alabilen ve yürütebilen ‘PowerExchange’ adlı bir PowerShell arka kapısı kurduğunu bildirdi.

Tehdit aktörü Orta Doğu bölgesinde oldukça aktif olmaya devam ediyor ve FOX Kitten ile ilişkisi şu anda belirsiz olsa da, saldırı cephaneliğine fidye yazılımı ekleme potansiyeli konusunda endişe veriyor.

Trend Micro’ya göre hedeflenen kuruluşların çoğu enerji sektöründe olduğundan, bu kuruluşlardaki operasyonel aksaklıklar birçok insanı ciddi şekilde etkileyebilir.