Olarak bilinen İranlı tehdit aktörü Agrius adlı yeni bir fidye yazılımı türünü kullanıyor. para kuşu İsrail örgütlerini hedef alan saldırılarında.

Pink Sandstorm (eski adıyla Americium) olarak da bilinen Agrius, fidye yazılımı bulaşma kisvesi altında İsrail’i hedef alan yıkıcı veri silme saldırıları düzenleme konusunda bir geçmişe sahiptir.

Microsoft, tehdit aktörünü MuddyWater’ı da işleten İran İstihbarat ve Güvenlik Bakanlığı’na (MOIS) bağladı. En az Aralık 2020’den beri aktif olduğu biliniyor.

Aralık 2022’de bilgisayar korsanlığı ekibi, Güney Afrika, İsrail ve Hong Kong’daki elmas endüstrilerine yönelik bir dizi yıkıcı saldırı girişimiyle ilişkilendirildi.

Bu saldırılar, Apostle adlı bir .NET tabanlı silecek-dönüş-fidye yazılımının ve Fantasy olarak bilinen halefinin kullanımını içeriyordu. Apostle’dan farklı olarak Moneybird, C++ ile programlanmıştır.

Check Point araştırmacıları Marc Salinas Fernandez ve Jiri Vinopal, “C++ ile yazılmış yeni bir fidye yazılımının kullanılması, grubun genişleyen yeteneklerini ve yeni araçlar geliştirme konusundaki süregelen çabasını gösterdiği için dikkate değerdir.”

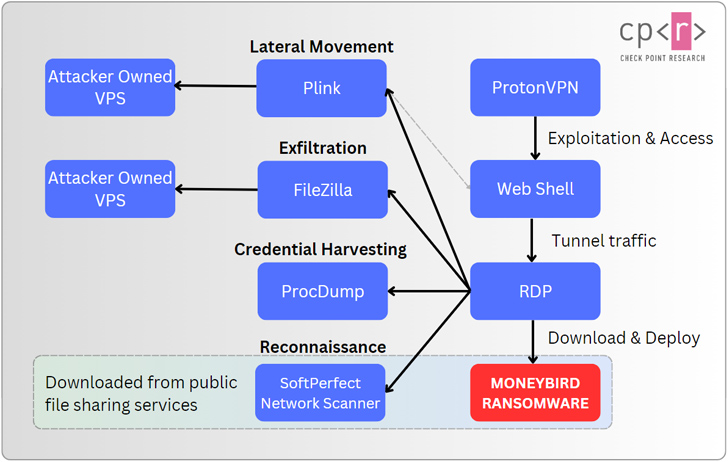

Bulaşma dizisi, internete açık web sunucularındaki güvenlik açıklarının kullanılmasıyla başlar ve ASPXSpy olarak adlandırılan bir web kabuğunun konuşlandırılmasına yol açar.

Sonraki adımlarda, web kabuğu, kurban ortamının keşfini gerçekleştirmek, yanal hareket etmek, kimlik bilgilerini toplamak ve verileri sızdırmak için genel olarak bilinen araçları sağlamak için bir kanal olarak kullanılır.

Ayrıca güvenliği ihlal edilen ana bilgisayarda yürütülen Moneybird fidye yazılımı, “F:\User Shares” klasöründeki hassas dosyaları şifrelemek ve şirketi 24 saat içinde kendileriyle iletişime geçmeye veya çalıntı bilgilerinin sızdırılması riskini almaya teşvik eden bir fidye notu bırakmak için tasarlandı.

Araştırmacılar, “Yeni bir fidye yazılımının kullanılması, aktörün yetenekleri geliştirmeye yönelik ek çabalarının yanı sıra ilişkilendirme ve tespit etme çabalarını güçlendirdiğini gösteriyor” dedi. “Bu yeni ‘örtbaslara’ rağmen, grup olağan davranışını sürdürmeye ve eskisi gibi benzer araç ve teknikleri kullanmaya devam ediyor.”

Sıfır Güven + Aldatma: Saldırganları Zekanızla Nasıl Alt Edeceğinizi Öğrenin!

Deception’ın gelişmiş tehditleri nasıl algılayabildiğini, yanal hareketi nasıl durdurabildiğini ve Sıfır Güven stratejinizi nasıl geliştirebildiğini keşfedin. Bilgilendirici web seminerimize katılın!

Koltuğumu Kurtar!

Agrius, İsrail’i hedef alan siber operasyonlara katılan tek İran devlet destekli grup değil. Geçen ay Microsoft’tan gelen bir rapor, MuddyWater’ın DarkBit fidye yazılımını dağıtmak için Storm-1084 (namı diğer DEV-1084) adlı başka bir kümeyle işbirliği yaptığını ortaya çıkardı.

Bulgular ayrıca, ClearSky’nin İsrail’deki nakliye, lojistik ve finansal hizmetler şirketleriyle ilişkili en az sekiz web sitesinin İran bağlantılı Tortoiseshell grubu tarafından düzenlenen bir su kuyusu saldırısının parçası olarak ele geçirildiğini ifşa etmesiyle geldi.

İlgili bir gelişmede Proofpoint, İsrail’deki bölgesel yönetilen hizmet sağlayıcıların (MSP’ler), alt müşterilerine karşı tedarik zinciri saldırıları başlatmak için tasarlanmış bir kimlik avı kampanyasının parçası olarak MuddyWater tarafından hedef alındığını ortaya çıkardı.

Kurumsal güvenlik firması, küçük ve orta ölçekli işletmelere (KOBİ’ler) yönelik, kimlik avı kampanyaları ve finansal hırsızlık için tehlikeye atılmış KOBİ altyapısından yararlandığı gözlemlenen karmaşık tehdit gruplarından artan tehditlerin altını çizdi.