Scarred Manticore, finansal kurumlar, BT hizmet sağlayıcıları ve STK’ların yanı sıra telekomünikasyon, askeriye ve devlet kurumlarına yoğun bir şekilde odaklanan yüksek profilli kuruluşları hedefliyor.

Check Point Research (CPR) ve Sygnia’nın Olay Müdahale Ekibi, kötü şöhretli Scarred Manticore tehdit grubuyla bağlantılı yeni bir İran casusluk kampanyasını ortaya çıkardı.

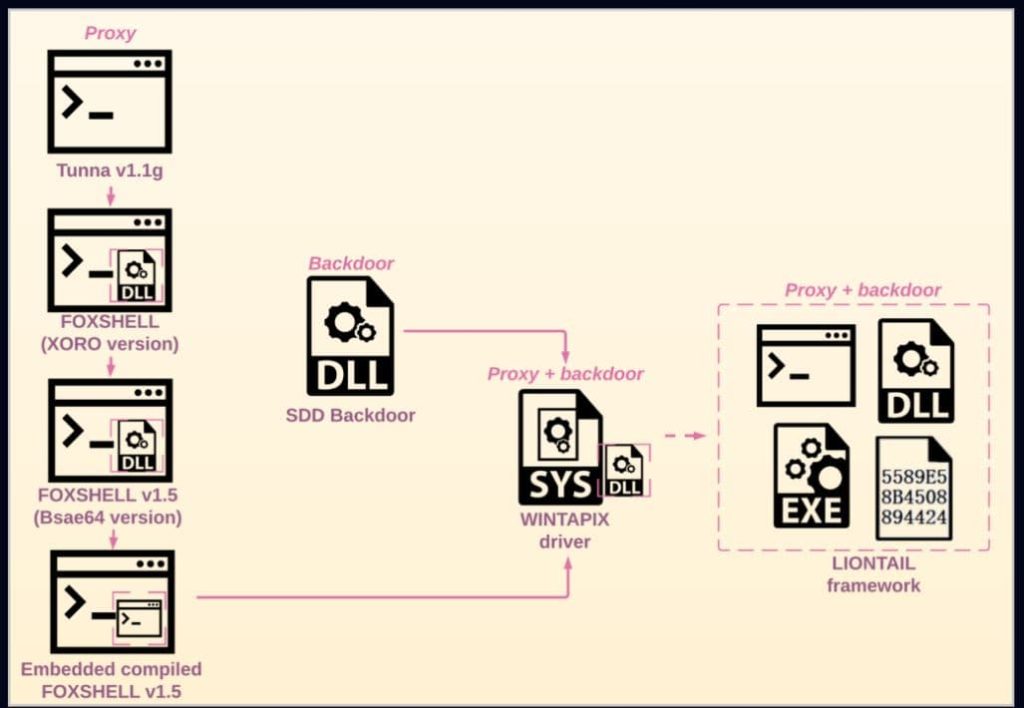

“Arnavutluk’tan Orta Doğu’ya: Yaralı Manticore Dinliyor” başlıklı teknik raporunda grubun, LIONTAIL adı verilen daha önce belgelenmemiş bir kötü amaçlı yazılım çerçevesi kullandığı ortaya çıkıyor. Bu kötü amaçlı yazılım, kötü amaçlı işlevlerini meşru ağ trafiğiyle harmanlamak için özel yükleyiciler ve bellekte yerleşik kabuk kodu yükleri kullanır.

Araştırmacılar bu kampanyanın ardındaki temel amacın casusluk olduğuna inanıyor. Bu tehdit aktörü, Temmuz 2022’de MOIS’in (İstihbarat ve Güvenlik Bakanlığı) emriyle Arnavutluk hükümeti altyapısına yönelik yıkıcı siber saldırılara karışan İranlı aktörler arasında yer alıyor. CPR, bu tehdit grubunun en az 2019’dan beri aktif olduğunu iddia ediyor ve kazanç elde etmeyi tercih ediyor erişimi gizli tutuyor ve ısrarla veri çıkarmayı sürdürüyor.

Daha fazla araştırma, Scarred Manticore’un devam eden bu casusluk kampanyasında Orta Doğu’daki yüksek profilli kuruluşları hedef aldığını ve finansal kurumlar, BT hizmet sağlayıcıları ve STK’ların yanı sıra telekomünikasyon, askeriye ve devlet kurumlarına da odaklandığını ortaya çıkardı.

LIONTAIL çerçevesi şimdiye kadar tespit edilen bilinen herhangi bir kötü amaçlı yazılım ailesiyle hiçbir kod çakışması olmadan benzersiz görünse de, saldırılarda kullanılan diğer araçlar daha önce bildirilen saldırılarla örtüşüyor. Bu saldırılardan bazıları OilRig veya OilRig’e bağlı kümelerle bağlantılı ancak Scarred Manticore grubunu OilRig’e bağlamak için yeterli kanıt yok.

Bu grup, 2019’dan beri Orta Doğu’da internete açık Windows sunucularının güvenliğini aşmak için özel bir araç seti kullanıyor. Bu özel kampanyada CPR, kurbanların Suudi Arabistan, BAE, Kuveyt, Ürdün, Irak, Umman ve İsrail’de bulunduğunu ortaya çıkardı.

Bu kampanyada hedeflenen coğrafi bölgeler ve Scarred Manticore’un önceki faaliyetleri, İran’ın çıkarlarıyla ve MOIS destekli grupların casusluk operasyonlarında hedef aldığı tipik kurban profiliyle keskin bir şekilde örtüşüyor.

Scarred Manticore’un araç seti, açık kaynaklı web tabanlı proxy’lerden, yavaş yavaş açık kaynak ve özel bileşenleri birleştiren güçlü araçlara geçiş yaparak zaman içinde önemli ölçüde gelişti. Tunna tabanlı web kabuğu, grubun en eski araçlarından biri; saldırganların uzak ana bilgisayardaki herhangi bir hizmete, hatta güvenlik duvarları tarafından engellenenlere bile bağlanmasına izin vermek için HTTP üzerinden TCP iletişimlerini tünellemek için kullanılan açık kaynaklı bir araç.

Bu aktör artık Windows sunucularını hedeflemek için özel web kabukları, özel DLL arka kapıları ve sürücü tabanlı implantlar da dahil olmak üzere bir dizi IIS tabanlı arka kapı kullanıyor. CPR’nin ‘dijital bukalemun’ olarak adlandırdığı özel kötü amaçlı yazılım çerçevesi LIONTAIL, ele geçirilen sistemlerde kalıcılık sağlayabilir ve hassas verileri tespit edilmeden çalabilir. Bilgisayarın belleğinde kalmak için özel yükleyiciler ve özel kodlar kullanır ve HTTP.sys sürücüsünü ele geçirerek normal ağ etkinliğinin bir parçası haline gelir.

Scarred Manticore’un araçları ve yeteneklerindeki evrim, İranlı tehdit aktörlerinin son birkaç yılda kaydettiği ilerlemeyi gösteriyor çünkü son saldırılarda kullanılan teknikler, İran’a bağlı önceki saldırılardan çok daha karmaşık.

İLGİLİ MAKALELER

- İran bağlantılı bilgisayar korsanları İsrail, ABD ve AB savunma teknolojisi firmasını vurdu

- GhostSec’in İran Hükümeti Gözetim Yazılımı Aracını İhlal Ettiği İddiası

- İranlı Hackerlar Hedefli LinkedIn Kimlik Avı Saldırısında İsrailli Gibi Göründü

- İran’ın Stalkerware ‘Spyhide’ı 60.000 Android Cihazdan Veri Çaldı

- Fidye başarısız oldu: İranlı bilgisayar korsanları İsrailli LGBTQ flört uygulaması verilerini sızdırdı

- Log4Shell – İranlı Hackerlar ABD Federal Ağının Etki Alanı Denetleyicisine Erişti