Microsoft, İran Mint Sandstorm APT tarafından düzenlenen MediaPI adlı özel bir arka kapının kullanıldığı karmaşık bir kimlik avı dolandırıcılığı konusunda uyardı.

Microsoft Tehdit İstihbaratı, Mint Sandstorm (APT35 ve Charming Kitten) dahil olmak üzere İran bağlantılı tehdit aktörlerinin, karmaşık bir sosyal mühendislik kampanyası tarafından yürütülen kimlik avı dolandırıcılığı yoluyla İsrail-Hamas çatışması üzerinde çalışan yüksek profilli araştırmacıları hedef aldığını bildirdi.

Kampanya, üniversitelerde ve araştırma kuruluşlarında çalışanları hedef alarak çatışmaya ilişkin farklı bakış açılarını toplamayı amaçlıyor. İran’ın istihbarat kolu İslam Devrim Muhafızları Birliği’nin (IRGC) bir alt kümesi olan Mint Sandstorm, kaynak yoğun sosyal mühendislik kampanyaları yoluyla yüksek değerli hedeflerden hassas bilgilerin ele geçirilmesinde uzmanlaşmıştır.

Microsoft’un araştırmasına göre, Mint Sandstorm’un bir alt kümesi olan PHOSPHORUS, kasım ayından bu yana İngiltere, ABD, Belçika, Fransa, Gazze ve İsrail’deki akademik araştırma kuruluşları ve üniversitelerle ilişkili araştırmacılarda Orta Doğu meseleleri üzerinde çalışan yüksek profilli kişileri hedef alıyor. 2023.

Microsoft, bu Mint Sandstorm kampanyasında, kimlik avı tuzakları göndermek için güvenliği ihlal edilmiş e-posta hesaplarının kullanılması, URL için İstemci (curl) komutunu kullanarak C2 sunucusuna bağlanma ve MediaPl adı verilen özel bir arka kapı sunma dahil olmak üzere yeni taktikler gözlemledi.

Tehdit aktörü, gazetecilerin kimliğine bürünmek ve İsrail-Hamas savaşıyla ilgili bir makale hakkında incelemelerini veya geri bildirimlerini isteyen iyi niyetli e-postalar göndermek için sahte e-posta adresleri kullanıyor. Kimliğine bürünmek istedikleri kişilere ait meşru ancak güvenliği ihlal edilmiş e-posta hesaplarını kullandılar.

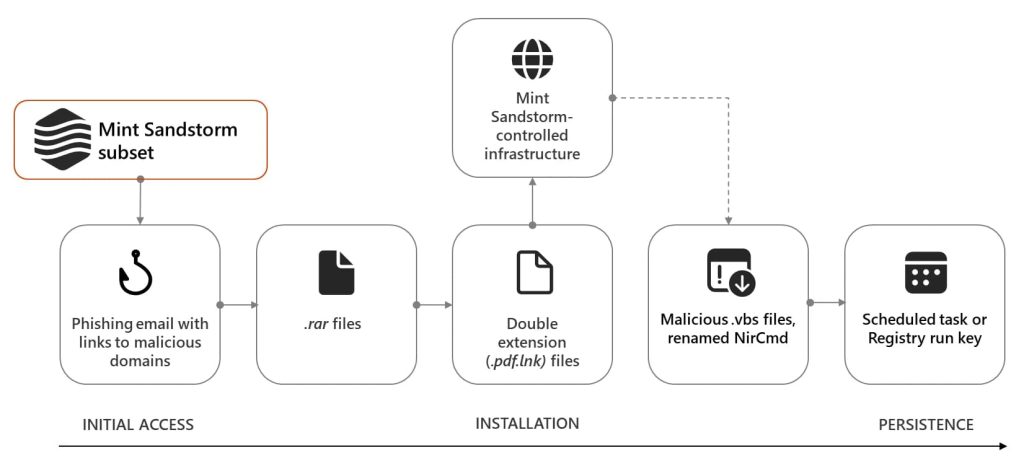

Birisi tuzağa düşerse, Mint Sandstorm, onları sözde taslak belgeyi içeren bir RAR arşiv dosyasını almak için cloud-document-edonrendercom gibi sitelere yönlendiren kötü amaçlı alan adlarına bağlantılar içeren başka bir e-posta gönderir.

.rar dosyasının sıkıştırması çift uzantılı bir dosyaya (.pdf.lnk) açılır ve saldırganın kontrol ettiği glitchme ve supabaseco alt alanlarından kötü amaçlı dosyaları almak için bir curl komutu başlatır.

Microsoft, bu kampanyada, çeşitli.vbs komut dosyaları ve NirCmd’nin yeniden adlandırılmış bir sürümü de dahil olmak üzere, hedeflerin cihazlarına indirilen birden fazla dosya gözlemledi. Saldırgan, güvenliği ihlal edilmiş ortamlarda varlığını sürdürmek için kötü amaçlı bir dosya olan Persistence.vbs’yi kullanır.

Kampanya, Mint Sandstorm’un güvenilirliğini daha da güçlendirmiş ve başarısına katkıda bulunmuş olabilir. Ticari araç, ilk aşamalarda bilinen kişilerin kimliğine bürünmeyi, özel kimlik avı tuzaklarını ve zararsız mesajları kullanmayı içeriyor.

Araştırmalar, Mint Sandstorm’un istenen ortamları hedeflemek için araçlarını sürekli olarak iyileştirdiğini ve değiştirdiğini, potansiyel olarak kalıcılığını korumasına ve tespitten kaçmasına olanak sağladığını gösteriyor.

Microsoft, Mint Sandstorm kampanyalarının etkisini azaltmak için azaltıcı önlemlerin uygulanmasını önerir. Bu, son kullanıcıların istenmeyen iletilerdeki URL’lere tıklamaya ve kimlik bilgilerini ifşa etmeye/paylaşmaya karşı eğitilmesini ve ayrıca kimlik avı e-postalarında ve sahte uygulama adlarında hatalı yazım ve dil bilgisi olup olmadığını kontrol etmeyi içerir.

Microsoft ayrıca, kötü amaçlı web sitelerini ve dolandırıcılıkları tanımlamak/engellemek için kullanıcıları SmartScreen’i destekleyen web tarayıcılarını kullanmaya teşvik eder. Ayrıca, kötü amaçlı etki alanlarına ve IP adreslerine yapılan bağlantıları engellemek için ağ korumasını etkinleştirin. Bulutla sağlanan koruma, hızla gelişen saldırgan araçlarını ve tekniklerini kapsayabilir.

Bilgi almak için Ontinue’nun Tehdit Müdahale Lideri Balazs Greksza’ya ulaştık. “APT35 gibi aktörlerin jeopolitik, ulusal güvenlik ve karşı istihbarat ile gergin durumlarda askeri hazırlık ve ekonomik ve ticari uygulamalara ilişkin genel anlayış etrafında birincil hedefleri var; ancak yaptırım uygulanan ülkeleri etkilemek daha zor zamanlar yaşıyor.” dedi Balazs.

“APT35 gibi aktörlerin öncelikli hedefleri jeopolitik, ulusal güvenlik ve karşı istihbarattır. Gergin durumlarda askeri hazırlık ve ekonomik ve ticari uygulamalara ilişkin genel bir anlayış; ancak yaptırım uygulanan ülkelerin etkisi daha zor oluyor” diye açıkladı Balazs.

İLGİLİ MAKALELER

- İran’ın MuddyWater Grubu Sahte Not Kimlik Avı ile İsraillileri Hedef Alıyor

- İran’ın Yaralı Manticore’u LIONTAIL Kötü Amaçlı Yazılımıyla Orta Doğu’yu Hedefliyor

- İran’ın Şeftali Kum Fırtınası Savunma Sektöründe FalseFont Arka Kapısını Kullanıyor

- İranlı Hackerlar Hedefli LinkedIn Kimlik Avı Saldırısında İsrailli Gibi Göründü

- Microsoft, PaperCut kusurundan yararlanan iki İranlı bilgisayar korsanı grubunun olduğunu bildirdi