MuddyWater, mağdurları RAT indirmeleri için kandırmak amacıyla İsrail Kamu Hizmeti Komisyonu’ndan gelen sahte bir notu kullanıyor.

Siber güvenlik firması Deep Instinct, İran devlet destekli tehdit grubu MuddyWater’ın hedef odaklı kimlik avı kampanyasıyla İsrail varlıklarını hedef aldığını bildirdi.

Deep Instinct’in tedavi istihbaratı araştırmacısı Simon Kenin’e göre MuddyWater, mağdurları Gelişmiş İzleme Aracısı (AMA) adı verilen bir uzaktan yönetim aracını indirmeleri için kandırmak amacıyla İsrail Kamu Hizmeti Komisyonu’ndan gelen sahte bir notu kullanıyor.

Bu kötü amaçlı yazılım, bilgisayar korsanlarının kurbanlarının bilgisayarlarına uzaktan erişmelerine, verileri çalmalarına, sistemlerini bozmalarına ve casusluk yapmalarına olanak tanır. Tehdit aktörü, N-able’ın meşru bir uzaktan yönetim aracı olan AMA’yı konuşlandırmak için iki İsrailli kuruluşu hedef alıyor.

Blog yazılarında araştırmacılar, bu kampanyadaki TTP’lerin (teknikler, taktikler ve prosedürler) grubun önceki faaliyetleriyle karşılaştırıldığında güncellendiğini kaydetti. Örneğin grup geçmişte benzer saldırı zincirlerini kullanmış ve ScreenConnect, Syncro, RemoteUtilities, SimplyHelp vb. gibi uzaktan erişim araçlarının dağıtımına odaklanmıştı.

Ancak, bu hedef odaklı kimlik avı kampanyasında MuddyWater, e-postaların HTML ve JavaScript’i birleştirmesi ve meşru görünmesi nedeniyle standart e-posta güvenlik filtrelerinden kaçınmak için tasarlanmış yeni bir kimlik avı e-postası türü olan ‘eN-Able’ adlı yeni bir teknik kullandı. Bu e-postalar, işletim sistemlerindeki ve e-posta istemcilerindeki güvenlik açıklarından yararlanmaya yönelik kötü amaçlı kod içerir.

Bir başka yeni taktiğe ise ‘püskürt ve dua et’ deniyor. Bu teknik, çok sayıda hedefe çok sayıda kimlik avı e-postasının gönderildiği kimlik avı saldırısına benzer. Bununla birlikte, spreyleme ve dua etme tekniği yoluyla, hedeflerin bir kısmı tuzağa düşse bile başarı şansı önemli ölçüde artar.

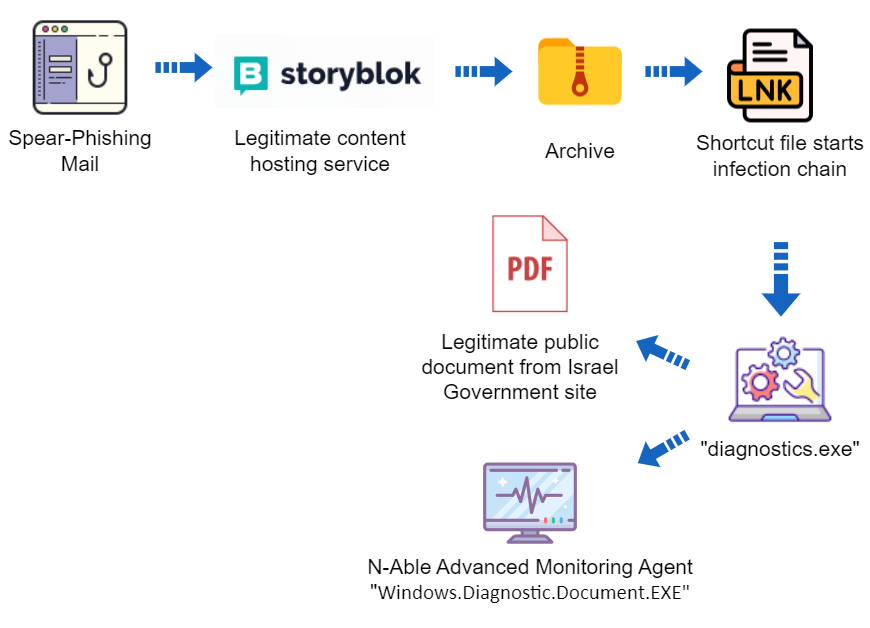

Ayrıca grup, gizli dosyalar, bulaşmayı başlatan bir LNK dosyası ve kötü amaçlı yazılımı başlatmak için yürütülebilir bir dosya içeren çok aşamalı enfeksiyon vektörünü başlatmak için Storyblok adlı yeni bir dosya paylaşım hizmetini kullandı. Kurban ele geçirildikten sonra saldırgan, yasal uzaktan yönetim aracını kullanarak virüs bulaşmış ana bilgisayara bağlanır ve keşif yapmaya başlar.

Deep Instinct, bu yeni TTP’lere ek olarak grubun Muddy2Go adlı yeni bir C2 çerçevesinden yararlandığını fark ediyor. Yeni TTP’lerin kullanılması MuddyWater’ın işleyiş tarzını iyileştirmeye çalıştığını gösteriyor. Bu bulgular, onaylanmış ayrı olarak başka bir siber güvenlik firması olan Group-IB tarafından.

MuddyWater (diğer adıyla Mango Sandstorm ve Static Kitten), 2017’den beri aktif olduğuna inanılan bir siber casusluk grubudur. Agrius, OilRig ve Scarred Manticore gibi diğer gruplar gibi İran İstihbarat ve Güvenlik Bakanlığı’nın (MOIS) bir birimini temsil etmektedir.

Bu kampanyanın MuddyWater tarafından İsrail kuruluşlarına yönelik düzenlenen bir dizi hedefli siber saldırının sonuncusu olduğunu belirtmekte fayda var. Hatta İsrail ile Filistin arasındaki gerilimin tırmanmasından bu yana devlet destekli birçok aktör İsrail’i hedef alma konusunda aktif hale geldi.

Geçtiğimiz günlerde Hackread, Hamas korsanlarının İsrail sistemlerini hedef almak için BiBi-Linux adında yeni ve tehlikeli bir kötü amaçlı yazılım geliştirdiklerini bildirdi. Bu kötü amaçlı yazılım, kritik sistem dosyalarının üzerine yazabilir ve bu da virüslü sistemlerin başlatılmasını imkansız hale getirebilir. Kötü amaçlı yazılım, meşru İsrail kuruluşlarından gelecek şekilde tasarlanmış hedef odaklı kimlik avı e-postaları aracılığıyla dağıtıldı.

Ekim 2023’te, Filistin yanlısı bilgisayar korsanlarının roket uyarı uygulamasını kullanarak şüphelenmeyen İsrail vatandaşlarına kötü amaçlı yazılım dağıttığı başka bir casus yazılım kampanyası tespit edildi.

ALAKALI HABERLER

- İsrail’in Kanal 10 TV İstasyonu Hamas Tarafından Hacklendi

- Hamas 100’den fazla İsrail askerinin akıllı telefonunu hackledi

- Hamas, IDF’yi kötü amaçlı yazılım indirmeye ikna etmek için kadın kılığına girdi

- İranlı Hackerlar Hedefli LinkedIn Kimlik Avı Saldırısında İsrailli Gibi Göründü

- İranlı Hackerlar Hedefli LinkedIn Kimlik Avı Saldırısında İsrailli Gibi Göründü

- Hamas, kadınların baştan çıkarıcı telefonlarıyla IDF askerlerinin telefonlarını hackledi