MuddyWater Kimlik Avı Saldırılarında Yeni Arka Kapı ‘BugSleep’ Keşfedildi. Siber güvenlik araştırmacıları, kötü şöhretli MuddyWater hacker grubunun tehlikeye atılmış sistemlere uzaktan erişim sağlamak için kullandığı özel yapım bir arka kapıyı ortaya çıkardı. Yeni tehdit ve kimlik avı dolandırıcılıklarından kendinizi nasıl koruyacağınız hakkında bilgi edinin.

Check Point Research’ün son raporuna göre, İstihbarat ve Güvenlik Bakanlığı’na bağlı İranlı tehdit grubu ‘MuddyWater’, Ekim 2023’te İsrail-Hamas savaşının başlamasından bu yana Orta Doğu’yu, özellikle de İsrail’i hedef alan siber savaşı yoğunlaştırdı.

Bilginize, MuddyWater (diğer adıyla Mango Sandstorm ve Static Kitten), kurbanları kötü amaçlı bağlantılara tıklamaya veya virüslü ekleri indirmeye kandırmak için kimlik avı e-postaları kullanan kötü şöhretli bir siber casusluk grubudur.

Grup, İsrail belediyeleri, hükümet kuruluşları, havayolları, seyahat acenteleri ve gazeteciler dahil olmak üzere ilgi alanlarındaki çeşitli kuruluşları hedeflemek için ele geçirilmiş e-posta hesaplarını kullanıyor. MuddyWater’ın 2017’den beri aktif olduğuna inanılıyor.

BugSleep Backdoor – Suudi Arabistan – İsrail

MuddyWater’ın kampanyaları genellikle Atera Agent ve Screen Connect gibi meşru Uzaktan İzleme ve Yönetim (RMM) Araçlarının kullanımını içerir, ancak bu sefer arka kapı yeteneklerine sahip özel bir izleme aracı olan BugSleep’i devreye aldılar.

Başlangıçta, aktörler belediyeler gibi aynı sektördeki düzinelerce hedefe gönderilen kampanyalarda yeni bir uygulama indirmek için özel bir yem kullandılar. Ancak, Check Point’in raporuna göre, grup artık web seminerleri ve çevrimiçi kurslar gibi genel temalı kimlik avı yemlerini kullanarak aynı yemi farklı bölgelerde yeniden kullanıyor.

Grup ayrıca artık İngilizce’yi daha sık kullanıyor. CP araştırmacıları tarafından belirlenen iki e-posta aynı yemi kullanıyordu, biri Suudi Arabistan’a diğeri İsrail’e gönderilmişti, temel farklar e-posta adresleri ve son yük.

Suudi Arabistan’da yük bir RMM iken, İsrail’de BugSleep idi. Dahası, VirusTotal’a yüklenen bu kampanyayla ilgili dosyalar Azerbaycan ve Ürdün’deki IP adreslerindendi ve PDF yemdeki Azerice dili hedefle bir korelasyona izin veriyordu.

BugSleep, ilk önce Windows Uyku API’sini birden fazla kez kullanarak çalışır, bu, sandbox olarak bilinen otomatik güvenlik programları tarafından tespit edilmekten kaçınmak için kullanılan bir taktiktir. Daha sonra çalışması için gereken işlevleri yüklemeye devam eder.

Temel işlevsellik sürümler arasında tutarlı kalırken, Check Point, BugSleep’in saldırganlara, tehlikeye atılan bilgisayarda komutları yürütme ve virüslü bilgisayar ile saldırganlar tarafından kontrol edilen bir C&C sunucusu arasında dosya aktarma olanağı sağladığını vurguluyor.

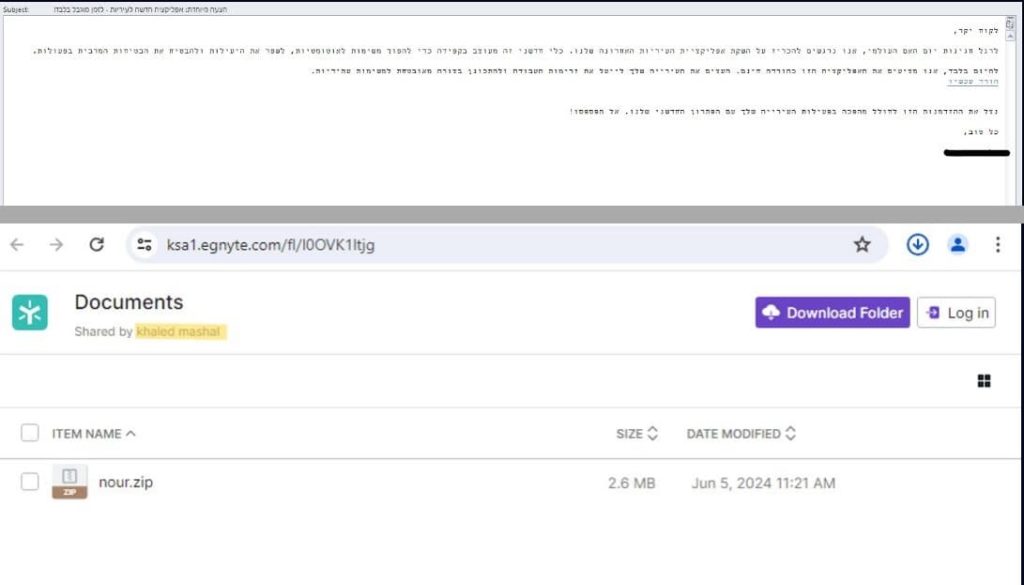

Kötü amaçlı yazılım, güvenli bir dosya paylaşım platformu olan Egnyte aracılığıyla dağıtılıyor ve her gün 30 dakikada bir tetikleniyor. Örnekler arasında kısa aralıklarla gerçekleşen güncellemeler, deneme yanılma yaklaşımını öneriyor.

Özel yapım kötü amaçlı yazılımların keşfi, siber suçluların gelişen taktiklerini ve MuddyWater’ın geleneksel güvenlik önlemlerini aşma konusundaki kararlılığını göstermektedir. Bu nedenle, istenmeyen e-postalara karşı dikkatli olmak, açmadan önce gönderenin kimliğini doğrulamak, işletim sisteminizi ve güvenlik yazılımınızı düzenli olarak güncellemek, güçlü parolalar kullanmak ve mümkün olduğunda çok faktörlü kimlik doğrulamayı etkinleştirmek hayati önem taşımaktadır.

İLGİLİ MAKALELER

- İran’ın Mint Sandstorm APT’si, Hamas-İsrail Kimlik Avı Dolandırıcılığıyla Birliklere Saldırıyor

- İran’ın Yaralı Manticore’u LIONTAIL Kötü Amaçlı Yazılımıyla Orta Doğu’yu Hedef Alıyor

- İran’ın Şeftali Kum Fırtınası Savunma Sektöründe Sahte Yazı Tipi Arka Kapı Kullandı

- İranlı Hackerlar Hedefli LinkedIn Kimlik Avı Saldırısında İsrailli Gibi Davrandı

- Microsoft, iki İranlı hacker grubunun PaperCut açığını istismar ettiğini bildirdi