İran İstihbarat ve Güvenlik Bakanlığı’na (MOIS) bağlı bir tehdit aktörünün, en az bir yıldır Orta Doğu’daki finans, hükümet, askeri ve telekomünikasyon sektörlerini hedef alan karmaşık bir siber casusluk kampanyası yürüttüğü gözlemlendi.

Kampanyayı Sygnia ile birlikte keşfeden İsrailli siber güvenlik firması Check Point, aktörü bu isim altında takip ediyor Yaralı MantikorGeçen yıl Arnavutluk hükümetine yönelik yıkıcı saldırılarla bağlantılı dört İranlı gruptan biri olan Storm-0861 adlı yeni ortaya çıkan kümeyle yakından örtüştüğü söyleniyor.

Operasyonun kurbanları Suudi Arabistan, Birleşik Arap Emirlikleri, Ürdün, Kuveyt, Umman, Irak ve İsrail gibi çeşitli ülkeleri kapsıyor.

Scarred Manticore ayrıca, yakın zamanda sekiz ay süren bir kampanyanın parçası olarak Şubat ve Eylül 2023 arasında isimsiz bir Orta Doğu hükümetine düzenlenen saldırıya atfedilen başka bir İran ulus devleti ekibi olan OilRig ile bir dereceye kadar örtüşme gösteriyor.

Düşman ile Cisco Talos’un ShroudedSnooper kod adlı izinsiz giriş seti arasında başka bir taktiksel örtüşme seti keşfedildi. Tehdit aktörü tarafından düzenlenen saldırı zincirleri, Orta Doğu’daki telekomünikasyon sağlayıcılarını HTTPSnoop olarak bilinen gizli bir arka kapı kullanarak belirledi.

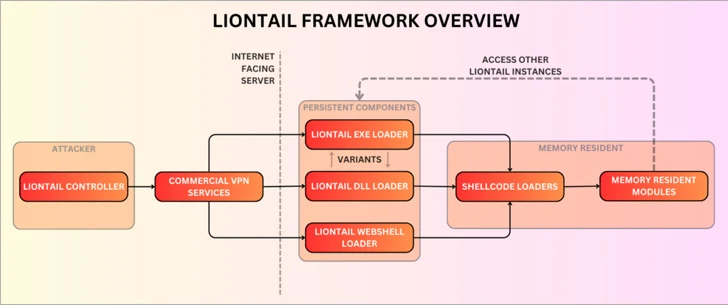

Scarred Manticore tarafından temsil edilen etkinlik, Windows sunucularına yüklenen ve LIONTAIL olarak adlandırılan, önceden bilinmeyen bir pasif kötü amaçlı yazılım çerçevesinin kullanılmasıyla karakterize edilir. Tehdit aktörünün en az 2019’dan beri aktif olduğuna inanılıyor.

Check Point araştırmacıları Salı günü yapılan bir analizde, “Scarred Manticore, Windows sunucularına saldırmak için çeşitli IIS tabanlı arka kapılar kullanarak yıllardır yüksek değerli hedeflerin peşinde koşuyor” dedi. “Bunlar çeşitli özel web kabuklarını, özel DLL arka kapılarını ve sürücü tabanlı implantları içerir.”

Gelişmiş bir kötü amaçlı yazılım parçası olan LIONTAIL, özel kabuk kodu yükleyicileri ve bellekte yerleşik kabuk kodu yüklerinden oluşan bir koleksiyondur. Çerçevenin dikkate değer bir bileşeni, saldırganların HTTP istekleri aracılığıyla komutları uzaktan yürütmesine olanak tanıyan, C dilinde yazılmış hafif ancak gelişmiş bir implanttır.

Saldırı dizileri, kötü amaçlı yazılım dağıtım sürecini başlatmak ve virüslü ana bilgisayarlardan hassas verileri sistematik olarak toplamak için halka açık Windows sunucularına sızmayı gerektirir.

Araştırmacılar, komuta ve kontrol (C2) mekanizmasını detaylandırarak, “Kötü amaçlı yazılım, HTTP API’sini kullanmak yerine, temeldeki HTTP.sys sürücüsüyle doğrudan etkileşim kurmak için IOCTL’leri kullanıyor.” dedi.

“Bu yaklaşım, genellikle güvenlik çözümleri tarafından yakından izlenen IIS veya HTTP API’yi içermediğinden daha gizlidir ancak HTTP.sys için IOCTL’lerin belgelenmemiş olması ve tehdit aktörleri tarafından ek araştırma çabaları gerektirmesi göz önüne alındığında basit bir görev değildir. “

LIONTAIL ile birlikte ayrıca çeşitli web kabukları ve bir web iletici olan LIONHEAD adı verilen bir web iletici aracı da bulunmaktadır.

Scarred Manticore’un tarihsel faaliyeti, grubun kötü amaçlı yazılım cephaneliğinin sürekli bir evrim geçirdiğini gösteriyor; tehdit aktörü daha önce arka kapı erişimi için Tunna gibi web kabuklarına ve FOXSHELL adı verilen özel bir sürüme güveniyordu.

Tehdit aktörünün 2020 yılının ortasından bu yana, nihai hedefi rastgele komutları yürütmek, dosyaları yüklemek ve indirmek olmak üzere virüslü makinedeki bir HTTP dinleyicisi aracılığıyla C2 iletişimi kuran, SDD adı verilen .NET tabanlı bir pasif arka kapı kullandığı söyleniyor. ek .NET derlemelerini çalıştırma.

Tehdit aktörünün taktikleri ve araçlarına yönelik aşamalı güncellemeler, gelişmiş kalıcı tehdit (APT) gruplarının tipik bir örneğidir ve onların kaynaklarını ve çeşitli becerilerini gösterir. Bunun en iyi örneği, Scarred Manticore’un bu Mayıs ayı başlarında Fortinet tarafından ortaya çıkarılan WINTAPIX adlı kötü amaçlı bir çekirdek sürücüsünü kullanmasıdır.

Özetle, WinTapix.sys, saldırının bir sonraki aşamasını yürütmek için bir yükleyici görevi görür ve uygun bir kullanıcı modu işlemine gömülü bir kabuk kodu enjekte eder ve bu da, özellikle Microsoft Internet Information Services’ı hedeflemek üzere tasarlanmış şifrelenmiş bir .NET yükünü yürütür ( IIS) sunucuları.

İsrail’in hedef alınması, sürmekte olan İsrail-Hamas savaşının ortasında meydana geliyor; bu durum, düşük seviyedeki hacktivist grupların, Hindistan ve Kenya gibi ülkelerin yanı sıra ülkedeki çeşitli kuruluşlara saldırmasına neden oluyor; bu da ulus devlet aktörlerinin, İsrail’i etkilemeyi amaçlayan bilgi operasyonlarına güvendiklerini gösteriyor. Çatışmanın küresel algısı.

Check Point, “LIONTAIL çerçeve bileşenlerinin FOXSHELL, SDD arka kapısı ve WINTAPIX sürücüleriyle benzer gizleme ve dizi yapılarını paylaştığını” söyledi.

“Faaliyetlerinin geçmişi incelendiğinde, tehdit aktörünün saldırılarını iyileştirme ve pasif implantlara dayanan yaklaşımlarını geliştirme konusunda ne kadar ileri gittiği açıkça görülüyor.”