olarak bilinen İran ulus-devlet grubu Çamurlu su bir fidye yazılımı operasyonu kisvesi altında hibrit ortamlara yıkıcı saldırılar gerçekleştirdiği gözlemlenmiştir.

Bu, Microsoft Tehdit İstihbaratı ekibinin yeni bulgularına göre. DEV-1084.

Teknoloji devi Cuma günü yaptığı açıklamada, “Tehdit aktörleri, etkinliği standart bir fidye yazılımı kampanyası olarak maskelemeye çalışırken, kurtarılamayan eylemler, yıkım ve kesintinin operasyonun nihai hedefleri olduğunu gösteriyor.”

MuddyWater, ABD hükümetinin alenen ülkenin İstihbarat ve Güvenlik Bakanlığı’na (MOIS) bağladığı İran merkezli bir aktöre verilen addır. En az 2017’den beri aktif olduğu biliniyor.

Ayrıca siber güvenlik topluluğu tarafından Boggy Serpens, Cobalt Ulster, Earth Vetala, ITG17, Mercury, Seedworm, Static Kitten, TEMP.Zagros ve Yellow Nix gibi çeşitli isimler altında izleniyor.

Grup tarafından düzenlenen saldırılar, İsrail varlıklarını ihlal etmek için Log4Shell kusurundan yararlanan geçen yıl boyunca gözlemlenen izinsiz girişlerle, öncelikle Orta Doğu ülkelerini seçti.

Microsoft’tan gelen son bulgular, tehdit aktörünün muhtemelen saldırıyı gerçekleştirmek için DEV-1084 ile birlikte çalıştığını ortaya koyuyor.

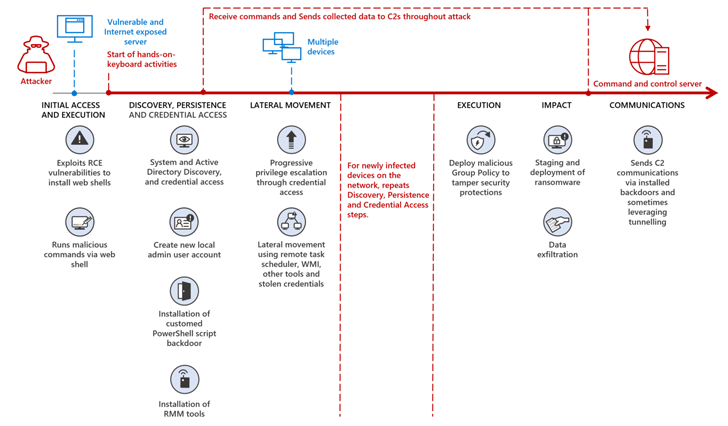

“Mercury, kapsamlı keşif ve keşif gerçekleştirmek, kalıcılık sağlamak ve ağ boyunca yatay olarak hareket etmek için DEV-1084’e erişimi devretmeden önce ilk erişim için yama uygulanmamış uygulamalardaki bilinen güvenlik açıklarından büyük olasılıkla yararlandı, çoğu zaman bir sonraki aşamaya ilerlemeden önce haftalar ve bazen aylar bekledi. Microsoft dedi.

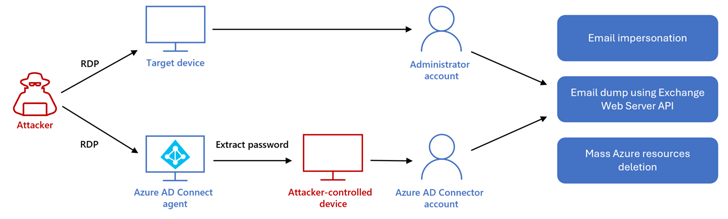

Redmond tarafından tespit edilen etkinlikte DEV-1084, şirket içi cihazların şifrelenmesini ve sunucu çiftlikleri, sanal makineler, depolama hesapları ve sanal ağlar dahil olmak üzere bulut kaynaklarının büyük ölçekli silinmesini gerçekleştirmek için daha sonra yüksek derecede ayrıcalıklı, tehlikeye atılmış kimlik bilgilerini kötüye kullandı.

Ayrıca tehdit aktörleri, Exchange Web Services aracılığıyla e-posta gelen kutularına tam erişim elde etti ve bunu “binlerce arama etkinliği” gerçekleştirmek için kullandı ve hem dahili hem de harici alıcılara mesaj göndermek için adı açıklanmayan yüksek rütbeli bir çalışanın kimliğine büründü.

Tüm bu eylemlerin, sabah 12:38’de başlayıp (saldırganın güvenliği ihlal edilmiş kimlik bilgileri aracılığıyla Microsoft Azure ortamına giriş yaptığında) ve sabah 3:21’de (saldırganın e-posta gönderdiğinde) sona eren yaklaşık üç saatlik bir zaman diliminde gerçekleştiği tahmin edilmektedir. başarılı bulut kesintisinden sonra diğer taraflara).

Burada DEV-1084’ün, Şubat ayında İsrail’in önde gelen araştırma üniversitelerinden biri olan Technion’a yönelik bir fidye yazılımı ve gasp saldırısının parçası olarak “DarkBit” kişiliğini üstlenen aynı tehdit aktörüne atıfta bulunduğunu belirtmekte fayda var. İsrail Ulusal Siber Müdürlüğü geçen ay saldırıyı MuddyWater’a bağladı.

Kimlik Çevresini Korumayı Öğrenin – Kanıtlanmış Stratejiler

Uzman liderliğindeki siber güvenlik web seminerimizle işletmenizin güvenliğini artırın: Kimlik Çevresi stratejilerini keşfedin!

Fırsatı Kaçırmayın – Koltuğunuzu Kaydedin!

DEV-1084 […] Microsoft, muhtemelen İran’ın saldırıyla bağlantısını ve stratejik motivasyonunu gizleme girişimi olarak kendisini şantajla ilgilenen bir suç aktörü olarak tanıttı” dedi.

Mercury ve DEV-1084 arasındaki bağlantılar, temel bir MuddyWater eseri olan Ligolo adlı bir ters tünel oluşturma yardımcı programı kullanılarak gözlemlenen altyapı, IP adresi ve araç çakışmalarından kaynaklanır.

Bununla birlikte, DEV-1084’ün MuddyWater’dan bağımsız olarak çalışıp diğer İranlı aktörlerle işbirliği yapıp yapmadığını veya yalnızca yıkıcı bir saldırı gerçekleştirme ihtiyacı olduğunda çağrılan bir alt ekip olup olmadığını belirlemek için yeterli kanıt yoktur.

Geçen yılın başlarında Cisco Talos, MuddyWater’ı tek bir uyumlu grup yerine birkaç küçük kümeden oluşan bir “konglomera” olarak tanımladı. DEV-1084’ün ortaya çıkışı, bu yönde bir selam veriyor.

Talos, Mart 2022’de “Bu ekipler bağımsız çalışıyor gibi görünse de, casusluk, entelektüel hırsızlık ve hedefledikleri kurbanlara dayalı yıkıcı veya yıkıcı operasyonlar dahil olmak üzere İran’ın ulusal güvenlik hedefleriyle uyumlu aynı faktörler tarafından motive ediliyor.”