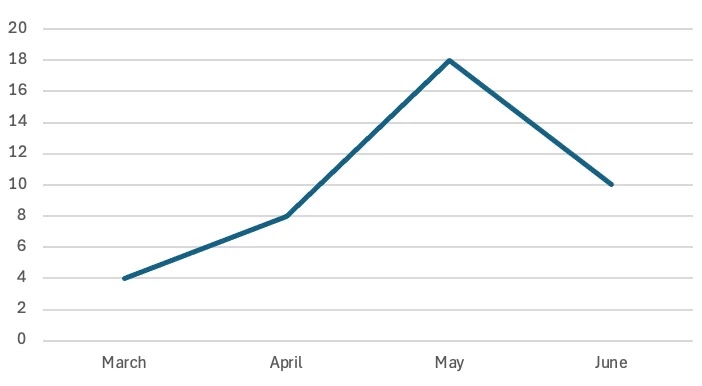

İran devlet destekli tehdit aktörleri, Mayıs ve Haziran 2025 döneminde kaydedilen kötü amaçlı faaliyetlerde% 133’lük dramatik bir artışla, ABD’deki kritik altyapıya karşı siber saldırılarını yoğunlaştırdı.

Siber güvenlik araştırmacıları, Amerikan şirketlerinde öncelikle ulaşım ve üretim sektörlerini hedefleyen koordineli bir kampanyayı izlerken, son İran çatışmasını çevreleyen artan jeopolitik gerilimlerle çakışıyor.

Saldırılardaki artış, İran siber savaş stratejisinde önemli bir değişimi temsil ediyor ve tehdit istihbarat verileri, iki aylık dönemde 28 belgelenmiş olayları ortaya koyuyor.

.webp)

Bu agresif kampanya, siber güvenlik ve altyapı Güvenlik Ajansı’ndan (CISA) ve ABD İç Güvenlik Bakanlığı’ndan acil uyarılara yol açarak, endüstriyel ve kritik altyapı organizasyonlarında artan güvenlik önlemlerine yönelik kritik ihtiyacı vurguladı.

Nozomi Networks Labs analistleri, bu sofistike saldırıları düzenleyen altı önde gelen İranlı İranlı Gelişmiş Kalıcı Tehdit (APT) grubu tanımladı: Muddywater, APT33, Oilrig, Cyberav3ngers, Foxkitten ve Homeland Justice.

Tehdit aktörleri, operasyonel teknoloji ortamlarını ve endüstriyel kontrol sistemlerini tehlikeye atmak için özel olarak tasarlanmış çeşitli saldırı vektörlerini kullanarak dikkate değer bir kalıcılık ve teknik gelişmişlik gösterdiler.

Muddywater, bu kampanya sırasında en üretken tehdit aktörü olarak ortaya çıktı ve en az beş ayrı ABD şirketini ağırlıklı olarak ulaşım ve üretim sektörleri içinde başarıyla ihlal etti.

APT33 yakından takip ederek üç farklı Amerikan organizasyonunu hedeflerken, Oilrig, Cyberav3ngers, Foxkitten ve Vatan Adaleti, gözlemlenen zaman dilimi sırasında en az iki ABD şirketini tehlikeye attı.

Kötü amaçlı yazılım yeniden kullanımı ve altyapı kalıcılığı

Özellikle ilgili bir gelişme, Cyberav3Ngers’ın önceki kampanyalarıyla ilişkili altyapıyı yeniden kullanma ve kontrol etme kararını içermektedir.

Güvenlik araştırmacıları, grubun daha önce Aralık 2024’te tanımlanan Iocontrol kötü amaçlı yazılım olarak da bilinen OrpaCrab’ın dağıtımına bağlı bir IP adresini kasten geri dönüştürdüğünü keşfetti.

Bu operasyonel teknoloji odaklı kötü amaçlı yazılım, programlanabilir mantık denetleyicilerini ve diğer kritik endüstriyel sistemleri manipüle edebilen endüstriyel ortamlar için önemli bir tehdidi temsil etmektedir.

Altyapının yeniden kullanılması, operasyonel güvenlik önlemlerine olan güveni gösteren kaynak yönetimine hesaplanmış bir yaklaşım göstermektedir.

Kuruluşların 159.100.6 IP adresleri de dahil olmak üzere uzlaşma göstergelerini izlemeleri tavsiye edilir.[.]69, 169.150.227[.]230 ve 95.181.161[.]50, devam eden tehdit istihbarat operasyonlarında belirlenen diğer kötü niyetli altyapı arasında.

Canlı kötü amaçlı yazılım davranışını araştırın, bir saldırının her adımını izleyin ve daha hızlı, daha akıllı güvenlik kararlarını alın -> Herhangi birini deneyin. Şimdi