2019’dan beri iPhone cihazlarını hedef alan Üçgenleme Operasyonu casus yazılım saldırıları, donanım tabanlı güvenlik korumalarını atlatmak için Apple çiplerindeki belgelenmemiş özelliklerden yararlanıyordu.

Bu bulgu, geçtiğimiz yıl boyunca karmaşık saldırı zincirinde tersine mühendislik yapan ve ilk olarak Haziran 2023’te keşfettikleri saldırının temelini oluşturan tüm ayrıntıları ortaya çıkarmaya çalışan Kaspersky analistlerinden geldi.

Muhtemelen hata ayıklama ve iPhone kullanıcılarına karşı casus yazılım saldırıları başlatmak için fabrika testleri için ayrılan belirsiz donanım özelliklerinin keşfedilmesi ve kullanılması, kampanyayı gelişmiş bir tehdit aktörünün yürüttüğüne işaret ediyor.

Dahası, bu durum neden belirsizlik yoluyla güvenliğe güvenmenin ve donanım tasarımının veya donanım testi uygulamasının gizliliğinin yanlış bir önerme olduğuna dair mükemmel bir örnek teşkil etmektedir.

Nirengi Operasyonu

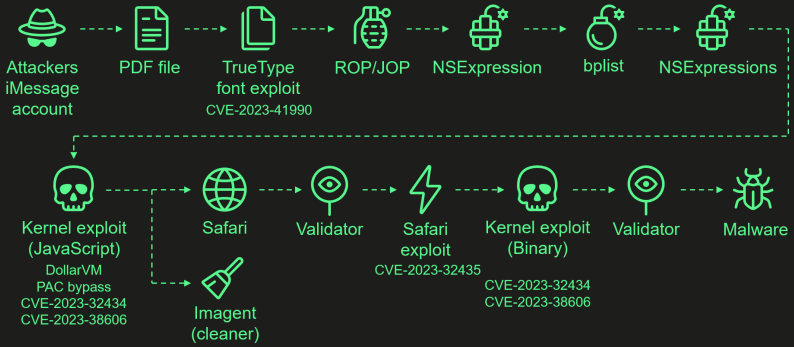

Üçgenleme Operasyonu, bir dizi dört sıfır gün güvenlik açığını kullanarak Apple iPhone cihazlarını hedef alan bir casus yazılım kampanyasıdır. Bu güvenlik açıkları, saldırganların ayrıcalıkları yükseltmesine ve uzaktan kod yürütmesine olanak tanıyan sıfır tıklamayla bir istismar oluşturmak üzere birbirine zincirlenmiştir.

Son derece karmaşık istismar zincirini oluşturan ve iOS 16.2’ye kadar tüm iOS sürümlerinde çalışan dört kusur şunlardır:

- CVE-2023-41990: ADJUST TrueType yazı tipi talimatında, kötü amaçlı bir iMessage eki aracılığıyla uzaktan kod yürütülmesine izin veren bir güvenlik açığı.

- CVE-2023-32434: XNU’nun bellek eşleme sistem çağrılarındaki bir tamsayı taşması sorunu, saldırganlara cihazın fiziksel belleğine kapsamlı okuma/yazma erişimi sağlıyor.

- CVE-2023-32435: Çok aşamalı saldırının bir parçası olarak kabuk kodunu yürütmek için Safari istismarında kullanılır.

- CVE-2023-38606: Sayfa Koruma Katmanını (PPL) atlamak ve donanım tabanlı güvenlik korumalarını geçersiz kılmak için donanım MMIO kayıtlarını kullanan bir güvenlik açığı.

Saldırılar, hedefe kötü amaçlı bir iMessage ekinin gönderilmesiyle başlıyor ve tüm zincir sıfır tıklamayla çalışıyor; bu, kullanıcının etkileşimi gerektirmediği ve fark edilebilir herhangi bir işaret veya iz oluşturmadığı anlamına geliyor.

Kaspersky, saldırıyı kendi ağı içinde keşfetti ve Rusya’nın istihbarat servisi (FSB), Apple’ı derhal NSA’ya Rus hükümeti ve büyükelçilik personeline karşı bir arka kapı sağlamakla suçladı.

Şu ana kadar saldırıların kaynağı bilinmiyor ve bu iddialara dair hiçbir kanıt bulunmuyor.

Apple, o zamanlar tanınan iki sıfır gün kusurunu (CVE-2023-32434 ve CVE-2023-32435) 21 Haziran 2023’te iOS/ıpados 16.5.1 ve iOS/ıpados 15.7.7’nin piyasaya sürülmesiyle düzeltti.

Son derece karmaşık saldırılar

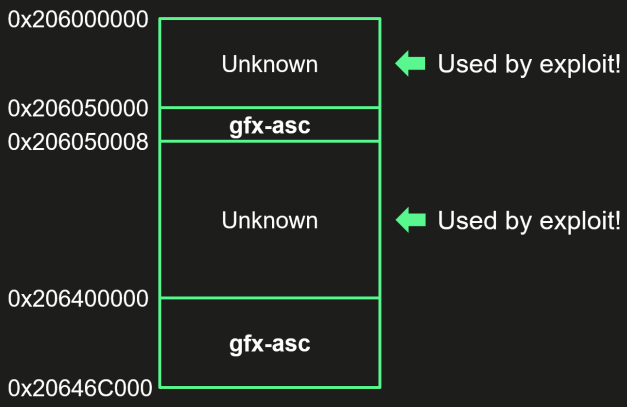

Yukarıdaki kusurlar arasında, 24 Temmuz 2023’te iOS/ıpados 16.6’nın piyasaya sürülmesiyle giderilen CVE-2023-38606, Kaspersky analistleri için en ilgi çekici olanıdır.

Bu kusurdan yararlanılması, saldırganın, ayrı CVE-2023-32434 kusuru kullanılarak elde edilen çekirdek belleğine okuma ve yazma erişimi elde ettiğinde, saldırganların cihaz üzerinde tam kontrol elde etmesini önleyen Apple çipleri üzerindeki donanım korumasını atlamasına olanak tanır.

Ayrıntılı teknik yazıda Kaspersky, CVE-2023-38606’nın Apple A12-A16 Biyonik işlemcilerdeki bilinmeyen MMIO (bellek eşlemeli G/Ç) kayıtlarını hedeflediğini ve muhtemelen çipin GPU yardımcı işlemcisine bağlı olduğunu açıklıyor. DeviceTree’de.

Üçgenleme Operasyonu, saldırı sırasında donanım özelliklerini değiştirmek ve doğrudan bellek erişimini kontrol etmek için bu kayıtları kullanır.

“Bu özelliği ve saldırganların bundan nasıl yararlandığını açıklamaya çalışırsak, her şey şuna iniyor: belirli bir fiziksel adrese veri yazabiliyorlar ve donanım tabanlı hafıza korumasını atlayarak verileri, hedef adresi yazarak geçebiliyorlar. ve ürün yazılımı tarafından kullanılmayan çipin bilinmeyen donanım kayıtlarına veri karması,” diye açıklıyor Kaspersky’nin raporu.

Kaspersky, bu belgelenmemiş donanım özelliğinin iPhone’un son tüketici sürümüne dahil edilmesinin ya bir hata olduğunu ya da Apple mühendislerine hata ayıklama ve test etme konusunda yardımcı olmak için bırakıldığını öne sürüyor.

Apple, fiziksel adres eşlemesini kısıtlamak için cihaz ağacını güncelleyerek kusuru düzeltti.

Ancak saldırganların bu kadar belirsiz ve sömürülebilir bir mekanizma hakkında ilk etapta nasıl bilgi edindiği bilinmiyor.