Devlet destekli hackerlar, kötü amaçlı yazılımlara hizmet veren bir web sitesine yönlendirmek için web trafiğini kaçırarak ipek tayfun etkinliği kümesine yönelik diplomatları hedefleyen diplomatları hedefledi.

Bilgisayar korsanları, ağın esir portalını ele geçirmek ve hedefi birinci aşama kötü amaçlı yazılımlara göndermek için orta-yarık (AITM) tekniği kullandılar.

Google Tehdit İstihbarat Grubu (GTIG), tehdit oyuncusunu UNC6384 olarak izler ve takım, hedefleme ve altyapıya dayanarak, Mustang Panda ve İpek Typhoon olarak da bilinen Çin tehdit oyuncusu sıcaklığı ile ilişkili olduğuna inanır.

Chrome isteklerini ele geçirme

GTIG araştırmacıları, hedef ağdaki bir kenar cihazından ödün verdikten sonra AITM’nin mümkün olduğuna inanıyor; Ancak, bu teoriyi destekleyecek kanıt bulamadılar.

Saldırı, krom tarayıcı, bir ağın kullanıcılarının internete bağlanmadan önce kimlik doğrulaması yaptıkları bir web sayfası olan esir bir portalın arkasında olup olmadığını kontrol ettiğinde başlar.

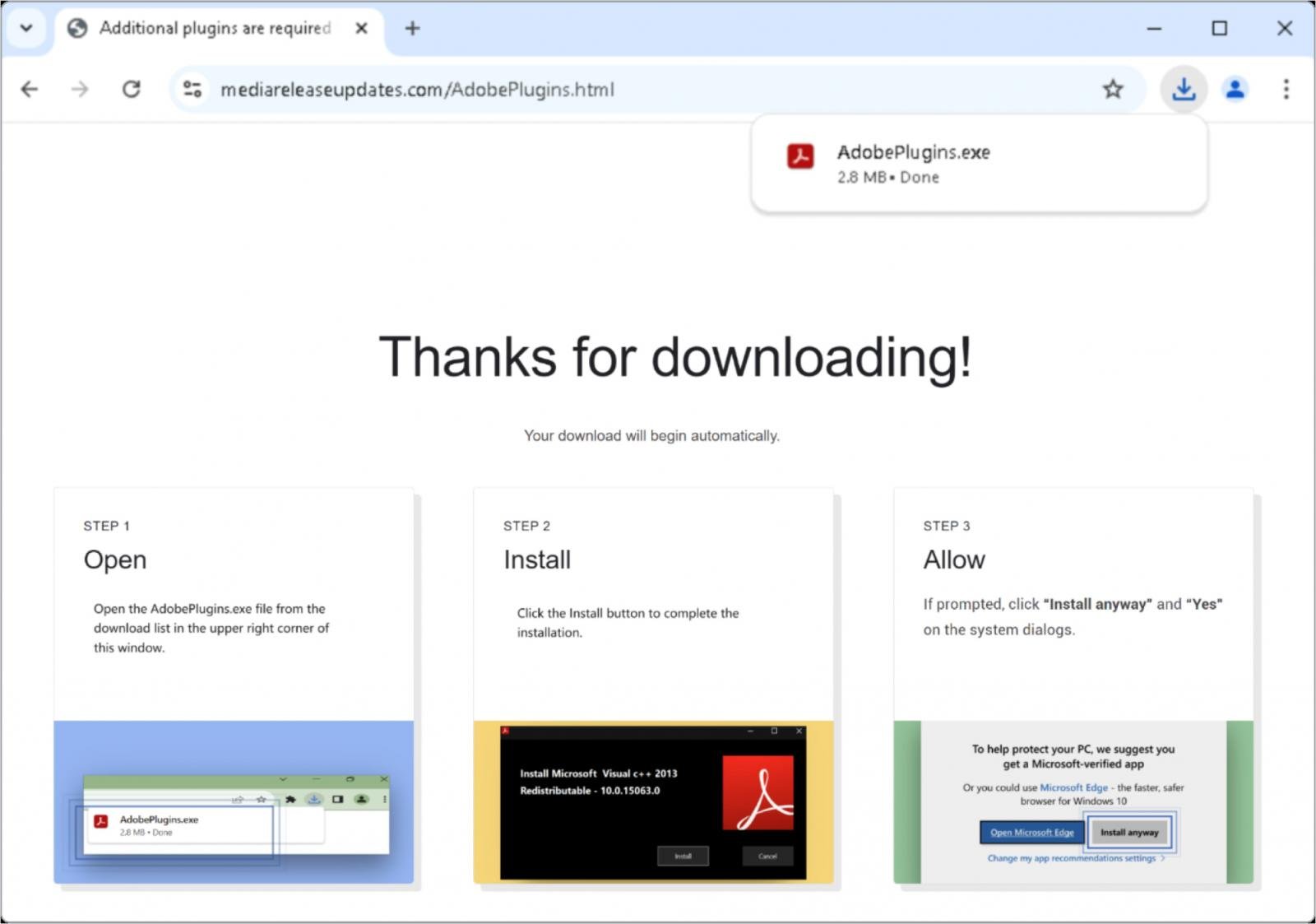

Bilgisayar korsanları, web trafiğini ele geçirecek bir konumdayken, hedefi bir Adobe eklentisi güncelleme sitesini taklit eden bir açılış sayfasına yönlendirirler.

Mağdurlar, gerekli bir eklenti güncellemesi olarak sunulan dijital olarak imzalanmış bir ‘Adobeplugins.exe’ dosyasını indirir ve yüklerken Windows güvenlik istemlerini atlamak için sitedeki adım adım talimatlara yönlendirilir.

Kaynak: Google

Bu dosyayı başlatma bir Microsoft Visual C ++ yükleyicisi görüntüler, ancak gizlice meşru bir Canon yazıcı aracı, bir DLL (CanonStager) ve RC-4 şifrelenmiş formundaki SOU.SEC Backdoor içeren gizlenmiş bir MSI paketini (20250509.bmp) indirir.

CanonStager, DLL yan yükleme tekniğini kullanarak sistem belleğindeki son yükü şifresini çözer ve yükler.

Google’ın birden fazla Çin tehdit grubu tarafından yaygın olarak kullanılan Plugx kötü amaçlı yazılımlarının bir varyantı olduğunu söylediği Sogu.sec, sistem bilgilerini toplayabilir, dosya yükleyebilir veya indirebilir ve operatörlere uzak komut kabuğu sağlayabilir.

.jpg)

Kaynak: Google

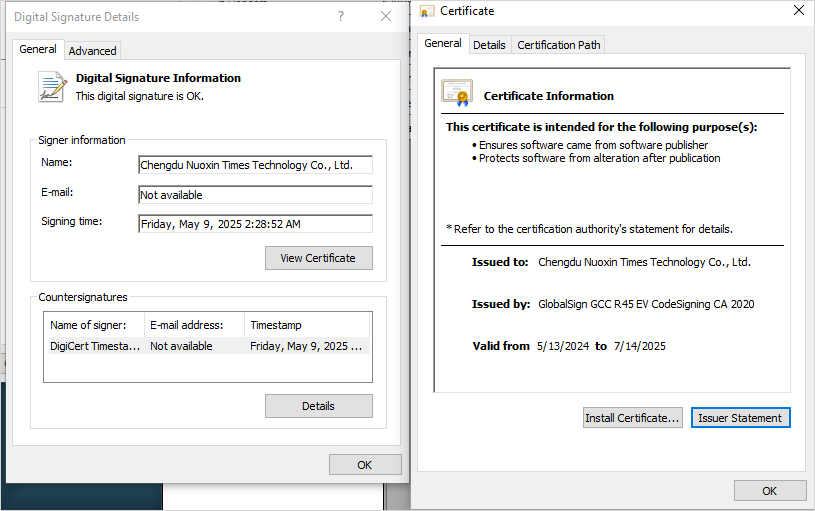

GTIG araştırmacıları, bu kampanyada kullanılan dosyaları imzalayan varlığın Chengdu Nuoxsin Times Technology Co., Ltd’nin bu operasyonlara bilerek katılıp katılmadığını veya tehlikeye girip girmediğinin belirsiz olduğunu belirtti.

Bununla birlikte, GTIG, 2023’ün başından beri bu varlık tarafından imzalanan ve çeşitli Çin etkinlik kümeleriyle ilişkili en az 25 kötü amaçlı yazılım örneğini izler.

Chengdu Nuoxin Times Technology Co., Ltd’den güvenilmeyen tüm sertifikaların tedavisi, durum netleştirilene kadar makul bir savunma eylemidir.

Kaynak: Google

Google, güvenli tarama yoluyla kötü amaçlı alan adlarını ve dosya karmalarını engelledi ve etkilenen Gmail ve çalışma alanı kullanıcılarına devlet destekli saldırgan uyarıları verdi.

Teknoloji devi ayrıca StaticPlugin ve Canonstager’ı tespit etmek için Yara kurallarını ve bu saldırılardan örneklenen tüm dosyalar için uzlaşma göstergelerini (IOCS) paylaştı.

Bu son kampanya, yeni altyapıya ve ikili yapılara geçme ve hızla geri tepme olasılığı olan Çin-nexus casusluk aktörlerinin artan sofistike olmasının bir göstergesidir.

Ortamların% 46’sı şifreleri çatladı, geçen yıl neredeyse% 25’ten iki katına çıktı.

Önleme, algılama ve veri açığa çıkma eğilimleri hakkında daha fazla bulgua kapsamlı bir bakış için Picus Blue Report 2025’i şimdi alın.