Güney Koreli VPN sağlayıcısı IPany, özel ‘SlowStepper’ kötü amaçlı yazılımını dağıtmak için şirketin VPN yükleyicisini tehlikeye atan Çin bağlantılı “PlushDaemon” bilgisayar korsanlığı grubu tarafından bir tedarik zinciri saldırısında ihlal edildi.

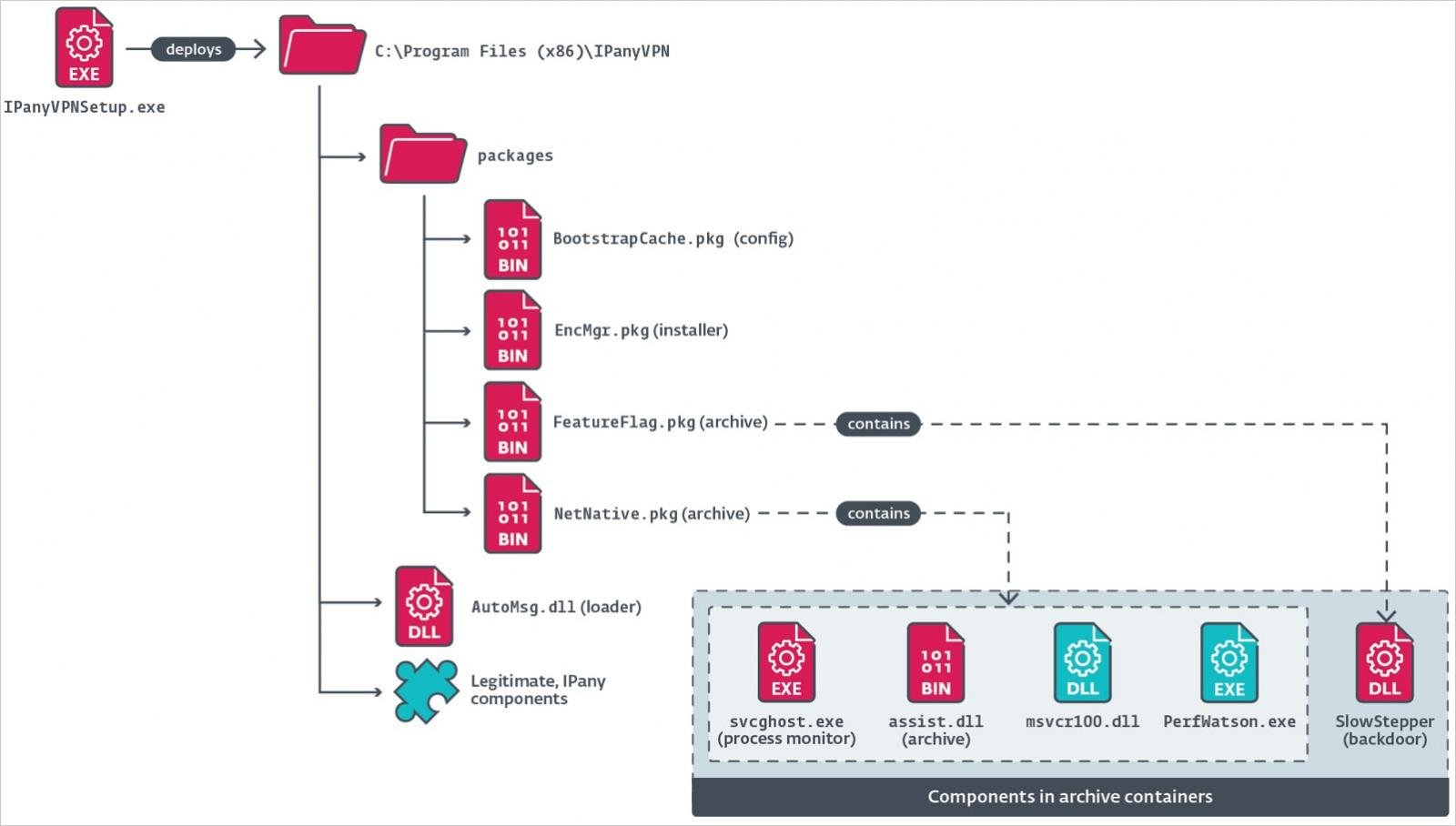

Bilgisayar korsanları, IPany’nin geliştirme platformuna sızmayı başardı ve özel ‘SlowStepper’ arka kapısını yükleyicisine (‘IPanyVPNsetup.exe’) yerleştirmeyi başardı; bu, VPN kurulduğunda müşteri sistemlerine bulaştı.

Tedarik zinciri saldırısını ortaya çıkaran ESET araştırmacılarına göre saldırıdan etkilenen şirketler arasında Güney Koreli bir yarı iletken firması ve bir yazılım geliştirme şirketi yer alıyor. Ancak enfekte olmuş kurbanların ilk belirtileri Japonya’da Kasım 2023’e kadar uzanıyor.

SlowStepper etkinliği

IPany müşterileri, şirketin web sitesinden programın ZIP yükleyicisini (‘IPanyVPNsetup.zip’) indirdikten sonra virüs bulaşıyor.

Yükleyici yürütüldükten sonra meşru VPN ürününün yanı sıra kötü amaçlı dosyaları da (‘svcghost.exe’) yükler ve bunların kalıcı olması için Kayıt Defterine bir Çalıştır anahtarı eklenir.

Kaynak: ESET

SlowStepper verisi, bir ‘PerfWatson.exe’ işlemine dışarıdan yüklenen kötü amaçlı bir DLL (‘lregdll.dll’) aracılığıyla bir görüntü dosyasından (‘winlogin.gif’) yüklenir. Svcghost yürütülebilir dosyası, işlemin her zaman çalıştığından emin olmak için süreci izler.

ESET, bu saldırılarda kullanılan SlowStepper sürümünün 0.2.10 Lite olduğunu, bunun standart sürüm kadar tam özellikli olmadığını ancak daha küçük ayak izi nedeniyle daha gizli olabileceğini ve hala güçlü bir araç olduğunu söylüyor.

ESET, “Hem tam sürüm hem de Lite sürüm, Python ve Go’da programlanmış, kapsamlı veri toplama ve ses ve video kaydetme yoluyla casusluk yapma özelliklerini içeren bir dizi araçtan yararlanıyor” diye açıklıyor.

SlowStepper tarafından desteklenen en önemli komutlar şunlardır:

- 0x32 – CPU markası, HDD seri numaraları, bilgisayar ve ana bilgisayar adı, genel IP adresi, çalışan işlemler, yüklü uygulamalar, ağ arayüzleri, sistem belleği, web kamerası ve mikrofon durumu ve işletim sisteminin sanal makine.

- 0x5A – Ek yüklerin kurulumuna olanak tanıyacak şekilde C&C sunucusundan dosyaları alıp çalıştırın.

- 0x3F – Güvenliği ihlal edilen sistemdeki dosya ve dizinleri numaralandırın.

- 0x38 – Tarayıcı veri hırsızlığı, tuş günlüğü tutma ve kimlik bilgisi toplama gibi çeşitli casusluk işlevleri için tasarlanmış Python tabanlı casus yazılım araçlarını çalıştırın.

- 0x3A – (Kabuk modunun etkinleştirilmesi) Saldırganlara, ele geçirilen makineyi kontrol etmek için etkileşimli bir ortam sağlayarak, sistem komutlarının doğrudan yürütülmesine olanak tanır.

- 0x39 – Kötü amaçlı yazılımın izlerini silmek veya sistem işlevselliğini bozmak için kullanılabilecek belirli dosyaları veya dizinleri silin.

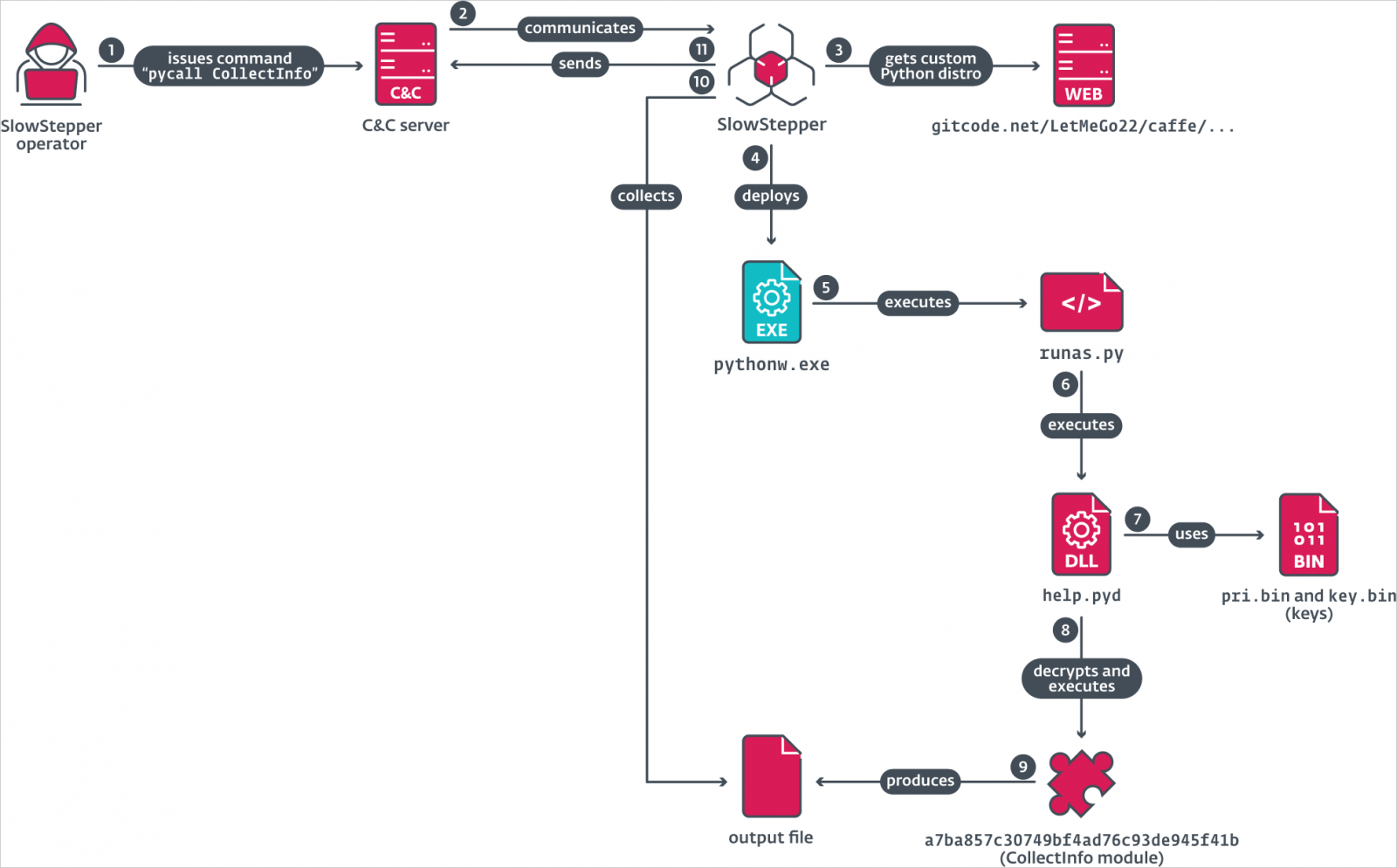

- telefon görüşmesi

– Tarayıcı verilerini çalmak için “Tarayıcı”, sohbet günlüklerini çıkarmak için “WeChat, Telegram, DingTalk”, ekran etkinliğini yakalamak için “ScreenRecord”, web kamerasını kullanarak fotoğraf çekmek için “Kamera” gibi belirli Python casus yazılım modüllerini yükler ve çalıştırır ve Diski hassas belgelere karşı taramak için “CollectInfo”.

Kaynak: ESET

Araştırmacılar, güvenlik açığı konusunda onları bilgilendirmek için VPN satıcısıyla iletişime geçti ve kötü amaçlı yükleyici web sitesinden kaldırıldı. Ancak halihazırda virüs bulaşmış olanların sistemlerini temizlemek için harekete geçmeleri gerekiyor.

ESET, indirme sayfasında belirli hedeflemeyi belirten coğrafi sınırlama mekanizmaları veya başka herhangi bir araç bulunmadığının, dolayısıyla Kasım 2023’ten (ve muhtemelen daha önce) Mayıs 2024’e kadar IPanyVPN’i indiren herkesin SlowStepper’dan etkilendiğinin altını çiziyor.

Bu kampanyayla ilişkili risk göstergelerinin (IoC’ler) tam listesini burada bulabilirsiniz.