Son nokta güvenliği, donanım / çip düzeyinde güvenlik, Nesnelerin İnterneti Güvenliği

Siber güvenlik firması, yaygın olarak kullanılan ESP32 çipinde ‘gizli özellikler’ konusunda uyarıyor

Mathew J. Schwartz (Euroinfosec) •

10 Mart 2025

Güvenlik Araştırmacılar, entegre kablosuz ağa sahip düşük maliyetli, Çin yapımı mikrodenetleyiciler, ürün yazılımındaki bir dizi belgesiz komut nedeniyle kötü amaçlı kod çalıştırmaya yönlendirilebilir.

Ayrıca bakınız: Bugün yeni Windows 11 Pro Cihazlarına taşınmanın dört nedeni

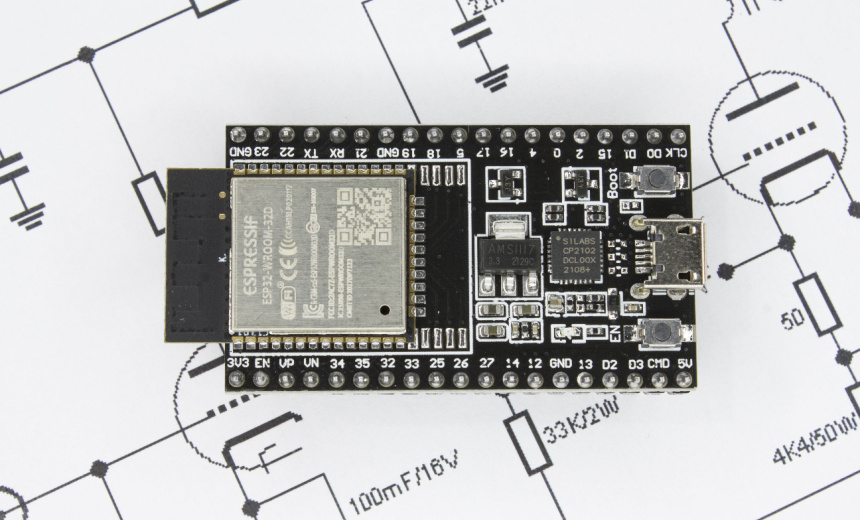

Şangay merkezli Espressif Systems tarafından üretilen ESP32 Mikrodenetleyici, yaklaşık 2 $ ve üstü satılıyor ve WiFi ve Bluetooth özellikleri ve çift çekirdekli bir işlemci içeriyor. Şirket, birçok farklı mobil cihaz, giyilebilir teknoloji ve gözetim kameraları da dahil olmak üzere IoT cihazlarına inşa edilen 1 milyardan fazla ESP32 adet satıldığını söylüyor. Yongalar, otomasyon ve izleme ve ağ oluşturma için kullanılan bilgisayarlara takılan ESP32 tabanlı modüller oluşturmak da dahil olmak üzere endüstriyel IoT uygulamalarında kullanılır.

Madrid’deki Cybersecurity Konferansı RootedCon’daki Perşembe günü sunumunda, İspanyol firması Tarlogic Innovation’dan iki araştırmacı, kuruluşlarının “arka kapı” olarak faturalandırıldığını detaylandırdı, dili daha sonra araştırmasını desteklediğinden sonra “gizli özellik” olarak revize etti.

Firma yaptığı açıklamada, “ESP32 denetleyicisinde okuma ve değiştirme gibi işlemlerin bir ‘arka kapı’ yerine ‘gizli bir özellik’ olarak okunmasına izin veren tescilli HCI komutlarının varlığına atıfta bulunmanın daha uygun olduğunu açıklığa kavuşturmak istiyoruz.

Tarlogic araştırmacıları Miguel Tarascó Acuña ve Antonio Vázquez Blanco, ESP32 ürün yazılımını tersine çevreledi – satıcı GitHub sayfasında bir kopyasını içeriyor – ve Chip’in satıcıya özgü ana bilgisayar arayüzü veya HCI’sinde 29 belgesiz komut keşfetti.

Bunlar, beklenmedik bir şekilde ne olabileceği için ana bilgisayardan denetleyiciye yazmak için kullanılabilir. Tarlogic Innovation, “Bu komutlar, ek işlevlerin kilidini açmak, bu yongaları kötü amaçlı kodla enfekte etmek ve hatta cihazların kimlik hırsızlığı saldırılarını gerçekleştirmek için yongaların keyfi olarak değiştirilmesine izin verecektir.” Dedi.

“Bu komutların kullanımı tedarik zinciri saldırılarını, yonga setindeki arka kapıların gizlenmesini veya daha karmaşık saldırıların yürütülmesini kolaylaştırabilir.” Dedi. “Önümüzdeki haftalarda, bu konuda daha fazla teknik ayrıntı yayınlayacağız.”

Araştırmacılar, sunumlarında gizli komut setinin, bir cihazın diğer cihazları taklit etmek için kullanılabilecek MAC adresini değiştirmek için kullanılabileceğini söyledi. Komutlar ayrıca paketleri bağlantı yönetimi protokolü trafiğine enjekte edebilir ve potansiyel olarak bir saldırganın trafiği kesmesini ve cihazları doğrudan kontrol etmesini sağlar.

Gizli komutlar şimdi orta şiddetli bir risk oluşturduğu değerlendirilen CVE-2025-27840 olarak izleniyor.

Dijital adli tıp uzmanı Pascal Gujer, gizli komutların bir havalı saldırı yoluyla uzaktan sömürülemeyeceğini veya sömürülemeyeceğini ve herhangi bir saldırının HCI’ya kablolu erişim ve denetleyiciye erişim gerektireceğini söyledi. “Bu, anında bir oyun değil, bir servis sonrası aracı” dedi. “Bir saldırgan zaten ana bilgisayar cihazını kontrol ederse, yine de pişirilirsiniz.”

Bir üreticinin Bluetooth uygulamalarına gizli veya belgesiz komutlar ekleme yeteneği, spesifikasyonun kendisinin bir parçasıdır. Güvenlik danışmanlığı Dark Mentor’un kurucu ortağı siber güvenlik araştırmacısı Xeno Kovah, “Bluetooth çekirdek spesifikasyonu birçok HCI komutunu ortaya koyuyor”, ancak satıcıya özgü komutlara veya VSC’lere izin veriyor.

Bu VSC’ler “denetleyicinin silikon üreticisinin denetleyiciyi yönetmek için kullanabileceği komutlardır” ve çoğu zaman ürün yazılımı güncellemeleri için kullanılır ve “çipin sıcaklığı gibi,” özel bir şekilde tanımlanmış komutlar aracılığıyla mevcut olmayan güzel bilgiler “veya” özel bir bluetooth adresini nasıl yerine getirilecek “gibi,” özel bir bluetooth adresini “ayarlamak için kullanılır.

Güvenlik araştırmacısı Davi Ottenheimer, bu tür komutların hata ayıklama için veya üretim sırasında kullanılabilir.

Dark Mentor’dan Kovah, belgesiz komutların bir güvenlik açığı oluşturup oluşturmadığı, cihazın tasarlandığı belirli yol için ne kadar güvenli olması da dahil olmak üzere kullanım durumuna bağlı olduğunu söyledi. Buna rağmen, “Bellek, Flash veya Regists okuma ve yazma yeteneğini veren VSC’ler” kötü güvenlik tasarımı “dır ve varsayılan olarak devre dışı bırakılsa da, espressif’in çipinde yer alan güvenli önyükleme gibi özellikleri kullanma girişimlerini tehlikeye atabilir.