17 Ekim 16:40 EDT Güncellemesi: İhlal edilen Cisco IOS XE cihazları hakkında yeni bilgiler eklendi.

Saldırganlar, yakın zamanda açıklanan kritik sıfır gün hatasından yararlanarak 10.000’den fazla Cisco IOS XE cihazına kötü amaçlı implantlar bulaştırdı.

Cisco IOS XE yazılımını çalıştıran ürünlerin listesi kurumsal anahtarları, toplama ve endüstriyel yönlendiricileri, erişim noktalarını, kablosuz denetleyicileri ve daha fazlasını içerir.

Tehdit istihbaratı şirketi VulnCheck’e göre, maksimum önem derecesine sahip güvenlik açığı (CVE-2023-20198), Web Kullanıcı Arayüzü (Web UI) özelliği etkinleştirilmiş ve aynı zamanda HTTP veya HTTPS Sunucusu özelliğine sahip Cisco IOS XE sistemlerini hedef alan saldırılarda kapsamlı bir şekilde istismar edildi. açıldı.

VulnCheck, internete bakan Cisco IOS XE web arayüzlerini taradı ve binlerce virüslü ana bilgisayar keşfetti. Şirket ayrıca etkilenen cihazlardaki bu implantları tespit edecek bir tarayıcı da yayınladı.

“Cisco bundan bahsetmeyerek olayı gömdü binlerce İnternete bakan IOS XE sistemleri implante edildi. VulnCheck CTO’su Jacob Baines, IOS XE’deki ayrıcalıklı erişimin muhtemelen saldırganların ağ trafiğini izlemesine, korumalı ağlara girmesine ve herhangi bir sayıda ortadaki adam saldırısı gerçekleştirmesine olanak sağlaması nedeniyle bu kötü bir durum” dedi.

“Kuruluşunuz bir IOS XE sistemi kullanıyorsa, sistemlerinizin güvenliğinin ihlal edilip edilmediğini belirlemeniz ve implantlar keşfedildikten sonra uygun eylemi yapmanız zorunludur. Henüz bir yama mevcut olmasa da web arayüzünü devre dışı bırakarak kuruluşunuzu koruyabilirsiniz ve tüm yönetim arayüzlerini internetten derhal kaldırıyoruz.”

“VulnCheck yaklaşık 10.000 implante edilmiş sistemin parmak izini aldı, ancak Shodan/Censys’te listelenen cihazların yalnızca yaklaşık yarısını taradık. Baines, BleepingComputer’a yaptığı açıklamada, faaliyetlerimize devam ettikçe geliştiği (arttığı) için belirli bir sayıya bağlı kalmak istemedik” dedi.

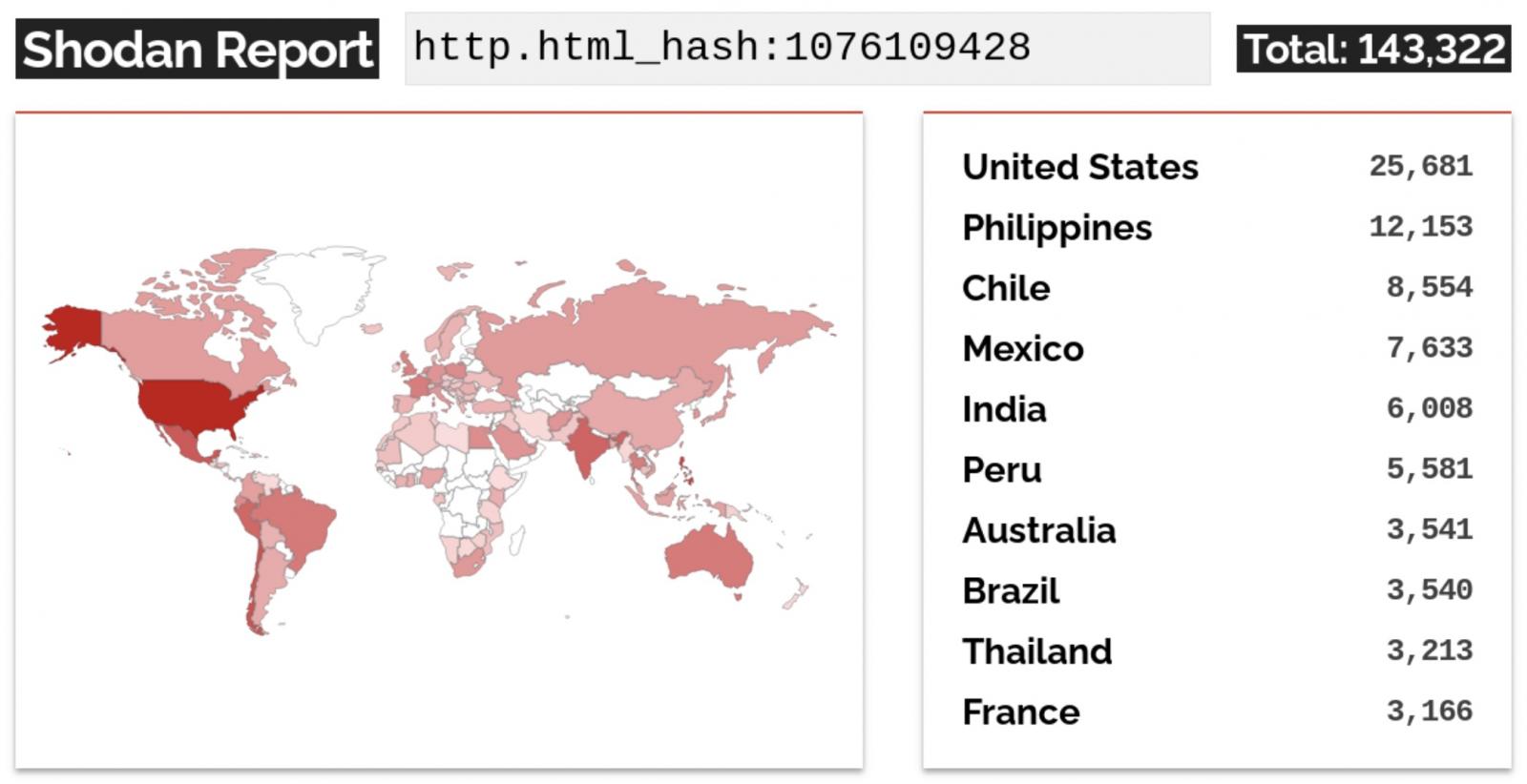

Web kullanıcı arayüzü etkinleştirilmiş Cisco cihazları için Shodan araması (Paylaşıldı Aves Netsec CEO’su Simo Kohonen tarafından yazılan) şu anda 140.000’den fazla İnternet’e açık cihaz gösteriyor.

Cisco: Etki azaltma önlemlerini uygulayın ve ihlal göstergelerini arayın

Pazartesi günü Cisco, kimliği doğrulanmamış saldırganların, tam yönetici ayrıcalıkları elde etmek ve etkilenen Cisco yönlendiricileri ve anahtarları üzerinde uzaktan tam kontrol sahibi olmak için IOS XE sıfır gün özelliğini kullanabileceğini açıkladı.

Şirket, yöneticileri, bir yama çıkana kadar internete bakan tüm sistemlerde güvenlik açığı bulunan HTTP sunucusu özelliğini devre dışı bırakmaları konusunda uyardı.

Cisco, CVE-2023-20198 saldırılarını, Cisco’nun Teknik Yardım Merkezi (TAC) tarafından alınan bir müşteri cihazında olağandışı davranış raporlarının ardından Eylül ayı sonlarında tespit etti. Bu saldırıların kanıtı, saldırganların “cisco_tac_admin” ve “cisco_support” adlı yerel kullanıcı hesapları oluşturduğunun gözlemlendiği 18 Eylül’e kadar uzanıyor.

Dahası, saldırganlar kötü niyetli implantlar konuşlandırarak, ele geçirilen cihazlarda sistem veya IOS düzeyinde keyfi komutlar yürütmelerine olanak sağladı.

Cisco, “Bu faaliyet kümelerinin büyük olasılıkla aynı aktör tarafından gerçekleştirildiğini değerlendiriyoruz. Her iki küme de birbirine yakın görünüyor ve Ekim faaliyeti Eylül faaliyetini güçlendiriyor gibi görünüyor” dedi.

“İlk küme muhtemelen aktörün ilk girişimi ve kodunu test etmesiydi; Ekim etkinliği ise aktörün, implantın konuşlandırılması yoluyla kalıcı erişim sağlamayı da kapsayacak şekilde operasyonlarını genişlettiğini gösteriyor.”

Şirket ayrıca yöneticilere, şüpheli veya yakın zamanda oluşturulmuş kullanıcı hesaplarını, bu tehdide bağlı kötü amaçlı etkinliklerin potansiyel işaretleri olarak aramaları için “güçlü bir öneri” yayınladı.

Eylül ayında Cisco, müşterilerini, IOS ve IOS XE yazılımlarında, vahşi ortamda saldırganların hedef aldığı başka bir sıfır gün güvenlik açığını (CVE-2023-20109) düzeltmeleri konusunda uyarmıştı.