Alan Adı Sistemi Güvenlik Uzantıları (DNSSEC) özelliğinde bulunan KeyTrap adlı ciddi bir güvenlik açığından yararlanılarak uygulamaların internet erişiminin uzun süre engellenmesi sağlanabilir.

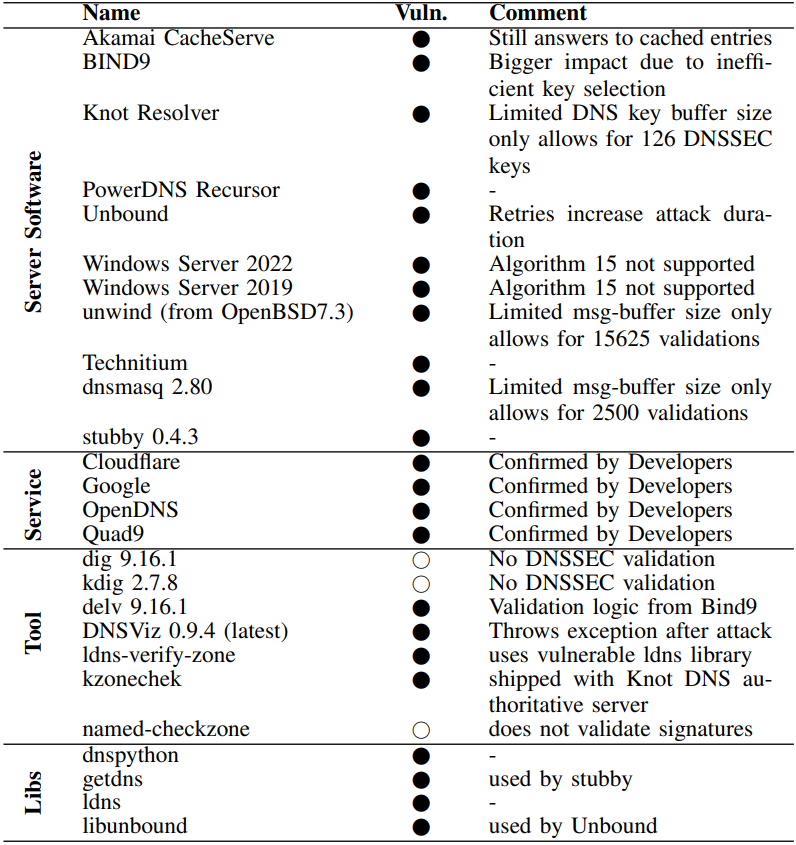

CVE-2023-50387 olarak izlenen KeyTrap, DNSSEC’deki bir tasarım sorunudur ve tüm popüler Etki Alanı Adı Sistemi (DNS) uygulamalarını veya hizmetlerini etkiler.

Uzaktaki bir saldırganın tek bir DNS paketi göndererek savunmasız çözümleyicilerde uzun süreli hizmet reddi (DoS) durumuna neden olmasına olanak tanır.

DNS, biz insanların, bilgisayarımızın bağlanması gereken sunucunun IP adresi yerine alan adlarını yazarak çevrimiçi konumlara erişmesine olanak tanıyan şeydir.

DNSSEC, DNS kayıtlarına kriptografik imzalar getiren ve böylece yanıtlara kimlik doğrulaması sağlayan bir DNS özelliğidir; Bu doğrulama, DNS verilerinin kaynaktan, yetkili ad sunucusundan geldiğini ve sizi kötü amaçlı bir konuma yönlendirecek şekilde değiştirilmediğini garanti eder.

Bir saldırı isteğinde önemli hasar

KeyTrap, DNSSEC standardında yirmi yılı aşkın bir süredir mevcuttur ve Goethe Üniversitesi Frankfurt, Fraunhofer SIT ve Darmstadt Teknik Üniversitesi’nden uzmanların yanı sıra Ulusal Uygulamalı Siber Güvenlik Araştırma Merkezi ATHENE’den araştırmacılar tarafından keşfedilmiştir.

Araştırmacılar, sorunun, DNSSEC’in desteklenen şifreler için tüm ilgili şifreleme anahtarlarını ve doğrulamanın gerçekleşmesi için ilgili imzaları gönderme zorunluluğundan kaynaklandığını açıklıyor.

Bazı DNSSEC anahtarları yanlış yapılandırılmış, hatalı veya desteklenmeyen şifrelere ait olsa bile süreç aynıdır.

Araştırmacılar, bu güvenlik açığından yararlanarak, bir DNS çözümleyicideki CPU talimat sayısının 2 milyon katına kadar artabilen ve dolayısıyla yanıtını geciktirebilen yeni bir DNSSEC tabanlı algoritmik karmaşıklık saldırıları sınıfı geliştirdiler.

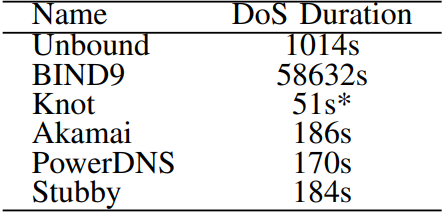

Bu DoS durumunun süresi çözümleyici uygulamasına bağlıdır ancak araştırmacılar, tek bir saldırı isteğinin yanıtı 56 saniyeden 16 saate kadar tutabileceğini söylüyor.

ATHENE’nin açıklamasında “Bu saldırının istismar edilmesi, İnternet’i kullanan herhangi bir uygulama için web’de gezinme, e-posta ve anlık mesajlaşma gibi teknolojilerin kullanılamaması da dahil olmak üzere ciddi sonuçlar doğuracaktır” ifadesine yer verildi.

Araştırmacılar, “KeyTrap ile bir saldırgan dünya çapındaki İnternet’in büyük bir bölümünü tamamen devre dışı bırakabilir” diyor.

Güvenlik açığı ve bunun modern DNS uygulamalarında nasıl ortaya çıkabileceğiyle ilgili tüm ayrıntılar, bu hafta başında yayınlanan teknik bir raporda bulunabilir.

Araştırmacılar, KeyTrap saldırılarının Google ve Cloudflare gibi DNS servis sağlayıcılarını Kasım 2023’ün başlarından bu yana nasıl etkileyebileceğini gösterdiler ve risk azaltıcı önlemleri geliştirmek için onlarla birlikte çalıştılar.

ATHENE, KeyTrap’in 1999’dan bu yana yaygın olarak kullanılan standartlarda bulunduğunu, dolayısıyla DNSSEC doğrulama gereksinimlerinin karmaşıklığı nedeniyle neredeyse 25 yıl boyunca fark edilmediğini söylüyor.

Etkilenen sağlayıcılar halihazırda düzeltmeleri uygulamış veya KeyTrap riskini azaltma sürecinde olsa da ATHENE, sorunun temel düzeyde ele alınmasının DNSSEC tasarım felsefesinin yeniden değerlendirilmesini gerektirebileceğini belirtiyor.

KeyTrap tehdidine yanıt olarak Akamai, Aralık 2023 ile Şubat 2024 arasında CacheServe ve AnswerX dahil olmak üzere DNSi özyinelemeli çözümleyicilerinin yanı sıra bulut ve yönetilen çözümlerine yönelik azaltımlar geliştirdi ve dağıttı.

Bu güvenlik açığı, saldırganların internetin işleyişinde büyük bir kesintiye neden olmasına, dünya çapındaki DNS sunucularının üçte birini yüksek verimli bir hizmet reddi (DoS) saldırısına maruz bırakmasına ve potansiyel olarak bir milyardan fazla kullanıcıyı etkilemesine olanak tanıyabilirdi. – Akamai

Akamai, APNIC verilerine göre ABD merkezli kullanıcıların yaklaşık %35’inin ve dünya çapındaki internet kullanıcılarının %30’unun, DNSSEC doğrulamasını kullanan DNS çözümleyicilerine güvendiğini ve dolayısıyla KeyTrap’e karşı savunmasız olduğunu belirtiyor.

İnternet şirketi uyguladığı gerçek hafifletme önlemleri hakkında çok fazla ayrıntı paylaşmasa da ATHENE’nin makalesi, Akamai’nin çözümünün kriptografik hataları maksimum 32 ile sınırlandırarak CPU kaynaklarını tüketmeyi ve durmaya neden olmayı neredeyse imkansız hale getirdiğini açıklıyor.

Google ve Cloudflare’in DNS hizmetlerinde düzeltmeler zaten mevcuttur.