Intel, Intel BootGuard güvenlik özelliği tarafından kullanıldığı iddia edilen ve bu özelliğin MSI cihazlarına kötü amaçlı UEFI sabit yazılımının yüklenmesini engelleme yeteneğini etkileyebildiği iddia edilen özel anahtarların sızıntısını araştırıyor.

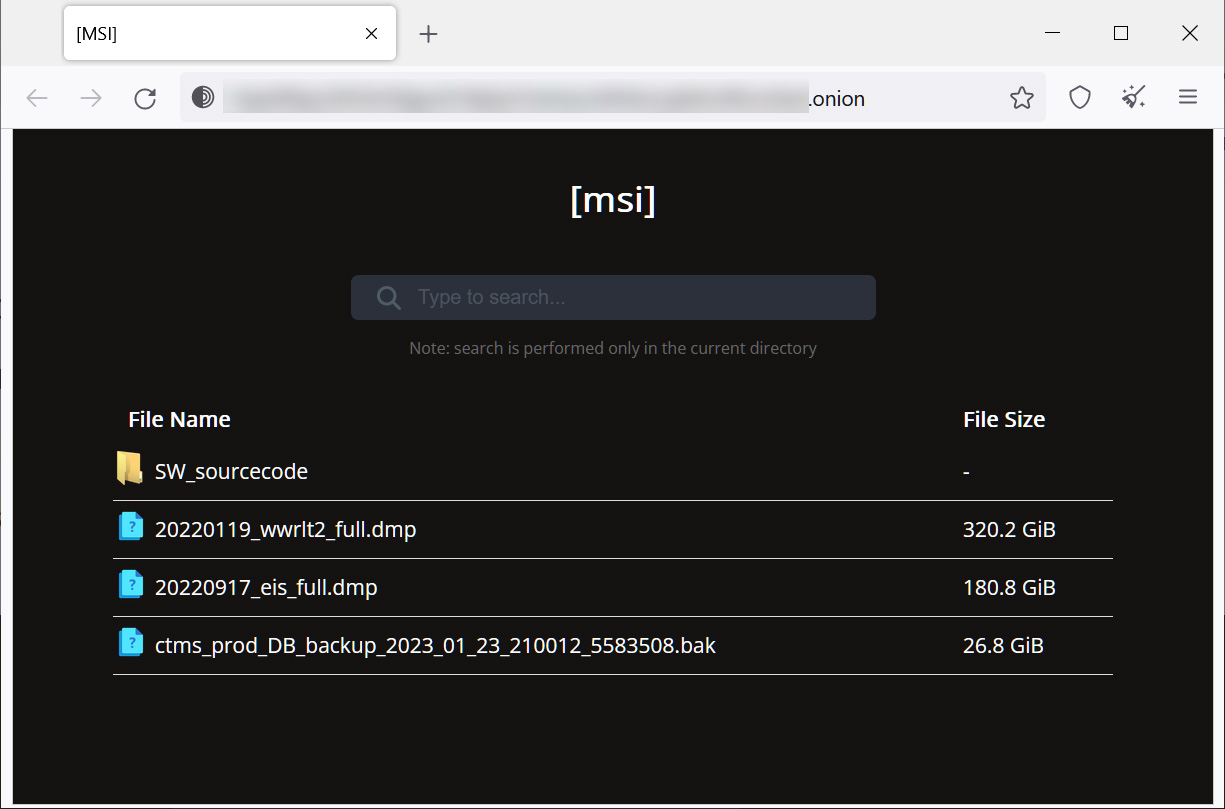

Mart ayında, Money Message şantaj çetesi, saldırı sırasında donanım yazılımı, kaynak kodu ve veritabanları da dahil olmak üzere 1,5 TB veri çaldığını iddia ederek MSI markasının bilgisayar donanımına saldırdı.

İlk olarak BleepingComputer tarafından bildirildiği üzere, fidye yazılımı çetesi 4.000.000 $ fidye talep etti ve ödemeyi alamayınca veri sızıntısı sitesinde MSI verilerini sızdırmaya başladı.

Geçen hafta tehdit aktörleri, MSI’ın anakartları tarafından kullanılan üretici yazılımının kaynak kodu da dahil olmak üzere çalınan verilerini sızdırmaya başladı.

Kaynak: BleepingComputer

Saldırıdan etkilenen Intel BootGuard

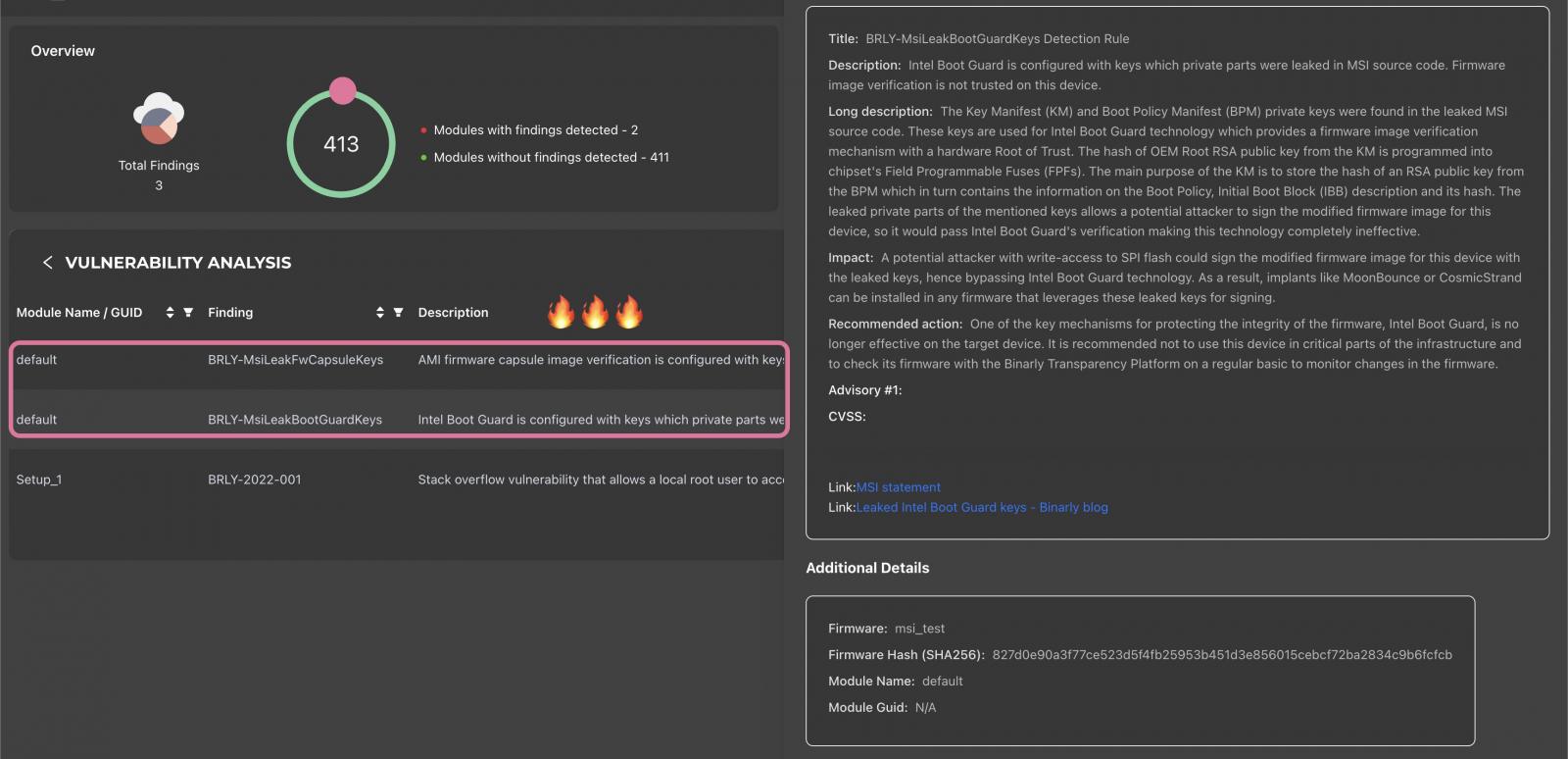

Cuma günü, donanım yazılımı tedarik zinciri güvenlik platformu Binarly’nin CEO’su Alex Matrosov, Sızan kaynak kodunun uyarıldığı 57 MSI ürünü için görüntü imzalama özel anahtarlarını ve 166 ürün için Intel BootGuard özel anahtarlarını içerir.

Intel, sızıntıyla ilgili sorularımıza yanıt olarak BleepingComputer’a “Intel bu raporların farkında ve aktif olarak araştırıyor. Araştırmacı, Intel® BootGuard için MSI OEM İmzalama Anahtarları da dahil olmak üzere verilere özel imzalama anahtarlarının dahil edildiğini iddia ediyor” dedi.

“Intel BootGuard OEM anahtarlarının sistem üreticisi tarafından oluşturulduğuna ve bunların Intel imzalama anahtarları olmadığına dikkat edilmelidir.”

Binarly, bu anahtar sızıntısının Intel, Lenovo, Supermicro ve daha fazlası dahil olmak üzere birçok farklı markayı etkilediği konusunda uyardı. Daha da kötüsü Matrosov, bu sızıntının Intel BootGuard’ın “11th Tiger Lake, 12th Adler Lake ve 13th Raptor Lake” CPU’larını kullanan MSI cihazlarında etkili olmamasına neden olmuş olabileceğini söyledi.

Cuma öğleden sonra BleepingComputer’a konuşan Matrosov, “Bu MSI veri ihlalinden tüm Intel ekosisteminin etkilendiğine dair kanıtlarımız var. Bu, MSI müşterileri için doğrudan bir tehdit ve ne yazık ki sadece onlar için değil.”

“Fw imajı için imza anahtarları, bir saldırganın kötü niyetli ürün yazılımı güncellemeleri yapmasına izin verir ve bu, MSI güncelleme araçlarıyla normal bir bios güncelleme işlemi yoluyla teslim edilebilir.”

“Intel BootGuard anahtar sızıntısı tüm ekosistemi (yalnızca MSI’yı değil) etkiliyor ve bu güvenlik özelliğini işe yaramaz hale getiriyor.”

Intel BootGuard, UEFI önyükleme takımları olarak bilinen kötü amaçlı ürün yazılımının yüklenmesini önlemek için tasarlanmış, modern Intel donanımına yerleşik bir güvenlik özelliğidir. Windows UEFI Güvenli Önyükleme gereksinimlerini karşılamak için kullanılan kritik bir özelliktir.

Bunun nedeni, kötü amaçlı üretici yazılımının işletim sisteminden önce yüklenerek faaliyetlerini çekirdekten ve güvenlik yazılımından gizlemesine, işletim sistemi yeniden yüklendikten sonra bile devam etmesine ve güvenliği ihlal edilmiş cihazlara kötü amaçlı yazılım yüklenmesine yardımcı olmasıdır.

Kötü amaçlı ürün yazılımına karşı koruma sağlamak için Intel BootGuard, bir ürün yazılımı görüntüsünün Intel donanımında yerleşik yerleşik bir ortak anahtar kullanılarak meşru bir özel imzalama anahtarı kullanılarak imzalanıp imzalanmadığını doğrulayacaktır.

Üretici yazılımının yasal olarak imzalandığı doğrulanabilirse, Intel BootGuard aygıta yüklenmesine izin verecektir. Ancak, imza başarısız olursa ürün yazılımının yüklenmesine izin verilmez.

Kaynak: İkili

Bu sızıntıyla ilgili en büyük sorun, sızan anahtarlar kullanılarak imzalanan ürün yazılımını doğrulamak için kullanılan genel anahtarların Intel donanımında yerleşik olduğuna inanılmasıdır. Değiştirilemezlerse, güvenlik özelliği artık güvenilir değildir.

Binarly bir danışma belgesinde “Manifest (KM) ve Boot Policy Manifest (BPM) özel anahtarları, sızan MSI kaynak kodunda bulundu. Bu anahtarlar, bir donanım Root of Trust ile ürün yazılımı görüntü doğrulaması sağlayan Boot Guard teknolojisi için kullanılıyor” diye uyarıyor. paylaşılan twitter.

“KM yöneticisinden gelen hash OEM Root RSA genel anahtarı, yonga setinin Alan Programlanabilir (FPF’ler) içine programlandı. KM’nin ana amacı, BPM’den bir RSA genel anahtarının hash’ini depolamak ve bu da Önyükleme hakkındaki bilgileri içeriyor İlke, İlk Önyükleme Bloğu (IBB) açıklaması ve karma.”

“Bahsedilen anahtarların sızan özel bölümleri, potansiyel bir saldırganın bu aygıt için değiştirilmiş üretici yazılımını imzalamasına olanak tanır, böylece Intel Boot Guard’ın doğrulamasını geçerek bu teknolojiyi tamamen etkisiz hale getirir.”

Bu anahtarlar çoğu tehdit aktörü için yararlı olmayacak olsa da, bazı yetenekli saldırganlar daha önce CosmicStrand ve BlackLotus UEFI kötü amaçlı yazılımı gibi saldırılarda kötü amaçlı ürün yazılımı kullanmıştı.

Matrosov, BleepingComputer ile paylaşılan son bir uyarıda, “Artık özellik tehlikeye girebilir ve saldırganlar, Intel BootGuard hakkında endişe duymadan etkilenen cihazlarda kötü amaçlı ürün yazılımı güncellemeleri oluşturabilir.”

Binarly, sızdırılan Intel BootGuard anahtarları tarafından ele geçirildiği bildirilen 116 cihazdan oluşan, etkilenen MSI donanımının bir listesini yayınladı.

BleepingComputer ayrıca başka sorular için MSI ve Intel ile iletişime geçti, ancak hemen bir yanıt alınamadı.