API’larla etkileşim kurmak için geliştiriciler ve güvenlik testçileri tarafından yaygın olarak kullanılan bir araç olan uykusuzluk API istemcisinde ciddi bir güvenlik açığı, saldırgan bir güvenlik danışmanlığındaki araştırmacılar tarafından ortaya çıkarılmıştır.

Teknik Direktör Marcio Almeida ve Araştırma Başkanı Justin Steven tarafından keşfedilen kusur, istemci tarafı şablon enjeksiyonu (CSTI) olarak bilinen bir mekanizma yoluyla keyfi kod yürütülmesine izin veriyor.

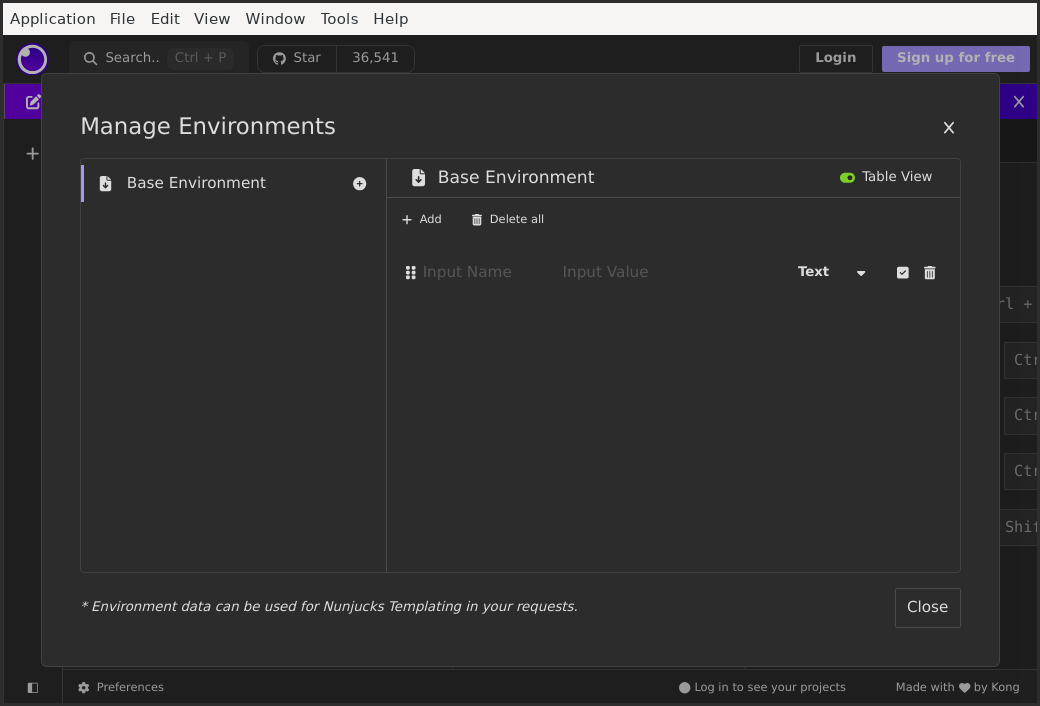

Haziran 2025 itibariyle en son sürümde (11.2.0) devam eden bu kritik sorun, Insomnia’nın güvenilmez girdiyi kötü niyetli aktörler tarafından sömürülebilecek şekilde işleyen Nunjucks şablon motorunu kullanmasından kaynaklanmaktadır.

.png

)

CVSS skoru 9.3 olan CVE-2025-1087 atanan güvenlik açığı, potansiyel olarak sistem uzlaşmasına yol açan güvenilmeyen dosyaları, verileri veya HTTP yanıtlarını ele alan kullanıcılar için önemli bir risk oluşturmaktadır.

Birden çok azaltma denemesi atlandı

Sorun ilk olarak Almeida’nın uykusuzlukta beklenmedik davranışı fark ettiğinde bir API penetrasyon testi sırasında tanımlandı: {{7*7}} gibi bir şablon ifadesi, hedef sunucuya gönderilmeden önce 49 olarak değerlendirildi ve yerel bir şablon oluşturma kusurunu ortaya çıkardı.

Daha fazla araştırma, uykusuzluğun nunjucks’a dayanan çevre değişkeni özelliğinin, saldırganların içe aktarılan toplama dosyaları da dahil olmak üzere birden fazla vektör aracılığıyla, UI alanlarındaki (örn. URL’ler veya sorgu parametreleri) yapıştırılmış verileri ve sunucu destekli çerezleri HTP yanıtları aracılığıyla enjekte etmesini sağladığını doğruladı.

Nunjucks’ın küresel işlevlerinden yararlanan bir yük hazırlayarak joiner.constructorsaldırganlar hassas verileri püskürtmek veya sıklıkla minimal kullanıcı etkileşimi ile kötü amaçlı yazılım yükleme gibi keyfi komutlar yürütebilir.

Özellikle endişe verici bir sömürü yöntemi, Set-Cookie Sonraki istekler sırasında uykusuzluk tarafından oluşturulduğunda, kullanıcı istediği kullanıcı olmadan kod yürütmeyi uzaktan tetikler.

Popüler API aracında kritik kusur

Uykusuzluğun yaratıcıları Kong’un bu kusuru azaltma çabaları tekrar tekrar atlandı.

Bir web çalışanında sanal alan şablon oluşturma ve belirli nunjucks işlevlerini yamalamak dahil, 11.1.0 ve 11.2.0 sürümlerindeki ilk denemeler rangegibi alternatif yöntemler kullanılarak atlatıldı module.require Ve joiner.constructor.

Şubat 2025’te başlayan araştırmacılar tarafından işbirlikçi raporlarına ve baypaslarla ilgili birden fazla geri bildirim turuna rağmen, Kong sorunu tam olarak çözmedi veya CVE girişinin ötesinde kapsamlı bir kullanıcıya dönük güvenlik bildirimi yayınlamamıştır.

2020’den beri bir GitHub sorunu aracılığıyla herkese açık olarak bilinen bu devam eden güvenlik açığı, özellik açısından zengin şablon motorlarını güvenilmeyen girdilerle kullanmanın tehlikelerinin altını çiziyor ve güvenliği karmaşık yazılım mimarilerine güçlendirmenin zorlukları.

Kalıcı sömürülebilirlik göz önüne alındığında, kullanıcıların dikkatli olmaları şiddetle tavsiye edilir.

Güvenilmeyen uykusuzluk dosyalarını içe aktarmaktan kaçının, alanlara yapıştırmadan önce şablon ifadeleri için verileri ({{çift kıvırcık parantez}}}}}}}} tarafından belirtilir) ve kötü niyetli çerezlere maruz kalmayı önlemek için güvenilir sunuculara HTTP isteklerini sınırlayın.

Çerez deposunun devre dışı bırakılması veya araştırmacılar tarafından önerildiği gibi nunjucks rendering’in yamalaması, işlevsellik konusunda uyarılarla birlikte gelse de, potansiyel geçici çözümlerdir.

Uykusuzluk gibi araçlar API geliştirme ve güvenlik testinin ayrılmaz bir parçası olduğundan, bu olay, geliştirici takımlarında sağlam güvenlik için kritik ihtiyacı vurgular ve kullanıcıları Kong’dan kesin bir düzeltme beklerken uyanık kalmaya ve güncellemelere öncelik vermeye çağırır.

Bu haberi ilginç bul! Anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin