2023’te siber saldırılar oldukça yaşandı, ancak diğerlerinden daha belirgin olan bir saldırı vektörü var: insan dışı erişim. 13 ayda 11 yüksek profilli saldırı ve giderek büyüyen kontrolsüz saldırı yüzeyiyle, insan dışı kimlikler yeni çevreyi oluşturuyor ve 2023 sadece bir başlangıç.

Neden insan dışı erişim siber suçlular için cennettir?

İnsanlar istediklerini elde etmenin her zaman en kolay yolunu ararlar ve bu siber suçlar için de geçerlidir. Tehdit aktörleri en az dirençle karşılaşacak yolu arıyor ve öyle görünüyor ki 2023’te bu yol, kullanıcı olmayan erişim kimlik bilgileri (API anahtarları, tokenlar, hizmet hesapları ve sırlar) idi.

“Salesforce ile üçüncü taraf uygulamaları birbirine bağlayan aktif erişim jetonlarının %50’si kullanılmıyor. GitHub ve GCP’de rakamlar %33’e ulaşıyor.”

Kullanıcı olmayan bu erişim kimlik bilgileri, uygulamaları ve kaynakları diğer bulut hizmetlerine bağlamak için kullanılır. Onları gerçek bir bilgisayar korsanının rüyası yapan şey, kullanıcı kimlik bilgileri (MFA, SSO veya diğer IAM politikaları) gibi güvenlik önlemlerine sahip olmamaları, çoğunlukla aşırı hoşgörülü olmaları, yönetilmemeleri ve asla iptal edilmemeleridir. Aslında Salesforce ile üçüncü taraf uygulamaları birbirine bağlayan aktif erişim tokenlarının %50’si kullanılmıyor. GitHub ve GCP’de bu oran %33’e ulaşıyor.*

Peki siber suçlular bu insan dışı erişim kimlik bilgilerinden nasıl yararlanıyor? Saldırı yollarını anlamak için öncelikle insan dışı erişim türlerini ve kimliklerini anlamamız gerekiyor. Genel olarak iki tür insan dışı erişim vardır: harici ve dahili.

İnsan dışı harici erişim, süreçleri kolaylaştırmak ve çevikliği artırmak için üçüncü taraf araçları ve hizmetleri Salesforce, Microsoft365, Slack, GitHub ve AWS gibi temel iş ve mühendislik ortamlarına bağlayan çalışanlar tarafından oluşturulur. Bu bağlantılar, üçüncü taraf uygulama veya hizmetin (insan olmayan kimlik) sahip olduğu API anahtarları, hizmet hesapları, OAuth belirteçleri ve web kancaları aracılığıyla yapılır. Aşağıdan yukarıya yazılımın benimsenmesi ve ücretsiz bulut hizmetlerinin artan eğilimiyle birlikte, bu bağlantıların çoğu düzenli olarak farklı çalışanlar tarafından herhangi bir güvenlik yönetimi olmadan ve daha da kötüsü denetlenmemiş kaynaklardan yapılıyor. Astrix araştırması, Google Workspace ortamlarına bağlı uygulamaların %90’ının pazar dışı uygulamalar olduğunu, yani bunların resmi bir uygulama mağazası tarafından incelenmediğini gösteriyor. Slack’te bu oran %77’ye, Github’da ise %50’ye ulaşıyor.*

“GitHub ortamlarındaki Kişisel Erişim Jetonlarının %74’ünün son kullanma tarihi yoktur.”

İnsan dışı dahili erişim de benzerdir ancak ‘gizliler’ olarak da bilinen dahili erişim kimlik bilgileriyle oluşturulur. Ar-Ge ekipleri düzenli olarak farklı kaynakları ve hizmetleri birbirine bağlayan sırlar üretir. Bu sırlar genellikle birden fazla gizli yöneticiye (kasalara) dağılmış durumda olup, güvenlik ekibinin nerede olduklarını, ifşa olup olmadıklarını, neye erişime izin verdiklerini ve yanlış yapılandırılıp yapılandırılmadıklarını göremezler. Aslında GitHub ortamlarındaki Kişisel Erişim Tokenlarının %74’ünün son kullanma tarihi yoktur. Benzer şekilde GitHub’daki web kancalarının %59’u yanlış yapılandırılmıştır; yani şifrelenmemiş ve atanmamış durumdadır.*

İnsan olmayanların kimlik güvenliğinde lider olan Astrix’in canlı demosunu planlayın

2023’ün insan dışı erişimden yararlanan yüksek profilli saldırıları

Bu tehdit teorik olmaktan çok uzaktır. 2023 yılı, bazı büyük markaların insan dışı erişim istismarlarının kurbanı olduğu ve binlerce müşterinin etkilendiği bir yıl oldu. Bu tür saldırılarda saldırganlar, kuruluşların en hassas çekirdek sistemlerine sızmak için açıkta kalan veya çalınan erişim kimlik bilgilerinden yararlanır ve harici erişim durumunda müşterilerinin ortamlarına ulaşır (tedarik zinciri saldırıları). Bu yüksek profilli saldırılardan bazıları şunlardır:

- Okta (Ekim 2023): Saldırganlar, Okta’nın destek vaka yönetimi sistemine erişmek için sızdırılmış bir hizmet hesabını kullandı. Bu, saldırganların son destek vakalarının bir parçası olarak bir dizi Okta müşterisi tarafından yüklenen dosyaları görüntülemesine olanak tanıdı.

- GitHub Dependabot (Eylül 2023): Bilgisayar korsanları GitHub Kişisel Erişim Jetonlarını (PAT) çaldı. Bu tokenlar daha sonra Dependabot olarak hem genel hem de özel GitHub depolarına yetkisiz taahhütlerde bulunmak için kullanıldı.

- Microsoft SAS Anahtarı (Eylül 2023): Microsoft’un yapay zeka araştırmacıları tarafından yayınlanan bir SAS belirteci, aslında oluşturulduğu tüm Depolama hesabına tam erişim sağladı ve 38 TB’ın üzerinde son derece hassas bilginin sızmasına yol açtı. Bu izinler saldırganların kullanımına 2 yılı aşkın bir süre boyunca sunuldu(!).

- Slack GitHub Depoları (Ocak 2023): Tehdit aktörleri, “sınırlı” sayıda çalıntı Slack çalışan tokenı aracılığıyla Slack’in harici olarak barındırılan GitHub depolarına erişim sağladı. Oradan özel kod depolarını indirebildiler.

- CircleCI (Ocak 2023): Bir mühendislik çalışanının bilgisayarı, antivirüs çözümünü atlatan kötü amaçlı yazılım tarafından ele geçirildi. Güvenliği ihlal edilen makine, tehdit aktörlerinin oturum belirteçlerine erişmesine ve bunları çalmasına olanak tanıdı. Çalınan oturum belirteçleri, hesaplar iki faktörlü kimlik doğrulamayla korunsa bile tehdit aktörlerine hesap sahibiyle aynı erişimi sağlar.

GenAI erişiminin etkisi

“Google Workspace ortamlarına bağlı GenAI uygulamalarının %32’si çok geniş erişim izinlerine (okuma, yazma, silme) sahip.”

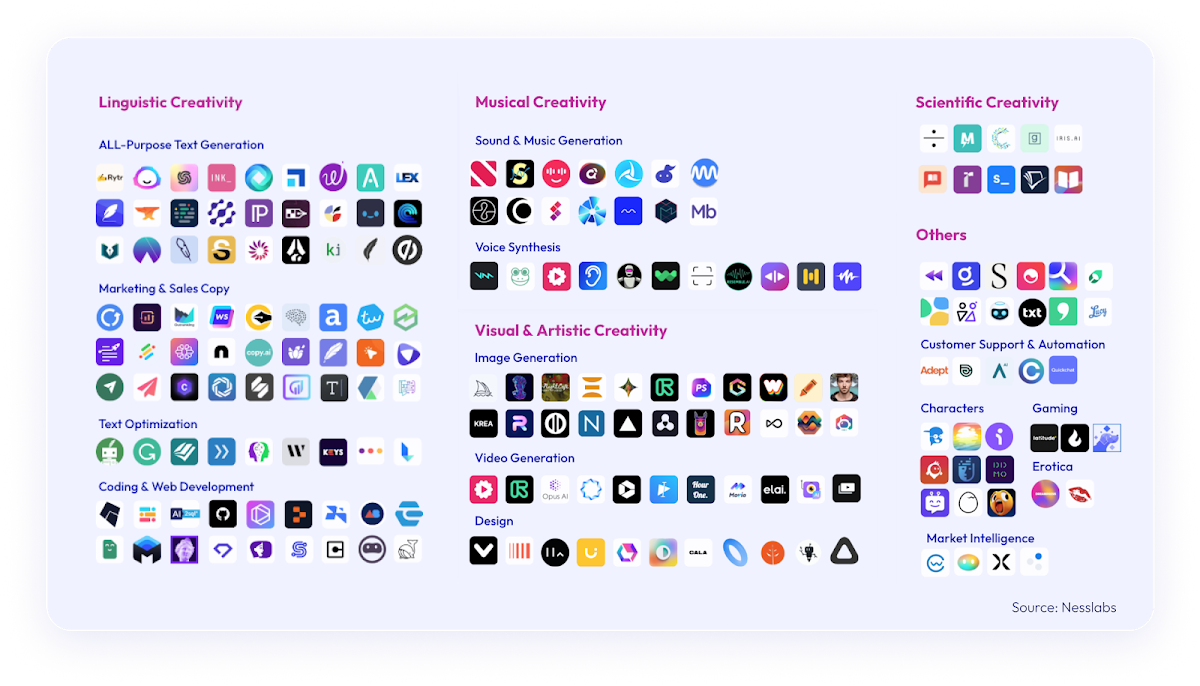

Beklenebileceği gibi, GenAI araçlarının ve hizmetlerinin geniş çapta benimsenmesi, insan dışı erişim sorununu daha da kötüleştiriyor. GenAI 2023’te muazzam bir popülerlik kazandı ve muhtemelen daha da büyüyecek. ChatGPT’nin tarihteki en hızlı büyüyen uygulama haline gelmesi ve yapay zeka destekli uygulamaların geçen yıla göre %1506 daha fazla indirilmesiyle birlikte, çoğunlukla incelenmemiş GenAI uygulamalarını kullanmanın ve iş çekirdek sistemlerine bağlamanın güvenlik riskleri, güvenlik liderleri için şimdiden uykusuz gecelere neden oluyor. Astrix Research’ün rakamları bu saldırı yüzeyine başka bir kanıt daha sunuyor: Google Workspace ortamlarına bağlı GenAI uygulamalarının %32’si çok geniş erişim izinlerine (okuma, yazma, silme) sahiptir.*

GenAI erişiminin riskleri endüstri çapında dalgalara çarpıyor. Gartner, “Gelişen Teknoloji: GenAI’nın İlk 4 Güvenlik Riski” adlı yakın tarihli raporunda, GenAI araç ve teknolojilerinin yaygın kullanımıyla ortaya çıkan riskleri açıklıyor. Rapora göre, “Üretken yapay zeka (GenAI) büyük dil modellerinin (LLM’ler) ve özellikle kuruluş güvenlik duvarı dışındaki üçüncü taraf çözümlere bağlanan sohbet arayüzlerinin kullanımı, saldırı yüzeylerinin genişlemesini ve kuruluşlara yönelik güvenlik tehditlerini temsil ediyor.”

Güvenlik kolaylaştırıcı olmalı

İnsan dışı erişim, bulutun benimsenmesi ve otomasyonun doğrudan sonucu olduğundan – her ikisi de büyümeye ve verimliliğe katkıda bulunan trendleri memnuniyetle karşıladı, güvenliğin de bunu desteklemesi gerekiyor. Güvenlik liderlerinin sürekli olarak engelleyici olmak yerine etkinleştirici olmaya çabalamasıyla, insan olmayan kimliklerin ve erişim kimlik bilgilerinin güvenliğini sağlamaya yönelik bir yaklaşım artık bir seçenek değil.

Hem harici hem de dahili olarak insan dışı erişimin uygun şekilde güvence altına alınmaması, tedarik zinciri saldırıları, veri ihlalleri ve uyumluluk ihlalleri olasılığını büyük ölçüde artırır. Güvenlik politikaları ve bunları uygulamaya yönelik otomatik araçlar, bu değişken saldırı yüzeyini güvence altına alırken aynı zamanda işletmenin otomasyon ve hiper bağlantı avantajlarından yararlanmasına olanak sağlamak isteyenler için bir zorunluluktur.

İnsan olmayanların kimlik güvenliğinde lider olan Astrix’in canlı demosunu planlayın

*1000-10.000 çalışanı olan kuruluşların kurumsal ortamlarından toplanan Astrix Research verilerine göre