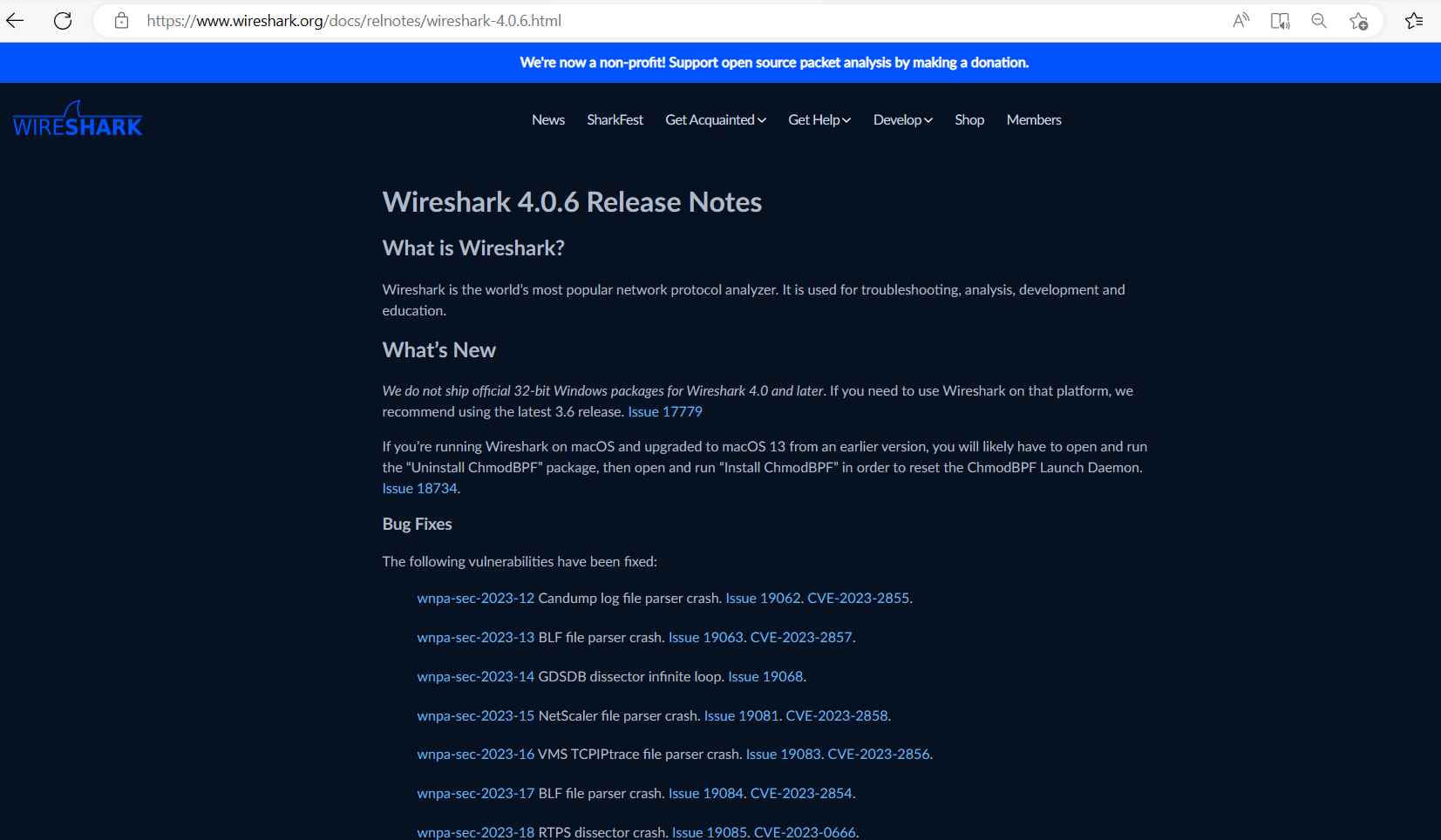

Wireshark, hem açık kaynaklı hem de ücretsiz bir ağ paketi çözümleyicisidir ve dünyanın her yerinden insanlar tarafından kullanılır. Paket analizi söz konusu olduğunda, çeşitli şekillerde kullanılabilir. Wireshark’ın ilk sürümü, 1997’nin ikinci yarısında Gerald Combs tarafından “Ethreal” adı altında dağıtıldı. Wireshark’ın en son sürümü, henüz ortaya çıkan sürümle uyumlu olan 4.0.6’dır. Ancak Wireshark, resmi 32 bit Windows ikili dosyalarının artık müşterilere gönderilmediğini bildirdi.

Wireshark bu son sürümde bir dizi güvenlik sorununu ele aldı, Wireshark daha önce keşfedilen 9 güvenlik açığını ele aldı. Wireshark, bu kusurların düzeltilmesi ve bu güvenlik açıklarının ele alınmasının yanı sıra, çeşitli protokoller için desteği de genişletti.

CVE-2023-2855 olarak tanımlanan candump_write_packet işlevinde yığın arabelleği taşması

Bir saldırgan, dikkatle tasarlanmış bir yük dosyasını ileterek bu güvenlik açığından yararlanabilir. Bu dosya, Wireshark tarafından açıldığında programın çökmesine neden olma potansiyeline sahiptir ve hatta kod yürütülmesine neden olabilir.

CVE-2023-2857 olarak da bilinen BLF okuyucusunda yığın arabelleği taşması güvenlik açığı

Blf_pull_logcontainer_into_memory() yöntemi, hedefe kötü amaçlarla tasarlanmış bir BLF dosyası gönderilirse saldırıya açıktır. Saldırgan, dosyayı göndererek bu sorundan yararlanabilir. Bu nedenle, keyfi kod çalıştırılabilir.

GDSDB ayrıştırıcısının hiç bitmeyen döngüsü

Bu güvenlik açığı, bir saldırgan tarafından kötü amaçlı bir paket gönderilerek kullanılabilir ve bu da Wireshark’ın aşırı miktarda CPU kaynağı kullanmasına neden olur.

CVE-2023-2858 olarak da bilinen nstrace_read_v10’da yığın arabelleği taşması keşfedildi

Bu güvenlik açığından bir saldırgan, Wireshark için hizmet reddine neden olan ve programın çökmesine veya rastgele kod çalıştırmasına neden olan kötü amaçlı bir paket dosyası göndererek yararlanabilir.

CVE-2023-2856 olarak da bilinen parse_vms_packet işlevinde yığın arabelleği taşması

Güvenlik açığı, bir tehdit aktörü tarafından Wireshark’a kötü amaçlı bir dosya iletilerek kullanılabilir. Bu dosya daha sonra parse_vms_packet işlevi tarafından okunacak ve bu da Wireshark’ın çökmesine neden olacaktır. Alternatif olarak, potansiyel olarak keyfi kod üretimine yol açabilir.

CVE-2023-2854 olarak da bilinen blf_read_apptextmessage içindeki Yığın Arabellek Taşması

Bu güvenlik açığı, Wireshark BLF eklentisinin blf_read_apptextmessage işlevinde mevcuttur. Rastgele kod yürütülmesine neden olacak özel olarak tasarlanmış bir dizi göndererek bu güvenlik açığından yararlanmak mümkündür.

CVE-2023-0666 olarak da bilinen RTPS ayrıştırma arabelleği taşması

Wireshark sürüm 4.0.5 ve önceki sürümlerde, RTPS (Gerçek Zamanlı Yayınlama-Abone Olma) paketi, rtps_util_add_type_library_type işlevindeki uzunluğu kontrol etmez. Güvenlik açığı, bir saldırgan tarafından söz konusu işleve büyük bir dosya iletilerek kullanılabilir, bu da yığın arabellek taşmasına ve ayrıca kodun yürütülmesine neden olabilir.

CVE-2023-0668, IEEE C37.118 ayrıştırma arabelleğindeki bir taşma güvenlik açığıdır.

Genel arabellekte conf_phasor_type olarak bilinen bir sınırların dışında okuma yeteneği vardır. Bu yetenek, bir saldırgan tarafından iletilen IEEE-C37.118 paketinin uzunluğunu kontrol etmez, bu da yığın tabanlı arabellek taşmasına neden olur ve rastgele kod yürütülmesine neden olabilir.

EHA XRA disektörü sonsuz döngü

Bir saldırgan, Wireshark tarafından alındığında programın çökmesine neden olabilecek kötü amaçlı bir paket göndererek bu güvenlik açığından yararlanabilir.

Şu anda risk altyapısı uzmanı ve araştırmacı olarak çalışan bilgi güvenliği uzmanı.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.