Operasyonel bir güvenlik hatası, araştırmacıların INC fidye yazılımı çetesinin bir düzine ABD kuruluşundan çaldığı verileri kurtarmasına olanak sağladı.

Arkada bırakılan eserlerin derinlemesine adli incelemesi, araştırılan saldırıda kullanılmayan, ancak birden fazla kurbandan sızdırılan verileri depolayan saldırgan altyapısını açığa çıkaran açığa çıkan araçları ortaya çıkardı.

Operasyon, başarısını geçen Kasım ayında açıklayan ve şimdi tüm ayrıntıları BleepingComputer ile paylaşan dijital adli tıp ve olay müdahale şirketi Cyber Centaurs tarafından gerçekleştirildi.

Cyber Centaurs araştırması, ABD’li bir müşteri kuruluşunun üretim SQL Server’ında fidye yazılımı şifreleme etkinliği tespit etmesinden sonra başladı.

RainINC fidye yazılımının bir çeşidi olan yük, genellikle Windows tarafından oluşturulan PerfLogs dizininden yürütülüyordu. Ancak fidye yazılımı aktörleri bunu sahneleme amacıyla daha sık kullanmaya başladı.

Araştırmacılar ayrıca, yanal hareket aşamasında veri sızıntısı meydana gelmesine ve tehdit aktörünün bu yardımcı programı bu saldırıda kullanmamış olmasına rağmen meşru yedekleme aracı Restic’ten gelen yapay yapıların varlığını da fark ettiler.

Bu, araştırmacıların soruşturmasında “olay müdahalesinden altyapı analizine” bir kaymaya neden oldu.

INC fidye yazılımının geride bıraktığı izler arasında yeniden adlandırılan ikili dosyalar (‘winupdate.exe’ gibi), Restic’i yürütmek için PowerShell komut dosyaları, sabit kodlu depo yapılandırma değişkenleri ve yedekleme komutları vardı.

Rastic ile ilgili kalıntılar, tehdit aktörünün operasyonel araç setinin bir parçası olarak yedekleme aracını seçici bir şekilde kullandığını gösterdi.

Keşfedilen PowerShell komut dosyalarından biri olan ‘new.ps1’, Restic için Base64 kodlu komutlar içeriyordu ve aracı çalıştırmak için kullanılan sabit kodlu ortam değişkenlerini (erişim anahtarları, depo yolları ve şifrelenmiş depolar için S3 şifreleri) içeriyordu.

Araştırmacılar, “INC, Rastic tabanlı altyapıyı kampanyalar genelinde rutin olarak yeniden kullandıysa, saldırgan komut dosyalarında referans verilen depolama havuzlarının, bir fidye olayı sonuçlandığında ortadan kaldırılması pek mümkün olmazdı” diye teorileştirdi.

“Bunun yerine, bu depolar muhtemelen uzun ömürlü, saldırgan tarafından kontrol edilen varlıklar olarak varlığını sürdürecek ve müzakereler sona erdikten veya ödemeler yapıldıktan sonra şifrelenmiş kurban verilerini sessizce saklayacak.”

Durum böyle olsaydı, diğer kuruluşlardan çalınan veriler hâlâ şifrelenmiş biçimde mevcut olabilir ve potansiyel olarak yedekleme sunucusundan kurtarılabilirdi.

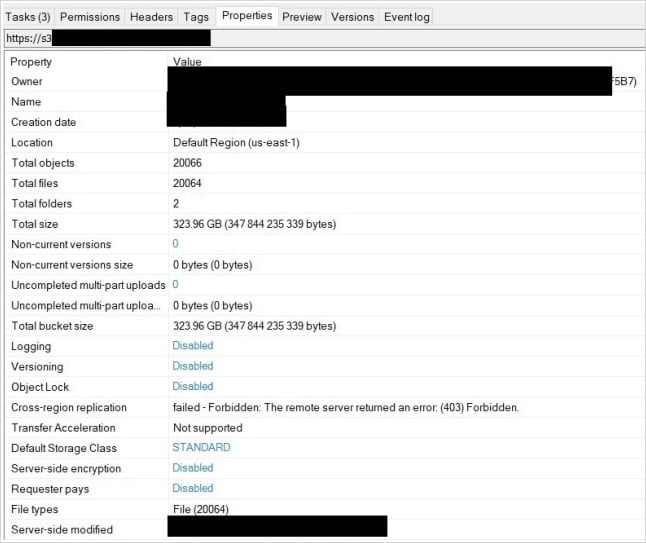

Bu hipotezi doğrulamak için ekip, Amerika Birleşik Devletleri’ndeki sağlık, üretim, teknoloji ve hizmet sektörlerinde faaliyet gösteren 12 ilgisiz kuruluştan çalınan şifrelenmiş verilerin varlığını doğrulayan kontrollü, tahribatsız bir sayım süreci geliştirdi.

Kuruluşların hiçbiri Cyber Centaurs müşterisi değildi ve olaylar ilgisiz, farklı fidye yazılımı olaylarıydı.

Kaynak: Siber Centaurlar

Araştırmacılar daha sonra yedeklemelerin şifresini çözdüler ve kopyaları korudular ve mülkiyetin doğrulanmasına yardımcı olmak ve onlara uygun prosedür konusunda rehberlik etmek için kolluk kuvvetleriyle iletişime geçtiler.

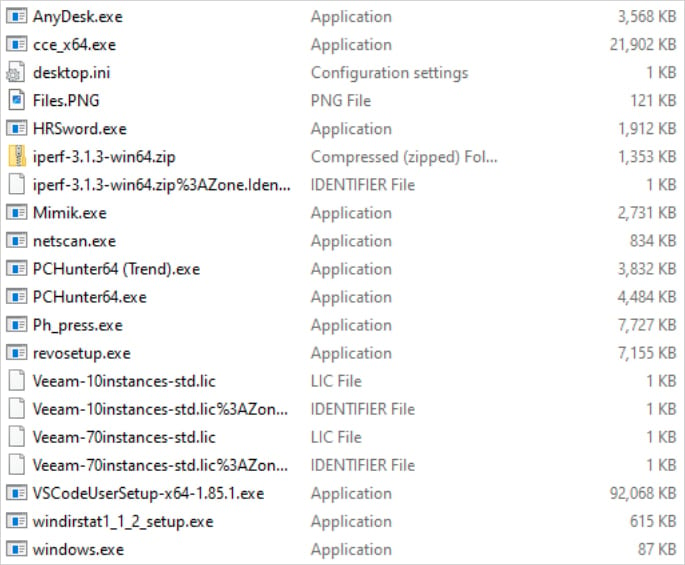

Cyber Centaurs raporu, INC fidye yazılımı saldırılarında kullanılan, diğerlerinin yanı sıra temizleme araçları, uzaktan erişim yazılımı ve ağ tarayıcılarını içeren çok sayıda aracı listeliyor.

Kaynak: Siber Centaurlar

Araştırmacılar ayrıca, savunucuların, geliştirme aşamasındaki bir fidye yazılımı saldırısına işaret edebilecek, ortamdaki Rastic yedekleme aracını veya onun yeniden adlandırılan ikili dosyalarını veya şüpheli konumlardan çalıştırıldığını tespit etmelerine yardımcı olmak için YARA ve Sigma kuralları da oluşturdu.

INC fidye yazılımı, 2023’ün ortalarında ortaya çıkan bir hizmet olarak fidye yazılımı (RaaS) işlemidir.

Tehdit aktörü, yıllar içinde aralarında Yamaha Motor, Xerox Business Solution, İskoçya NHS, McLaren Health Care, Texas Eyalet Barosu, Ahold Delhaize, Panama Ekonomi Bakanlığı, Pennsylvania AG Ofisi ve Crisis24’ün de bulunduğu çok sayıda yüksek profilli kurbanın olduğunu iddia etti.

Bütçe mevsimi! 300’den fazla CISO ve güvenlik lideri, önümüzdeki yıl için nasıl planlama, harcama ve önceliklendirme yaptıklarını paylaştı. Bu rapor onların içgörülerini derleyerek okuyucuların stratejileri karşılaştırmasına, ortaya çıkan trendleri belirlemesine ve 2026’ya girerken önceliklerini karşılaştırmasına olanak tanıyor.

Üst düzey liderlerin yatırımı nasıl ölçülebilir etkiye dönüştürdüğünü öğrenin.