“Salfetka” adını kullanan bir siber suçlu, Ağustos 2023’te başlatılan bir hizmet olarak fidye yazılımı (RaaS) operasyonu olan INC Ransom’un kaynak kodunu sattığını iddia ediyor.

INC daha önce Xerox Business Solutions’ın (XBS) ABD bölümünü, Yamaha Motor Filipinler’i ve son zamanlarda İskoçya Ulusal Sağlık Hizmeti’ni (NHS) hedef almıştı.

İddia edilen satışla eş zamanlı olarak INC Ransom operasyonu, çekirdek ekip üyeleri arasında bir anlaşmazlığa yol açabilecek veya yeni bir şifreleyici kullanmayı içerecek yeni bir bölüme geçmeyi planlayabilecek değişikliklerden geçiyor.

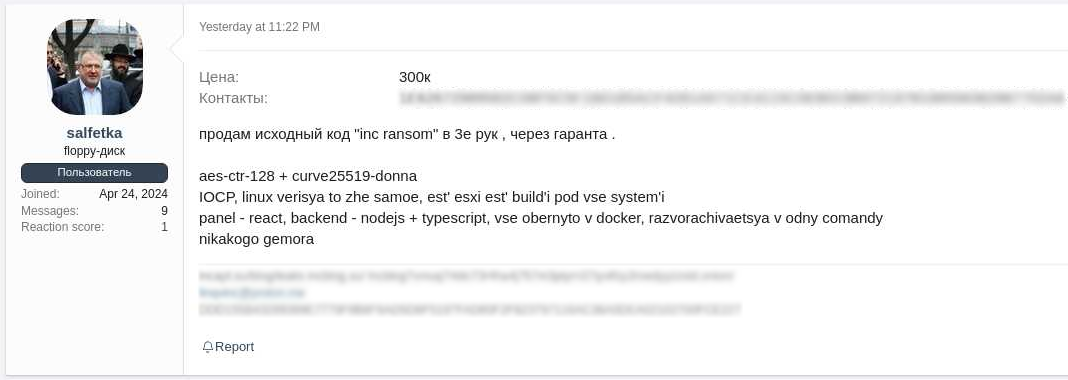

Kaynak kodu satışı

Tehdit aktörü, INC’nin hem Windows hem de Linux/ESXi sürümlerinin Exploit ve XSS hack forumlarında satıldığını duyurdu ve 300.000 dolar talep ederek potansiyel alıcı sayısını yalnızca üçle sınırladı.

Satışı tespit eden KELA’daki tehdit istihbarat uzmanlarının BleepingComputer’a sağladığı bilgiye göre, forum gönderisinde bahsedilen, CTR modunda AES-128 ve Curve25519 Donna algoritmalarının kullanımı gibi teknik ayrıntılar, INC Ransom’un kamuya açık analiziyle uyumlu. örnekler.

Kaynak: BU

KELA ayrıca BleepingComputer’a “salfetka”nın hack forumlarında Mart 2024’ten bu yana aktif olduğunu söyledi. Tehdit aktörü daha önce 7.000 dolara kadar ağ erişimi satın almayı düşünüyordu ve fidye yazılımı saldırı gelirlerinden ilk erişim komisyoncularına kesinti teklif etti.

Satışa meşruiyet katan bir diğer nokta ise imzalarında hem eski hem de yeni INC Ransom sayfası URL’lerinin yer aldığı ve fidye yazılımı operasyonuyla bağlantılı olduklarını belirten “salfetka”dır.

Yine de tehdit aktörünün son birkaç ay içinde “salfetka” hesabını dikkatlice düzenlemesi, ağ erişimi satın almakla ilgilendiğini beyan etmesi ve teklifin meşru görünmesi için yüksek bir fiyat etiketi belirlemesi nedeniyle satış bir aldatmaca olabilir.

Şu anda INC’nin eski veya yeni sitesinde projenin kaynak kodunun satışına ilişkin kamuya açık bir duyuru bulunmuyor.

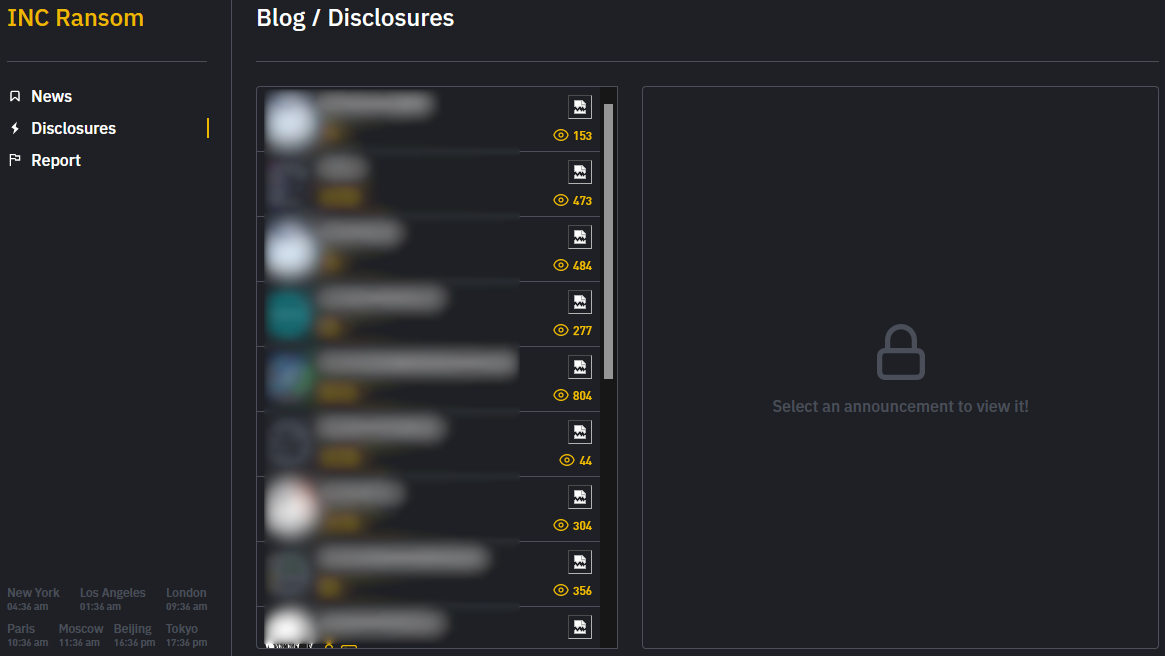

INC Ransom yeni bir siteye taşınıyor

1 Mayıs 2024’te INC Ransom, eski sızıntı sitesinde yeni bir veri sızıntısı şantaj “bloguna” geçeceğini duyurdu ve yeni bir TOR adresi paylaşarak eski sitenin iki ila üç ay içinde kapatılacağını belirtti.

.png)

Kaynak: BleepingComputer

Yeni site zaten çalışıyor ve kurban listelerinde eski portalla bazı örtüşmeler var ve eski sitede görülmeyen on iki yeni kurban var.

Toplamda, yeni sitede 64 kurban listeleniyor (12 yeni), eski sitede ise 91 gönderi var, yani INC’nin geçmiş kurbanlarının kabaca yarısı kayıp.

KELA analistleri, “İki bölge arasındaki farklılıklar, bir operasyonun liderlik değişikliği yaşadığını veya farklı gruplara bölündüğünü gösteriyor olabilir” yorumunu yaptı.

“Ancak Salfetka’nın iddia edilen projeleri olarak her iki siteye de gönderme yapması, aktörün operasyonun sadece bir kısmıyla ilgili olmadığını gösteriyor.”

“Bu durumda, yeni blogun satıştan daha fazla kar elde etme amacıyla oluşturulmuş olması mümkündür.”

INC’nin yeni şantaj sayfası tasarımının görsel olarak Hunters International’ın tasarımına benzediğini de belirtmek gerekir ki bu, diğer RaaS operasyonlarıyla bir bağlantıya işaret edebilir.

Kaynak: BleepingComputer

Güvenlik analistlerinin bir fidye yazılımı türünün şifresini kırmasına olanak tanıyan kamuya açık bir sızıntının aksine, şifre çözücü bulunmayan türlerin özel kaynak kodu satışları, dünya çapındaki kuruluşlar için daha fazla sorun yaratma potansiyeline sahiptir.

Bu fidye yazılımı oluşturucuları, alana yeni giren yüksek motivasyonlu tehdit aktörleri veya daha sağlam ve iyi test edilmiş bir şifreleyici kullanarak oyunlarını geliştirmek isteyen yarı yerleşik gruplar tarafından satın alınır.

Bu özellikle geliştirilmesi daha zor ve edinilmesi daha maliyetli olan bir Linux/ESXi sürümü sunulduğunda geçerlidir.

Fidye yazılımı çeteleri yeniden markalaştığında, genellikle eski şifreleyicilerindeki kaynak kodunun çoğunu yeniden kullanırlar ve bu da araştırmacıların eski çeteleri yeni operasyonlara bağlamasına olanak tanır.

Diğer fidye yazılımı operasyonlarının şifreleyicilerini kullanmak, kolluk kuvvetlerinin ve araştırmacıların yolunu bulandırdığı için markanın yeniden adlandırılmasına da yardımcı olabilir.