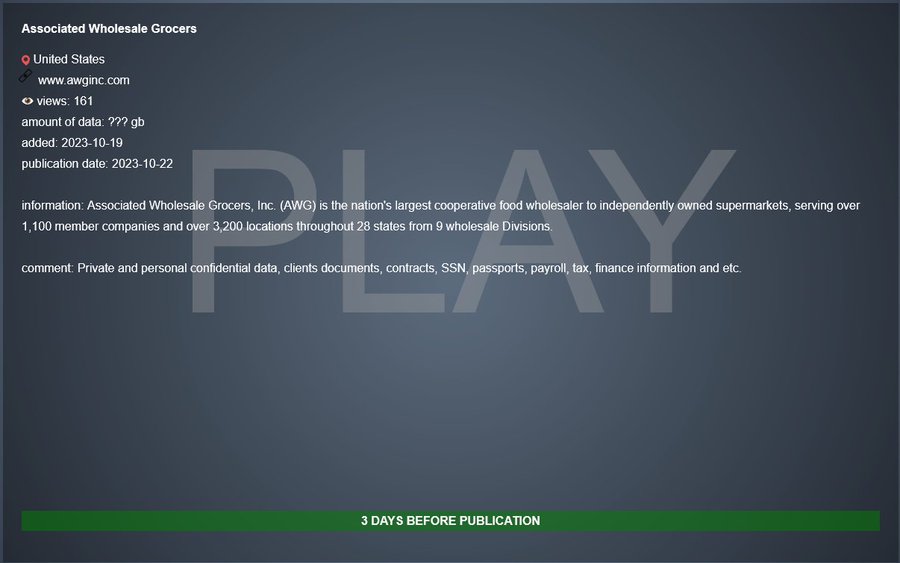

Play fidye yazılımı grubu, gıda dağıtım sektörünün önemli bir oyuncusu olan Associated Toptan Marketler’i (AWG) tehdit etti. Tehdit aktörleri, AWG’nin hassas verilerini 22 Ekim 2023’te yayınlama niyetlerini açıkladılar. Bu Associated Toptan Marketler siber saldırı bildirimi, gizli karanlık web kanalında yayınlanan bir mesaj aracılığıyla gün ışığına çıktı.

Verilerin, özel ve gizli veriler, müşteri belgeleri, sözleşmeler, sosyal güvenlik numaraları, pasaportlar, maaş bordrosu ayrıntıları, vergi kayıtları, mali bilgiler ve daha fazlasını içeren bir dizi hassas bilgi içerdiği iddia ediliyor. TYayınlanma tarihinin şu andan sadece üç gün sonraya ayarlanması, durumun aciliyetini artırıyor.

Fidye Yazılımı Oyna Toptan Marketler Siber Saldırısıyla İlgili İddialar

Amerika Birleşik Devletleri’ndeki bağımsız süpermarketlere yönelik en büyük kooperatif gıda toptancısı olarak tanınan Associated Toptan Grocers, Inc. (AWG), şu anda 1.100’den fazla üye şirkete hizmet vermekte ve dokuz toptan satış bölümü aracılığıyla 28 eyalette 3.200’den fazla lokasyona yayılmaktadır.

Cyber Express, bu sözde İlişkili Toptan Satış Marketleri siber saldırısı hakkında daha fazla bilgi edinmek için AWG ile iletişime geçme girişimlerinde bulundu. Ancak iletişim engelleri yolumuzu tıkadı ve bizi cevaplardan çok sorularla baş başa bıraktı.

Bu Associated Toptan Marketler siber saldırısının yanı sıra, Play fidye yazılımı grubu da dünya çapında yönetilen hizmet sağlayıcıları (MSP’ler) hedef alarak büyük bir saldırı başlattı. Bu kampanya, fidye yazılımını alt müşterilere yaymayı ve potansiyel sonuçları artırmayı amaçlıyor.

Play fidye yazılımı grubu kimdir?

Play”, özellikle kötü niyetli bir fidye yazılımı türünün takma adıdır. Bu kötü amaçlı yazılım türü, verileri şifrelemede uzmanlaşmıştır ve serbest bırakılması için fidye ödenene kadar verileri rehin tutar. Böyle bir saldırının sonuçları yıkıcı olabilir çünkü kritik operasyonları felce uğratabilir ve hassas bilgileri tehlikeye atabilir.

Bu kampanyanın özellikle sinsi bir yönü, aralıklı şifrelemenin kullanılmasıdır. Tehdit aktörleri, dosyaların tamamını şifrelemek yerine belirli bölümleri hedefler; bu, tespit algoritmalarını atlatmak için tasarlanmış bir taktiktir.

Play ransomware’in artı işaretleri finans, hukuk, yazılım, nakliye, kolluk kuvvetleri ve lojistik dahil olmak üzere çeşitli sektörlerdeki orta ölçekli işletmelere sabitlenmiştir. Operasyonları Amerika Birleşik Devletleri, Avustralya, İngiltere ve İtalya gibi ülkelerde görüldü. Ayrıca bu ülkelerdeki eyalet, yerel ve kabile birimleri de bağışlanmadı.

Play Fidye Yazılımı Grubunun İşleyiş Yöntemleri

MSP sistemlerine sızmak Play için önemli bir stratejidir. İçeri girdikten sonra, MSP’lerin müşterilerinin ağlarına ve sistemlerine sınırsız erişim sağlamak için uzaktan izleme ve yönetim (RMM) araçlarından yararlanırlar.

Bu yöntemin, farklı tehdit aktörlerinin dahil olduğu daha önceki olaylarda da görüldüğü gibi endişe verici derecede etkili olduğu kanıtlandı.

2022’nin sonlarına doğru Play, ilk erişim için Microsoft Exchange’deki iki ProxyNotShell güvenlik açığından yararlanan yeni bir teknik gösterdi.

Bu güvenlik açıkları, Kasım 2022’de Microsoft tarafından yamalanmış olmasına rağmen, Play’in URL yeniden yazma önlemlerini atlama yeteneği nedeniyle hâlâ istismar edilebilir durumdaydı.

Medya Yasal Uyarısı: Bu rapor, çeşitli yollarla elde edilen iç ve dış araştırmalara dayanmaktadır. Sağlanan bilgiler yalnızca referans amaçlıdır ve bu bilgilere güvenme konusunda tüm sorumluluk kullanıcılara aittir. Cyber Express bu bilgilerin kullanılmasının doğruluğu veya sonuçları konusunda hiçbir sorumluluk kabul etmez.