Tespit yöntemlerini atlayan ve IcedID'nin arkasındaki geliştiricilerle bağlantılı olan Latrodectus adlı yeni bir kötü amaçlı yazılım tehdidi ortaya çıktı. Bu indirici kötü amaçlı yazılım, siber suçluların (TA577 ve TA588 gibi kötü şöhretli aktörler dahil) sistemleri ihlal etmelerine ve çeşitli kötü amaçlı yükleri dağıtmalarına olanak sağlar.

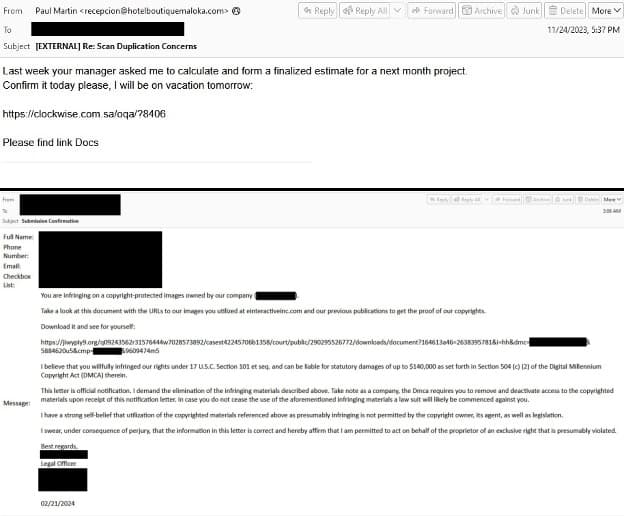

Proofpoint'teki siber güvenlik araştırmacıları “Latrodectus” adı verilen yeni bir kötü amaçlı yazılım tehdidini tespit etti. İlk kez Kasım 2023'te gözlemlenen Latrodectus, siber suçlular tarafından kurban sistemlerine ilk erişim sağlamak ve daha fazla kötü amaçlı yük dağıtmak için kullanılan bir indirici kötü amaçlı yazılımdır.

Bu kötü amaçlı yazılım, şüpheli kodu analiz etmek için kullanılan güvenlik ortamları olan sanal alanlarda yaygın olarak kullanılan tespit tekniklerinden kaçma yeteneği nedeniyle büyük bir tehdit oluşturmaktadır.

Latrodectus: Tanıdık Özelliklere Sahip Yeni Bir Oyuncu

İlk analiz, Latrodectus'un kötü şöhretli IcedID kötü amaçlı yazılımının bir çeşidi olabileceğini öne sürdü. Ancak daha ileri araştırmalar bunun tamamen yeni bir tür olduğunu ve muhtemelen IcedID'in arkasındaki aynı geliştiriciler tarafından yaratıldığını ortaya çıkardı. Bu bağlantı, paylaşılan altyapı ve kod özellikleriyle desteklenir.

İlk Erişim Aracıları Latrodectus'tan Yararlanıyor

Salı günü yayınlanmadan önce 04, 2024 Perşembe günü Hackread.com ile paylaşılan kanıt noktası raporu, Latrodectus'u iki spesifik tehdit aktörüne atfeder: TA577 ve TA578. TA578'in BazaLoader, Cobalt Strike, Ursnif ve KPOT Stealer gibi kötü amaçlı yazılım tehditleri sağlamasıyla tanındığını belirtmekte fayda var.

Öte yandan TA577, yakın zamandaki kesintiye kadar Qbot ağının önemli bir bağlı kuruluşu olarak hizmet vermesiyle ünlüdür. TA577, Proofpoint tarafından çeşitli kampanyalarla ilişkilendirildi ve Black Basta gibi daha sonraki fidye yazılımı enfeksiyonları, özellikle onlara atfedildi.

Bu aktörler, kurban ağlarında ilk tutunma noktasını kazanma konusunda uzmanlaşmış İlk Erişim Komisyoncuları (IAB'ler) olarak sınıflandırılır. Latrodectus, kendilerine bir dayanak noktası oluşturma ve potansiyel olarak fidye yazılımı veya diğer kötü amaçlı araçları dağıtma aracı olarak hizmet ediyor.

Qualys Tehdit Araştırma Birimi Siber Tehdit Direktörü Ken Dunham, Hackread.com'a şunları söyledi: “e-Suçla mücadele, hamamböceklerinin yaşadığı bir kanepeyi taşımaya benzer; hamamböcekleri, ev sahibi tarafından yapılan herhangi bir eyleme rağmen, sığınak aramak ve normal şekilde işlerine devam etmek için yakındaki başka bir mobilyaya veya odaya koşarlar.“

“Latrodectus ortaya çıktığında sandbox'ları yenebilecek, RC4 şifreli komut ve kontrol iletişimlerini kullanabilecek ve daha fazlasını yapabilecek güçlü bileşenlere sahiptir.“ Ken uyardı. “Görünüşe göre QBot'un arkasındaki aktörler, geçen yılki yayından kaldırmaların yarattığı baskıyı hissetmiş ve 2023 sonbaharında bu yeni kod tabanına ve altyapıya geçmişler.“

Latrodectus etkinliği Aralık 2023 ve Ocak 2024'te düşerken Proofpoint, Şubat ve Mart 2024 boyunca kampanyalarda artış olduğunu bildirdi. Bu, Latrodectus'un siber suçlular tarafından giderek daha fazla benimsendiğini gösteriyor.

Latrodectus'un sağladığı belirli veriler hâlâ bilinmiyor ancak indirme işlevi, saldırganların hedeflerine bağlı olarak kötü amaçlı e-postalar yoluyla çok çeşitli araçları dağıtmasına olanak tanıyor.

Latrodectus'un işleyiş biçiminin teknik ayrıntıları Proofpoint'in blog yazısında mevcut olsa da, Latrodectus'un riskini hafifletmek için işte bunlardan bazıları:

- Güçlü siber güvenlik hijyenini koruyun: Tüm cihazlarda yazılımı ve ürün yazılımını düzenli olarak güncelleyin. Gelişmiş kötü amaçlı yazılım algılama özelliklerine sahip sağlam güvenlik çözümlerinden yararlanın.

- Şüpheli e-postalara karşı dikkatli olun: Kimlik avı e-postaları, kötü amaçlı yazılım dağıtmanın yaygın bir yöntemidir. İstenmeyen eklere ve bağlantılara karşı dikkatli olun.

- Çalışanları eğitin: Çalışanlarınızı, e-posta güvenliği farkındalığı ve şüpheli etkinlikleri bildirmenin önemi de dahil olmak üzere en iyi siber güvenlik uygulamaları konusunda eğitin.

İLGİLİ KONULAR

- Yeni Kötü Amaçlı Yazılım “BunnyLoader 3.0” Kimlik Bilgilerini Çaldı

- WordPress Web Siteleri Yeni Sign1 Kötü Amaçlı Yazılımla Saldırıya Uğradı

- TheMoon Kötü Amaçlı Yazılımı 72 Saatte 6.000 Asus Yönlendiriciyi Hackledi

- AsitRain Linux Kötü Amaçlı Yazılım Varyantı “AcidPour” Ukrayna'yı Hedefliyor

- Yeni Vcurms Kötü Amaçlı Yazılımı Veri Hırsızlığı Açısından Popüler Tarayıcıları Hedefliyor