29 gün boyunca süren karmaşık bir siber saldırıda, siber güvenlik analistleri, tehdit aktörlerinin IcedID kötü amaçlı yazılımının ilk bulaşmasından Dagon Locker fidye yazılımının nihai dağıtımına kadar olan adımlarını titizlikle izledi.

Bu siber saldırının ayrıntılı açıklaması, siber suçluların bir kuruluşun ağını ne kadar hızlı ve gizlice tehlikeye atabileceğine ve ciddi hasara neden olabileceğine dair tüyler ürpertici bir örnek sunuyor.

İlk İhlal: IcedID Kimlik Avı Kampanyası

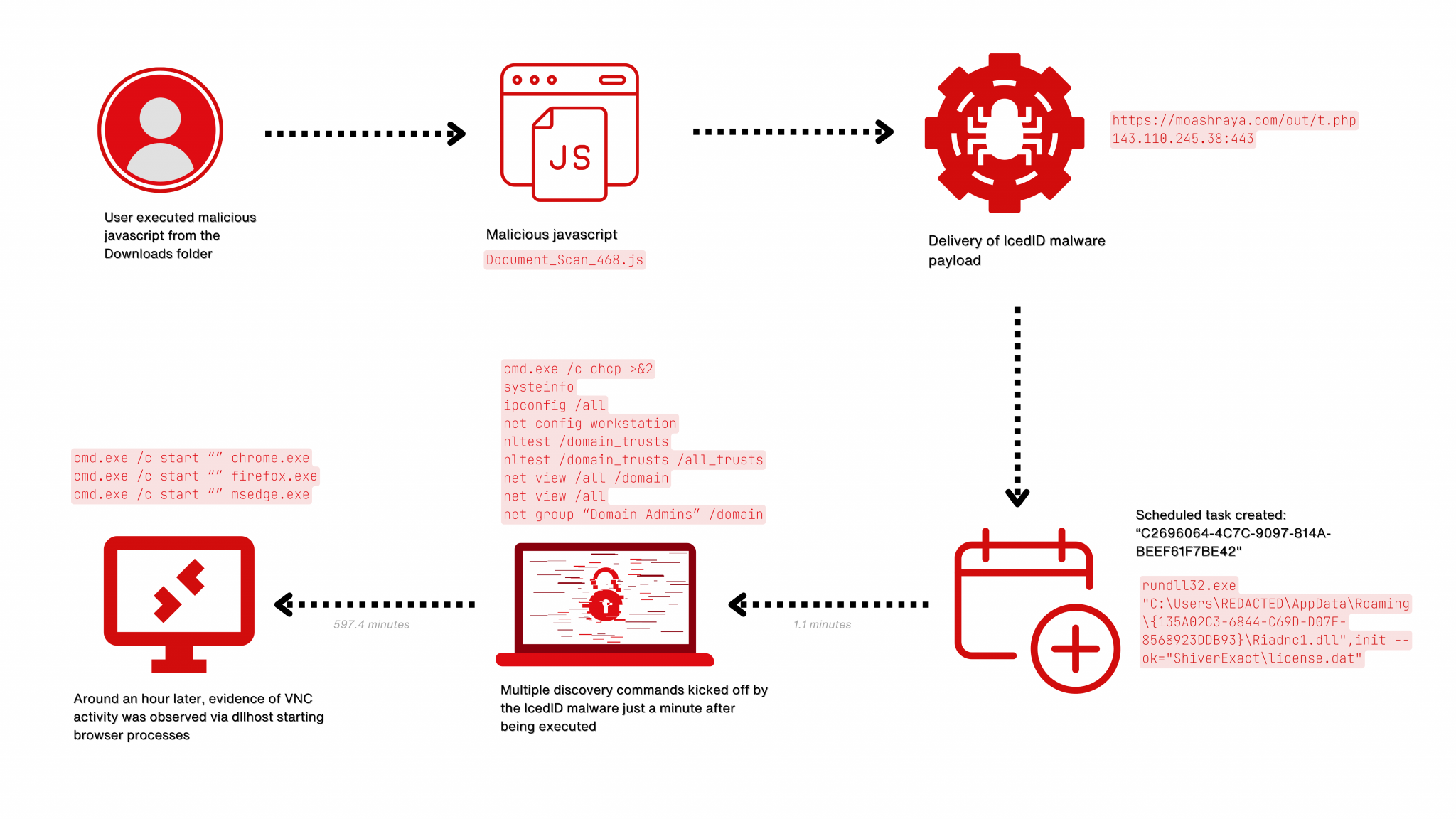

Saldırı, kötü şöhretli bir bankacılık truva atı olan IcedID’yi kötü niyetli bağlantılar içeren e-postalar aracılığıyla akıllıca dağıtan bir kimlik avı kampanyasıyla başladı. Bu bağlantılara tıklayan kurbanlar, Azure indirme portalını taklit etmek üzere tasarlanmış sahte bir web sitesine yönlendirildi ve burada kötü amaçlı yazılım bulaşmasını başlatan bir JavaScript dosyasını indirmeleri istendi.

IcedID kötü amaçlı yazılımı yüklendikten sonra hiç vakit kaybetmeden kalıcılık ve komuta ve kontrol (C2) bağlantısı kurdu.

Kötü amaçlı yazılım, 30 saat içinde, saldırganların ağda yer edinmek ve yanal hareketi kolaylaştırmak için sıklıkla kullandıkları bir araç olan Cobalt Strike işaretini indirip çalıştırdı.

Saldırganlar, keşif operasyonlarını yürütmek, yanal hareket etmek ve veri sızdırmak için AWScollector olarak bilinen özel bir PowerShell betiği de dahil olmak üzere bir dizi araçtan yararlanarak yeteneklerini gösterdi.

Ayrıca, Cobalt Strike işaretçilerini belirli ayrıcalıklı kullanıcı gruplarına dağıtmak için Grup İlkesi’ni kullandılar ve kendilerini ağ içinde daha da sağlamlaştırdılar.

Combat Email Threats with Phishing Simulations:Free Email Security Awareness Training -> Try Free Demo

Dagon Locker Fidye Yazılımının Dağıtımı

Saldırganlar, 29. günde Dagon Locker fidye yazılımı dosyasını bir etki alanı denetleyicisine yerleştirerek son eylemlerine hazırlandı.

Özel AWScollector komut dosyalarını kullanarak, fidye yazılımını SMB aracılığıyla uzaktaki ana bilgisayarlara dağıttılar, hizmetleri devre dışı bıraktılar ve veri kurtarmayı önlemek için gölge kopyaları sildiler.

Fidye yazılımı tüm ağı felce uğrattı ve şifrelenmiş verilerin kilidini açmak için ödeme talep etti.

Bu olay, modern siber tehditlerin karmaşıklığını ve kalıcılığını net bir şekilde hatırlatıyor.

Saldırganların Rclone, Netscan, Nbtscan, AnyDesk, Seatbelt, Sharefinder ve AdFind gibi birçok aracı kullanması, sağlam siber güvenlik önlemlerine ve sürekli dikkatli olmaya duyulan ihtiyacın altını çiziyor.

Yanal hareket için meşru bir uzak masaüstü uygulaması olan AnyDesk’in kullanılması ve yönetim ayrıcalıklarına sahip yeni kullanıcı hesapları oluşturulması, saldırganların normal ağ etkinliğine uyum sağlama ve tespitten kaçma yeteneğini öne çıkarır.

İlk kimlik avı e-postasından fidye yazılımının dağıtımına kadar saldırının ayrıntılı zaman çizelgesi, saldırganların metodik yaklaşımını gösteriyor.

Difrreport araştırmasına göre erken tespit ve müdahalenin önemi de vurgulanıyor. 29 günlük Fidye Yazılımına Kadar Süre (TTR), kuruluşların bu tür tehditleri tam gelişmiş fidye yazılımı dağıtımına geçmeden önce tespit etme ve azaltma fırsatına sahip olabileceğini gösteriyor.

Öğrenilen Dersler ve Öneriler

Siber güvenlik uzmanları kuruluşlara şunları tavsiye ediyor:

- Kimlik avı girişimlerini tanıma ve raporlama konusunda çalışanları eğitin.

- Kimlik bilgileri hırsızlığının etkisini azaltmak için çok faktörlü kimlik doğrulamayı uygulayın.

- Bilinen güvenlik açıklarından yararlanılmasını önlemek için tüm sistemleri yamalanmış ve güncel tutun.

- Kötü amaçlı etkinlikleri belirlemek ve bunlara yanıt vermek için uç nokta algılama ve yanıt (EDR) çözümlerini kullanın.

- Verileri düzenli olarak yedekleyin ve yedeklerin güvenli bir şekilde saklandığından ve ağdan erişilemediğinden emin olun.

IcedID enfeksiyonundan Dagon Locker fidye yazılımı dağıtımına kadar olan yolculuk, dünya çapındaki kuruluşlar için uyarıcı bir hikayedir.

Siber suçlular taktiklerini ve araçlarını geliştirmeye devam ederken, kapsamlı siber güvenlik stratejilerine olan ihtiyaç hiç bu kadar büyük olmamıştı.

Kuruluşlar, bu tür saldırılarda kullanılan yöntemleri anlayarak, gelişen tehdit ortamına karşı savunma yapmaya ve yanıt vermeye daha iyi hazırlanabilirler.

Is Your Network Under Attack? - Read CISO’s Guide to Avoiding the Next Breach - Download Free Guide

Uzlaşma Göstergeleri

atomik

IcedID

143.110.245[.]38:443

159.89.124[.]188:443

188.114.97[.]7:443

151.236.9[.]176:443

159.223.95[.]82:443

194.58.68[.]187:443

87.251.67[.]168:443

151.236.9[.]166:443

rpgmagglader[.]com

ultrascihictur[.]com

oopscokir[.]com

restohalto[.]site

ewacootili[.]com

magiraptoy[.]com

fraktomaam[.]com

patricammote[.]com

moashraya[.]comCobalt Strike

23.159.160[.]88

45.15.161[.]97

51.89.133[.]3

winupdate.us[.]to

Hesaplanmış

Document_Scan_468.js 0d8a41ec847391807acbd55cbd69338b 5066e67f22bc342971b8958113696e6c838f6c58 f6e5dbff14ef272ce07743887a16decbee2607f512ff2a9045415c8e0c05dbb4 license.dat bff696bb76ea1db900c694a9b57a954b ca10c09416a16416e510406a323bb97b0b0703ef 332afc80371187881ef9a6f80e5c244b44af746b20342b8722f7b56b61604953 Riadnc1.dll a144aa7a0b98de3974c547e3a09f4fb2 34c9702c66faadb4ce90980315b666be8ce35a13 9da84133ed36960523e3c332189eca71ca42d847e2e79b78d182da8da4546830 magni.w 7e9ef45d19332c22f1f3a316035dcb1b 4e0222fd381d878650c9ebeb1bcbbfdfc34cabc5 839cf7905dc3337bebe7f8ba127961e6cd40c52ec3a1e09084c9c1ccd202418e magni.w.bat b3495023a3a664850e1e5e174c4b1b08 38cd9f715584463b4fdecfbac421d24077e90243 65edf9bc2c15ef125ff58ac597125b040c487640860d84eea93b9ef6b5bb8ca6 update.dll 628685be0f42072d2b5150d4809e63fc 437fe3b6fdc837b9ee47d74eb1956def2350ed7e a0191a300263167506b9b5d99575c4049a778d1a8ded71dcb8072e87f5f0bbcf