IBM i Access Client Solutions’daki (ACS) olası bir güvenlik kusuru, parola sızıntısına ilişkin ciddi kaygılara yol açarak kullanıcıları kötüye kullanıma açık hale getirdi.

Dün bir güvenlik açığı değerlendirme ekibi tarafından yayınlanan araştırma, IBM ACS’deki *WINLOGON kimlik doğrulama özelliğinin Windows kimlik bilgilerini şüpheli bir şekilde sakladığını ve potansiyel olarak düz metin parolalarını açığa çıkardığını ortaya çıkardı.

Bu endişe verici keşif, BT ve siber güvenlik topluluklarından acil eylem çağrılarına yol açtı.

Temel Sorun

Uzun süredir IBM i sistemlerini Windows ortamlarıyla bütünleştirmek için kullanılan IBM i Access Client Solutions platformu, *WINLOGON seçeneği kapsamında kimlik doğrulama için Windows kimlik bilgilerine güvenir.

Investigate Real-World Malicious Links & Phishing Attacks With Threat Intelligence Lookup - Try for Free

Kolaylık sağlamak için tasarlanan bu özellik, kullanıcılardan tekrar tekrar kimlik bilgileri isteme ihtiyacını ortadan kaldırır.

Ancak araştırma, ACS “Uygulama Paketi”nin önceki sürümlerinin (2024’teki güncellemelerden önce) zayıf gizleme kullanarak Windows şifrelerini Windows Kayıt Defteri’nde sakladığını ortaya koyuyor.

ACS’nin daha yeni sürümleri bu Kayıt Defteri girişlerini güvence altına almak için erişim kontrol listeleri (ACL’ler) sunmuş olsa da, saklanan şifreler tersine mühendisliğe karşı savunmasız olmaya devam ediyor.

Yönetim erişimine sahip saldırganlar, Microsoft’un Yerel Güvenlik Yetkilisi (LSA) korumalarını atlayarak bu kritik kimlik bilgilerini çıkarabilir.

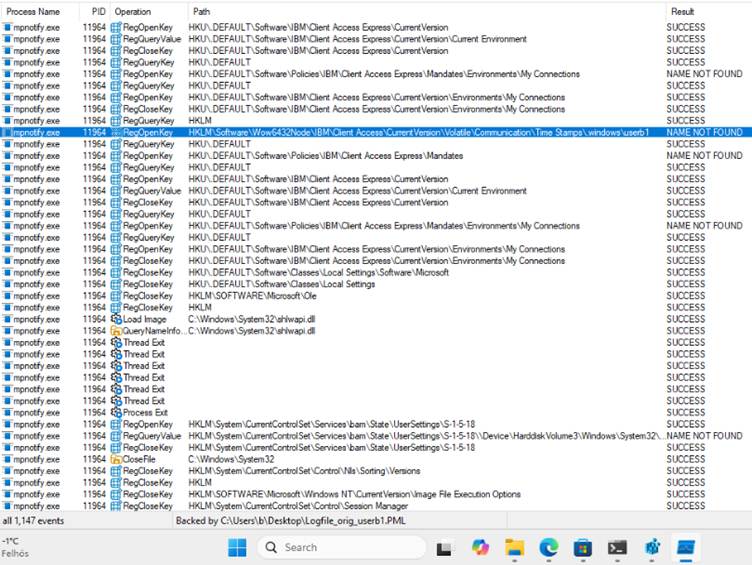

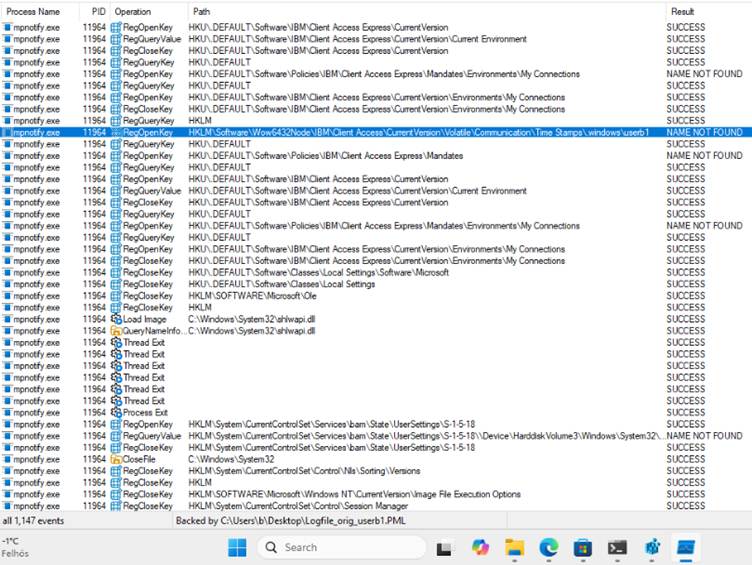

Silent Signal tarafından hazırlanan bir rapora göre araştırmacılar, ACS’nin Windows Kayıt Defterindeki bu anahtara gizlenmiş parola verileri yazdığını belirtti:

HKLM\SOFTWARE\Wow6432Node\IBM\Client Access\CurrentVersion\Volatile\Communication\Time Stamps\.windows\

Bunu özellikle rahatsız edici kılan şey, gizlemenin tersine çevrilebilme kolaylığıdır.

Bulgulara göre şifreleme tekniği, şifre verilerinin yanında saklanan öngörülebilir, zaman damgası tabanlı anahtarlar kullanıyor ve bu da mekanizmayı gelişmiş saldırganlara karşı etkisiz hale getiriyor.

Microsoft’un Azaltma Yöntemi Karmaşıklığı Arttırıyor

Bu sorun, Windows 11 24H2’de sunulan değişikliklerle daha da artmaktadır. Microsoft, sistem güncellemelerinin bir parçası olarak LSA Korumasını varsayılan olarak etkinleştirerek eski *WINLOGON kimlik doğrulama mekanizmalarını engelledi.

Bu yeni korumalar kapsamında, Yerel Güvenlik Yetkilisi Alt Sistem Hizmeti (LSASS), eski ACS sürümleri tarafından kendisine iletilen parolaları reddeder.

Ancak bu değişiklik, ACS’nin LSA aracılığıyla kimlik bilgilerine doğrudan erişmesini engellese de, halihazırda depolanmış düz metin parolalarının altında yatan sorunu çözmez.

Kayıt Defteri kovanının daha derinlemesine incelenmesi, güncellemelerin uygulandığı sistemlerde bile yedeklemelerde kalan parola verilerini ortaya çıkarabilir.

Düz metin parola depolaması yalnızca Microsoft’un kullanıcı kimlik bilgilerini yerel tehditlere karşı koruma çabalarını baltalamakla kalmaz, aynı zamanda IBM i sistemlerini uygulayan kuruluşlar için riskler de getirir.

ACS’nin eski sürümlerini çalıştıran sistemlere yönetici erişimi elde eden saldırganlar, potansiyel olarak bu kimlik bilgilerini alıp yanal hareket için kullanabilir ve ağ içindeki saldırılarını artırabilir.

Üstelik IBM ACS durumu, tek oturum açma (SSO) çözümlerindeki daha geniş zorlukların altını çiziyor. Modern tehditler göz önünde bulundurulduğunda, kimlik bilgilerinin doğru şekilde işlenmesi büyük önem taşıyor, ancak IBM’in güncelliğini yitirmiş mekanizmalara güvenmesi, kullanıcıları savunmasız bırakıyor.

IBM, o zamandan bu yana *WINLOGON’u kullanımdan kaldırmış ve kullanımını tavsiye etmemiş olsa da, eski özelliğin sonuçları, özellikle hala eski ACS sürümlerini çalıştıran kuruluşlar için hala önemli olmaya devam ediyor.

Riskleri azaltmak için siber güvenlik uzmanları aşağıdakileri önermektedir:

- IBM ACS Sürümlerini Güncelleyin: Tüm sistemlerin ACS’nin en son sürümünü çalıştırdığından emin olun ve Uygulama Paketinin güncel olmayan uygulamalarını kullanmaktan kaçının.

- Güvenlik Açıklarını Tarayın: “İşlev Yöneticisi Zaman Damgası” Kayıt Defteri değerlerini aramak ve saklanan şifrelerin kalıntılarını kaldırmak için araçları kullanın.

- LSA Korumasını Etkinleştir: Windows sistemlerinde, bu güvenlik açığından yararlanma olasılığını önlemek için Yerel Güvenlik Yetkilisi korumalarının etkinleştirildiğinden emin olun.

- Güvenli Kimlik Doğrulama Yöntemlerine Geçiş: Kuruluşlar, yapılandırma daha karmaşık olsa bile Kerberos gibi sağlam tek oturum açma (SSO) mekanizmalarını uygulamalıdır.

Bu güvenlik açığının keşfedilmesi, eski kimlik doğrulama ve parola depolama yöntemlerinin risklerini göstermektedir.

IBM, ürün geliştirmede tasarım gereği güvenlik ilkelerine öncelik vermeli, kullanıcılar ise sistemleri güncel tutma konusunda dikkatli olmalıdır.

Bir önlem olarak kuruluşlar, *WINLOGON özelliğinin uygulanması için sistemlerini denetlemek ve uygun kimlik doğrulama hijyenini sağlamak için hızlı hareket etmelidir.

Jenkins & Jira’yı Kullanarak Uygulama Güvenliğini CI/CD İş Akışlarınıza Entegre Etme -> Ücretsiz Web Semineri