ESET araştırmacıları, UEFI tabanlı sistemlerden ödün verme ve CVE-2024-734’ü, UEFI Güvenli Boot’ları aşırıya kaçmak için UEFI Güvenli Botu Bypass’ı geçme kabiliyetiyle artırılan bir bootkit ve ransomware kombinasyonu olan Hybridpetya’yı keşfettiler.

Örnek, Polonya’dan kötü amaçlı yazılım platformu Virustotal’a yüklendi ve ESET telemetri henüz vahşi doğada kullanılan kötü amaçlı yazılım belirtileri göstermiyor.

Hibridpetya hakkında

“Temmuz 2025’in sonlarında, çeşitli dosya adları altında şüpheli fidye yazılımı örnekleriyle karşılaştık, Notpetyanaw.exe ve diğer benzer olanlar, 2017’de Ukrayna ve diğer birçok ülkeyi geri çeken rezil yıkıcı kötü amaçlı yazılımlarla bir bağlantı olduğunu öne sürüyorlar ”diyor keşfi yapan ESET araştırmacısı Martin Smolár.

“Notpetya saldırısının, toplam 10 milyar dolardan fazla toplam hasar ile tarihin en yıkıcı siber saldırısı olduğuna inanılıyor. Hem Petya ve Notpetya ile yeni keşfedilen örneklerin paylaşılan özellikleri nedeniyle, bu yeni kötü amaçlı hibridpetya adını verdik.”

Orijinal Notpetya’nın aksine, kurbanın kişisel kurulum anahtarını oluşturmak için Hybridpetya tarafından kullanılan algoritma, kötü amaçlı yazılım operatörünün şifre çözme anahtarını kurbanın kişisel kurulum anahtarlarından yeniden yapılandırmasına izin verir. Böylece, hibridpetya düzenli fidye yazılımı olarak geçerlidir – daha çok Petya gibi.

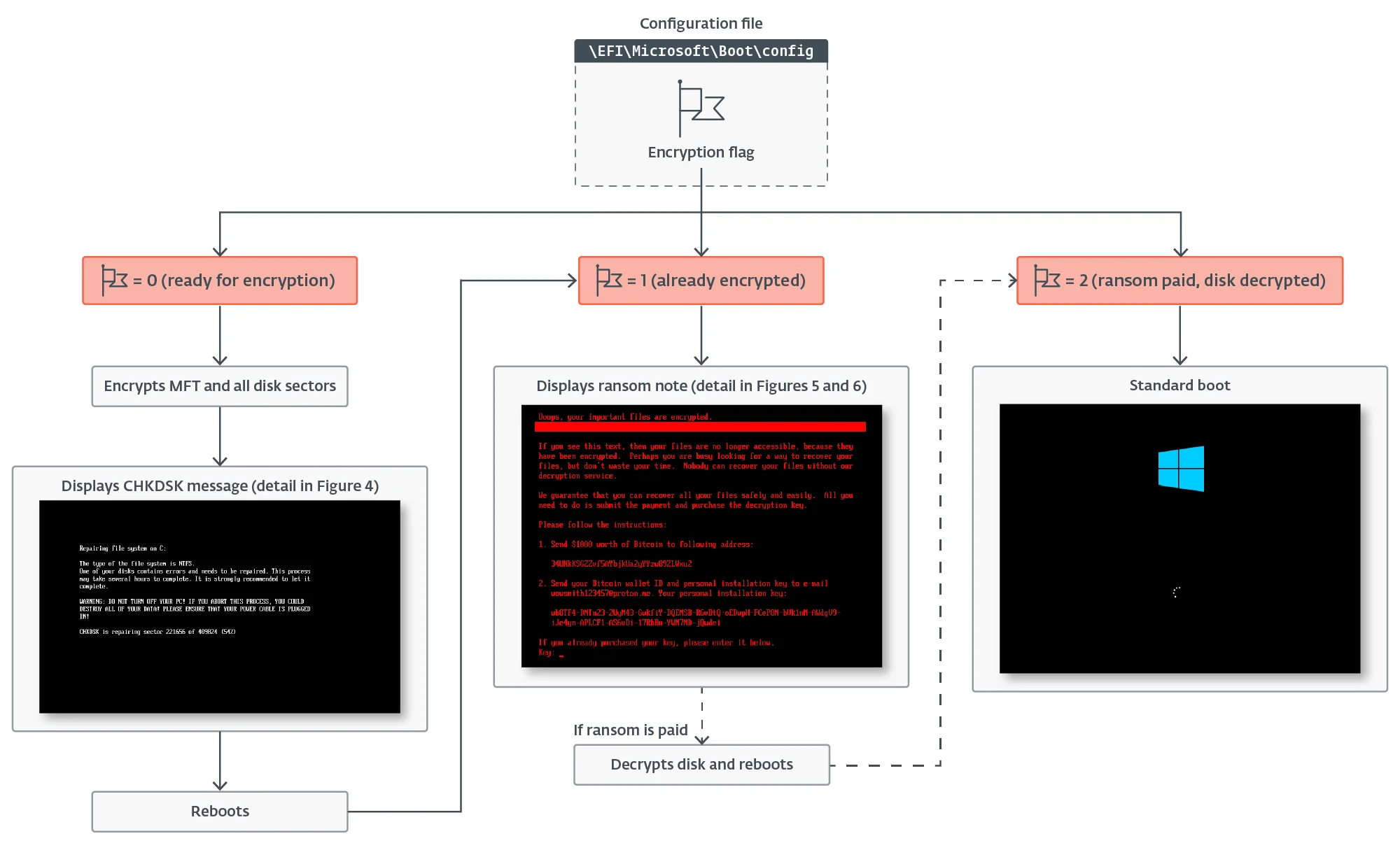

Hybridpetya’nın Yürütme Mantığı (Kaynak: ESET)

Ayrıca, Hybridpetya ayrıca EFI sistem bölümüne kötü amaçlı bir EFI uygulaması kurarak modern UEFI tabanlı sistemlerden ödün verebilir. Dağıtılan UEFI uygulaması daha sonra NTFS ile ilgili ana dosya tablosu (MFT) dosyasının şifrelemesinden sorumludur-NTFS biçimlendirilmiş bölümdeki tüm dosyalar hakkında bilgi içeren önemli bir meta veri dosyası.

“Biraz daha kazdıktan sonra, Virustotal hakkında daha da ilginç bir şey keşfettik: çok benzer bir hibridpetya uefi uygulaması da dahil olmak üzere tüm EFI sistem bölme içeriğini içeren bir arşiv, ancak bu zaman özel olarak biçimlendirilmiş bir pelerin. O Dosya, CVE-2024-7344-UEFI Güvenli Önyükleme Bypass ekibimizin 2025’in başlarında açıkladığı güvenlik açığı. ”Diye ekliyor Smolár.

Ocak 2025’ten itibaren ESET yayınları, sömürü detaylandırmaktan kaçındı; Böylece, kötü amaçlı yazılım yazar muhtemelen doğru olanı yeniden inşa etti pelerin. O Korunmasız uygulamayı tersine mühendisliğe dayalı dosya biçimi kendi başlarına.

ESET telemetri, vahşi doğada hibridpetya’nın aktif kullanımını göstermez; Bu nedenle, hibridpetya sadece bir güvenlik araştırmacısı veya bilinmeyen bir tehdit oyuncusu tarafından geliştirilen bir kavram kanıtı olabilir. Ayrıca, bu kötü amaçlı yazılım, orijinal Notpetya’da görülen agresif ağ yayılımını sergilemez.

“Hybridpetya, UEFI Güvenli Önyükleme Bypass işlevselliğine sahip, Blacklotus (CVE-2022-21894), Bootkitty (sömürme logofail) ve CVVE –20 –26200’ün istismarını kullanma (CVE –20 –26200) ‘ü kullanan gerçek veya kavram kanıtı UEFI Bootkit’in en azından dördüncü örneğidir.

“Bu, güvenli önyükleme bypass’larının sadece mümkün olmadığını gösteriyor – hem araştırmacılar hem de saldırganlar için daha yaygın ve çekici hale geliyorlar.”