Almanya ve Birleşik Krallık’taki otomotiv, kimya ve endüstriyel üretim şirketlerini hedef alan bir kimlik avı kampanyası, Microsoft Azure hesabı kimlik bilgilerini çalmak için HubSpot’u kötüye kullanıyor.

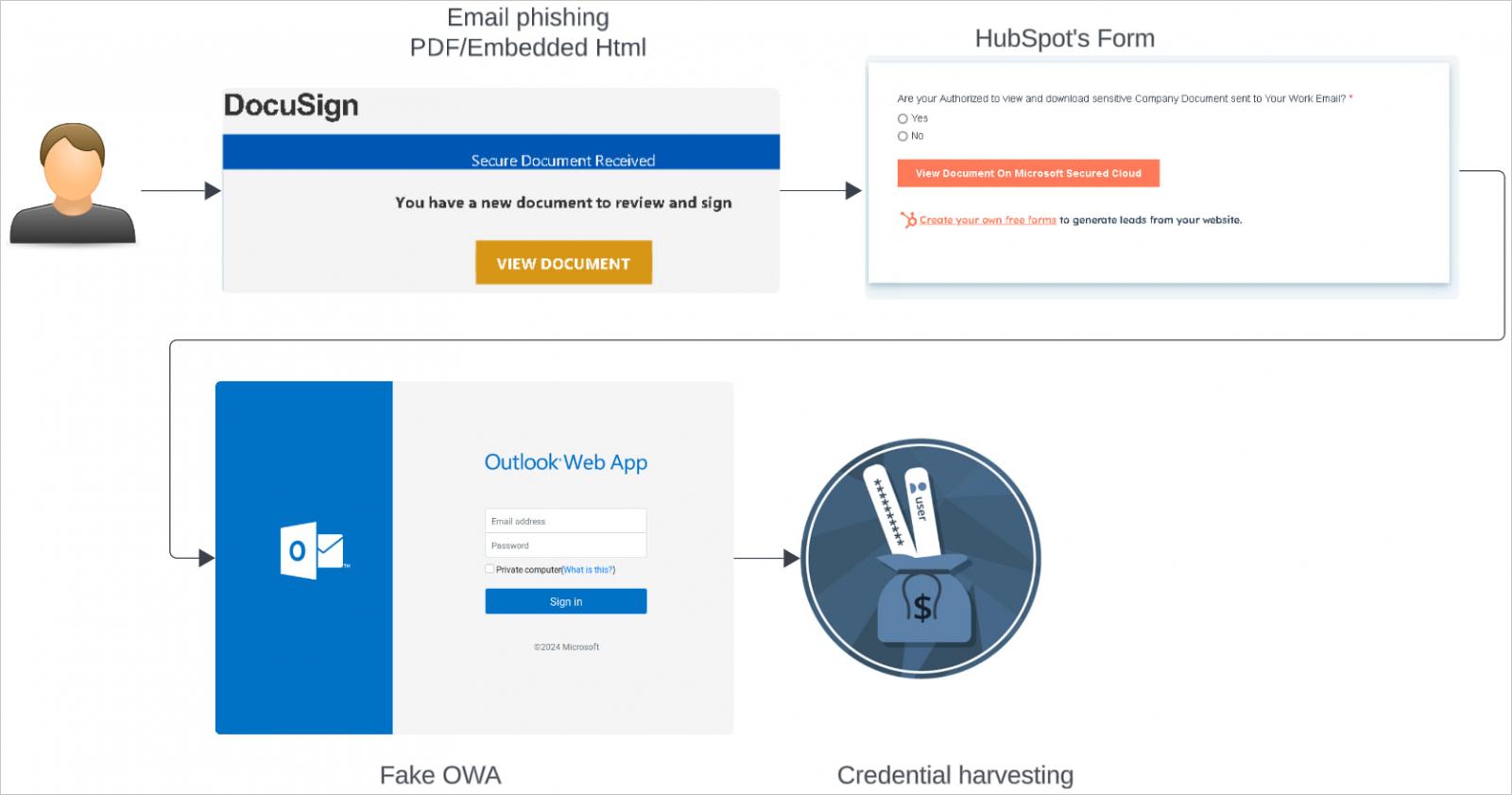

Tehdit aktörleri, kurbanları kimlik bilgisi toplama sayfalarına yönlendirmek için HubSpot Serbest Form Oluşturucu bağlantılarını ve DocuSign’ı taklit eden PDF’leri kullanıyor.

Palo Alto Networks’ün Unit 42 araştırmacı ekibine göre, Haziran 2024’te başlayan ve en az Eylül 2024’e kadar aktif kalan kampanyada yaklaşık 20.000 hesap ele geçirildi.

Palo Alto Unit 42 raporu, “Telemetrimiz, tehdit aktörünün çeşitli Avrupa şirketlerindeki yaklaşık 20.000 kullanıcıyı başarıyla hedef aldığını gösteriyor” diye açıklıyor.

Kimlik bilgileri toplamak için kullanılan HubSpot

HubSpot, pazarlama otomasyonu, satış, müşteri hizmetleri, analiz ve web siteleri ile açılış sayfaları oluşturmada kullanılan meşru bir müşteri ilişkileri yönetimi (CRM) platformudur.

Form Oluşturucu, kullanıcıların web sitesi ziyaretçilerinden bilgi almak için özel çevrimiçi formlar oluşturmasına olanak tanıyan bir özelliktir.

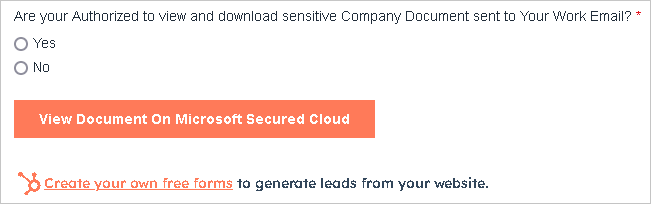

Unit 42’nin takip ettiği kimlik avı kampanyasında, tehdit aktörleri HubSpot Form Builder’ı kullanarak kurbanları bir sonraki adımda hassas kimlik bilgilerini sağlamaya ikna etmek için en az on yedi aldatıcı form oluşturdu.

Kaynak: Ünite 42

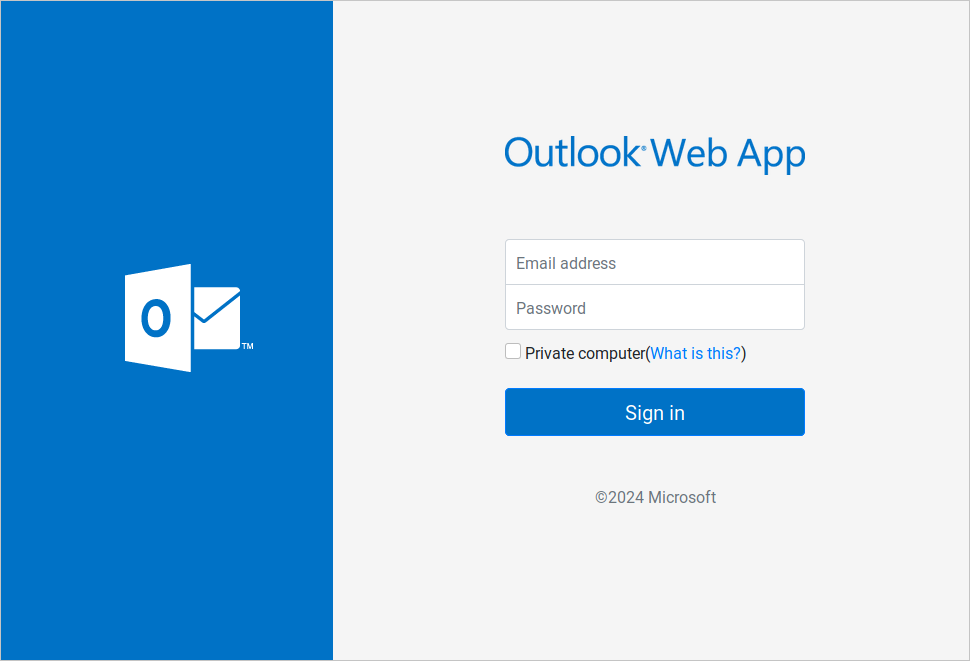

HubSpot altyapısının kendisi tehlikeye atılmamış olsa da, kurbanları, Microsoft Outlook Web App ve Azure oturum açma sayfalarını taklit eden ‘.buzz’ etki alanlarındaki saldırganların kontrolündeki sitelere yönlendirmek için bir ara adım olarak kullanıldı.

Kaynak: Ünite 42

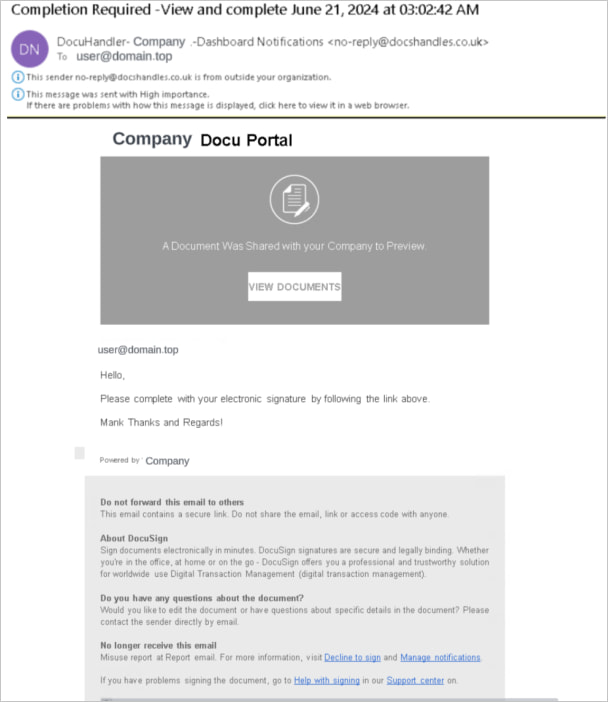

Saldırılarda DocuSign’ın belge yönetim sistemini taklit eden web sayfaları, Fransız noter büroları ve kuruluşa özel giriş portalları da kullanıldı.

Kurbanlar bu sayfalara, HubSpot’a bağlantılar içeren DocuSign markalı kimlik avı mesajlarıyla, ekteki bir PDF veya gömülü HTML aracılığıyla yönlendiriliyordu.

Kaynak: Ünite 42

E-postalar meşru bir hizmete (HubSpot) bağlantılar içerdiğinden, genellikle e-posta güvenlik araçları tarafından işaretlenmezler, dolayısıyla hedef gelen kutularına ulaşma olasılıkları daha yüksektir.

Ancak bu kampanyayla ilişkili kimlik avı e-postaları, Gönderen Politikası Çerçevesi (SPF), Etki Alanı Anahtarları Tanımlanmış Posta (DKIM) ve Etki Alanı Tabanlı İleti Kimlik Doğrulaması, Raporlama ve Uygunluk (DMARC) kontrollerinde başarısız oldu.

Kaynak: Ünite 42

Uzlaşma sonrası aktivite

Araştırmacıların tespit ettiği başarılı saldırı vakalarında tehdit aktörleri, mağdur kuruluşun ülkesine dayalıymış gibi görünmek için VPN’leri kullandı.

Unit 42 araştırmacıları şöyle açıklıyor: “BT, hesabın kontrolünü yeniden ele geçirdiğinde, saldırgan hemen bir parola sıfırlama işlemi başlattı ve kontrolü yeniden ele geçirmeye çalıştı.”

“Bu, her iki tarafın da hesap üzerinde kontrol sahibi olmak için mücadele ettiği bir çekişme senaryosu yarattı.”

Birim 42 ayrıca kampanyada kullanılan ve belirli, alışılmadık kullanıcı aracısı dizileriyle birlikte tehdit tanımlama için kullanılabilecek yeni bir Otonom Sistem Numarasını (ASN) da belirledi.

Kimlik avı kampanyasının omurgası olarak görev yapan sunucuların çoğu uzun süredir çevrimdışı olsa da, tehdit aktörleri güvenlik araçlarını atlatmak için sürekli olarak yeni yollar keşfettiği için bu etkinlik meşru hizmet suiistimalinin bir başka örneğidir.