Cloudflare beklenmedik bir şekilde saniyede 201 milyondan fazla istekle zirveye çıkan devasa bir HTTP saldırısına uğradı.

25 Ağustos 2023’te başlayan bu saldırı, özellikle yalnızca 20.000 makineden oluşan nispeten mütevazı bir botnet tarafından başlatıldığı dikkate alındığında önemli bir zorluk teşkil ediyordu.

Bunu bir perspektife oturtmak gerekirse, web’in tamamı genellikle saniyede 1 ila 3 milyar arasında isteği işler. Bu saldırıların tespiti ve azaltılması ciddi çaba gerektiriyordu.

İlk saldırı dalgası sırasında müşteri isteklerinin küçük bir kısmı (yaklaşık %1) başlangıçta etkilendi.

Ancak Cloudflare’in mevcut koruma mekanizmaları, saldırıların şirketin sistemlerine zarar vermeden müşterilerini etkilemesini önleyecek şekilde geliştirildi.

Bu saldırıların yalnızca Cloudflare’e özel olmadığı dikkat çekiyor; Google ve AWS gibi diğer büyük sektör oyuncuları da benzer zorluklarla karşılaştı.

HTTP/2 Hızlı Sıfırlama Sıfır Gün

Bu sorunu çözmek için Cloudflare, saldırının etkilenen satıcılara ve kritik altyapı sağlayıcılarına ifşa edilmesini koordine etmek amacıyla Google ve AWS ile iş birliği yaptı.

Bu sorunun temelinde, CVE-2023-44487’de ayrıntılı olarak açıklandığı gibi, HTTP/2 protokolünün belirli özelliklerinin ve sunucu uygulama ayrıntılarının kötüye kullanılması yatmaktadır.

HTTP/2’nin yaygın kullanımıyla birlikte, web sunucusu satıcılarının, kullanıcılara kesintisiz ve güvenli bir web tarama deneyimi sağlamak için gerekli güncellemeleri ve düzeltmeleri geliştirmesi ve uygulaması zorunlu hale geldi.

Bu arada Cloudflare gibi DDoS azaltma hizmetlerine güvenmek bu tür saldırılara karşı en iyi savunma haline geldi.

Bu makalede HTTP/2 protokolünün teknik ayrıntıları, saldırganların yararlandığı belirli özellikler ve Cloudflare müşterilerini korumak için uygulanan risk azaltma stratejileri ele alınmaktadır.

Bu bilgiyi paylaşarak amaç, diğer web sunucularını ve hizmetlerini benzer karşı önlemleri uygulama konusunda güçlendirmek ve protokol standartları ekiplerinin bu tür saldırıları önlemek için gelecekteki web standartlarının tasarımını geliştirmelerini sağlamaktır.

Saldırının önemli yönlerinden biri, HTTP/2 protokolünün akış eş zamanlılığının manipülasyonuydu; bu, saldırganın sunucuları aşırı isteklerle doldurmasına olanak tanıyordu.

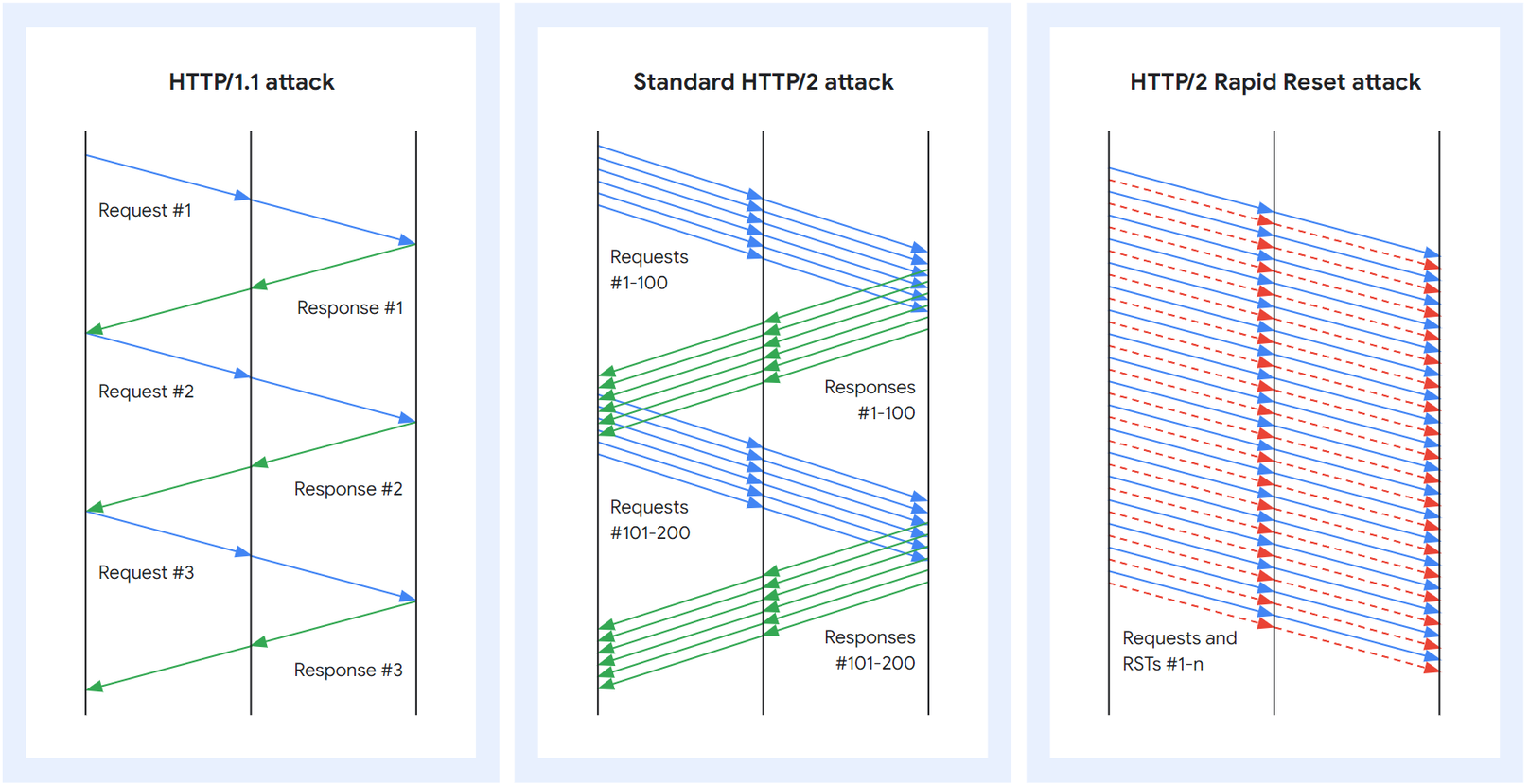

HTTP/2’nin akış çoğullaması, eşzamanlılık ve istek iptali gibi özellikleri onu HTTP/1.1’den daha verimli hale getirir, ancak aynı zamanda saldırganların yararlanabileceği potansiyel güvenlik açıklarını da beraberinde getirir.

Vurgulanan güvenlik açıklarından biri, HTTP/2’deki hızlı istek sıfırlamalarıdır. Bu kötüye kullanım, sınırsız sayıda akışın hızla sıfırlanmasını içerir ve bu da hizmet reddine yol açabilir.

Bir HTTP/2 sunucusunun bu sıfırlamaları işleyebilme hızı önemli bir rol oynar. Bunların işlenmesinde herhangi bir gecikme veya gecikme olursa, birikmiş iş birikir ve sunucu kaynakları tüketilir.

Cloudflare’in durumunda, ters proxy’lerin ve yük dengeleyicilerin mimarisi bir rol oynadı.

Mimari, istemci trafiğinin verimli bir şekilde yönetilmesine olanak tanırken, bir istemci çok fazla sayıda hızlı sıfırlama gönderdiğinde, süreç içi işlerin düzenlenmesini zorlaştırıyordu.

Saldırıları azaltmak için Cloudflare, tüm altyapısını koruyacak şekilde IP Jail sistemini genişletmek ve maksimum akış eşzamanlılık ayarlarını değiştirmek de dahil olmak üzere birçok eylem gerçekleştirdi.

Zorluklara rağmen Cloudflare’in müşterilerine erişilebilir, sınırsız ve sınırsız DDoS koruması sağlama konusundaki kararlılığı değişmez.

Gelişen tehditlerle karşı karşıya kalmaya devam ederken, milyonlarca müşterilerinin güvenliğini sağlamak için yeni saldırı vektörlerini belirleme ve bunlara karşı koyma konusunda ihtiyatlı olmaya devam ediyorlar.

850’den fazla üçüncü taraf uygulamaya hızlı bir şekilde yama uygulamak için Patch Manager Plus’ı kullanarak kendinizi güvenlik açıklarından koruyun. Avantajlardan yararlanın ücretsiz deneme % 100 güvenlik sağlamak için.