Amazon Web Services (AWS), Cloudflare ve Google Salı günü, HTTP/2 Hızlı Sıfırlama adı verilen yeni bir tekniğe dayanan, rekor kıran dağıtılmış hizmet reddi (DDoS) saldırılarını azaltmak için adımlar attıklarını söyledi.

Şirketler koordineli bir açıklamada, katman 7 saldırılarının Ağustos 2023’ün sonlarında tespit edildiğini söyledi. Bu saldırıya karşı kümülatif duyarlılık şu şekilde izleniyor: CVE-2023-44487ve maksimum 10 üzerinden 7,5 CVSS puanına sahiptir.

Google’ın bulut altyapısına yönelik saldırılar saniyede 398 milyon istek (RPS) ile zirveye ulaşırken, AWS ve Cloudflare’e yönelik saldırılar sırasıyla 155 milyon ve 201 milyon saniyede istek (RPS) hacmini aştı.

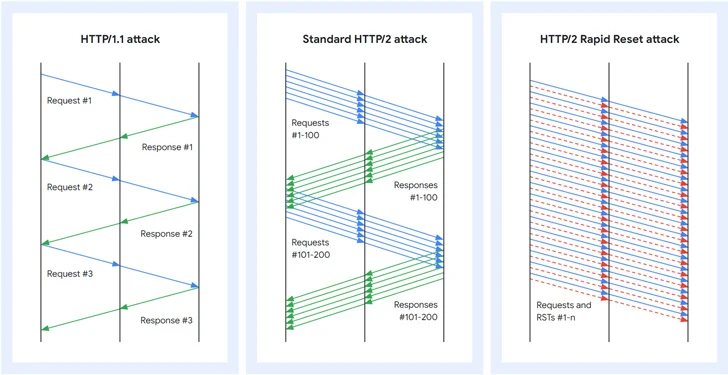

HTTP/2 Hızlı Sıfırlama, HTTP/2 protokolünde DDoS saldırıları gerçekleştirmek için kullanılabilecek bir sıfır gün kusurunu ifade eder. HTTP/2’nin önemli bir özelliği, isteklerin eşzamanlı akışlar biçiminde ortaya çıkan tek bir TCP bağlantısı üzerinden çoğullanmasıdır.

Dahası, bir isteği iptal etmek isteyen bir istemci, veri alışverişini durdurmak için bir RST_STREAM çerçevesi yayınlayabilir. Hızlı Sıfırlama saldırısı, istekleri hızlı bir şekilde art arda göndermek ve iptal etmek için bu yöntemi kullanır, böylece sunucunun eşzamanlı akış maksimumunu atlatır ve yapılandırılmış eşiğe ulaşmadan sunucuyu aşırı yükler.

AWS’den Mark Ryland ve Tom Scholl, “HTTP/2 hızlı sıfırlama saldırıları, hızlı bir şekilde art arda istek ve sıfırlamaların yapıldığı birden fazla HTTP/2 bağlantısından oluşuyor” dedi.

“Örneğin, birden fazla akışa yönelik bir dizi istek iletilecek ve ardından bu isteklerin her biri için bir sıfırlama gerçekleştirilecek. Hedeflenen sistem her isteği ayrıştıracak ve ona göre hareket edecek, bir istek için günlükler oluşturacak ve daha sonra bu istekler tarafından sıfırlanacak veya iptal edilecektir. müşteri.”

Akışları anında sıfırlama yeteneği, her bağlantının sınırsız sayıda isteğe sahip olmasına olanak tanır ve böylece bir tehdit aktörünün, hedeflenen web sitesinin yeni gelen isteklere yanıt verme yeteneğini aşabilecek bir HTTP/2 istekleri barajı oluşturmasına ve bu istekleri etkili bir şekilde ele geçirmesine olanak tanır. aşağı.

Başka bir deyişle, tehdit aktörleri yüz binlerce HTTP/2 akışını başlatarak ve bunları yerleşik bir bağlantı üzerinden geniş ölçekte hızlı bir şekilde iptal ederek web sitelerini baskı altına alabilir ve onları çevrimdışı duruma getirebilir. Bir diğer önemli husus da bu tür saldırıların, Cloudflare tarafından gözlemlendiği üzere 20.000 makineyi ayarlayacak kadar küçük boyutlu bir botnet kullanılarak gerçekleştirilebilmesidir.

Cloudflare güvenlik şefi Grant Bourzikas, “Bu sıfır gün, tehdit aktörlerine İsviçre Çakısı’ndaki güvenlik açıklarından yararlanarak kurbanlarına daha önce hiç görülmemiş bir boyutta saldırmak için kritik yeni bir araç sağladı.” dedi.

W3Techs’e göre HTTP/2, tüm web sitelerinin %35,6’sı tarafından kullanılıyor. Web Almanac tarafından paylaşılan verilere göre HTTP/2 kullanan isteklerin yüzdesi %77’dir.

Google Cloud, Hızlı Sıfırlama saldırılarının, ilk sürüm kadar etkili olmasa da standart HTTP/2 DDoS saldırılarından daha etkili olan birden fazla çeşidini gözlemlediğini söyledi.

Juho Snellman ve Daniele Lamartino, “İlk varyant akışları hemen iptal etmiyor, bunun yerine aynı anda bir dizi akış açıyor, bir süre bekliyor ve ardından bu akışları iptal ediyor ve ardından hemen başka bir büyük akış kümesi açıyor.” dedi.

“İkinci değişken, akışların tamamen iptal edilmesini ortadan kaldırıyor ve bunun yerine iyimser bir şekilde, sunucunun tanıttığı sayıdan daha fazla eşzamanlı akış açmaya çalışıyor.”

F5, bağımsız bir danışma belgesinde, saldırının NGINX HTTP/2 modülünü etkilediğini söyledi ve müşterilerini, eşzamanlı akış sayısını varsayılan 128 ile sınırlamak ve HTTP bağlantılarını 1000’e kadar sürdürmek için NGINX yapılandırmalarını güncellemeye çağırdı. istekler.

Bourzikas ayrıca, “Bugünden sonra, tehdit aktörleri HTTP/2 güvenlik açığının büyük ölçüde farkında olacak ve savunmacılar ile saldırılar arasındaki yarışı (ilk yama uygulayan veya ilk önce uygulayan) istismar etmek ve başlatmak kaçınılmaz olarak önemsiz hale gelecek” dedi. “Kuruluşlar, sistemlerin test edileceğini varsaymalı ve korumayı sağlamak için proaktif önlemler almalıdır.”