Önde gelen bir Güney Afrika barındırma sağlayıcısı olan HostAfrica, kötü şöhretli Medusa fidye yazılımı grubu tarafından yapılan bir siber saldırıya kurban gitti.

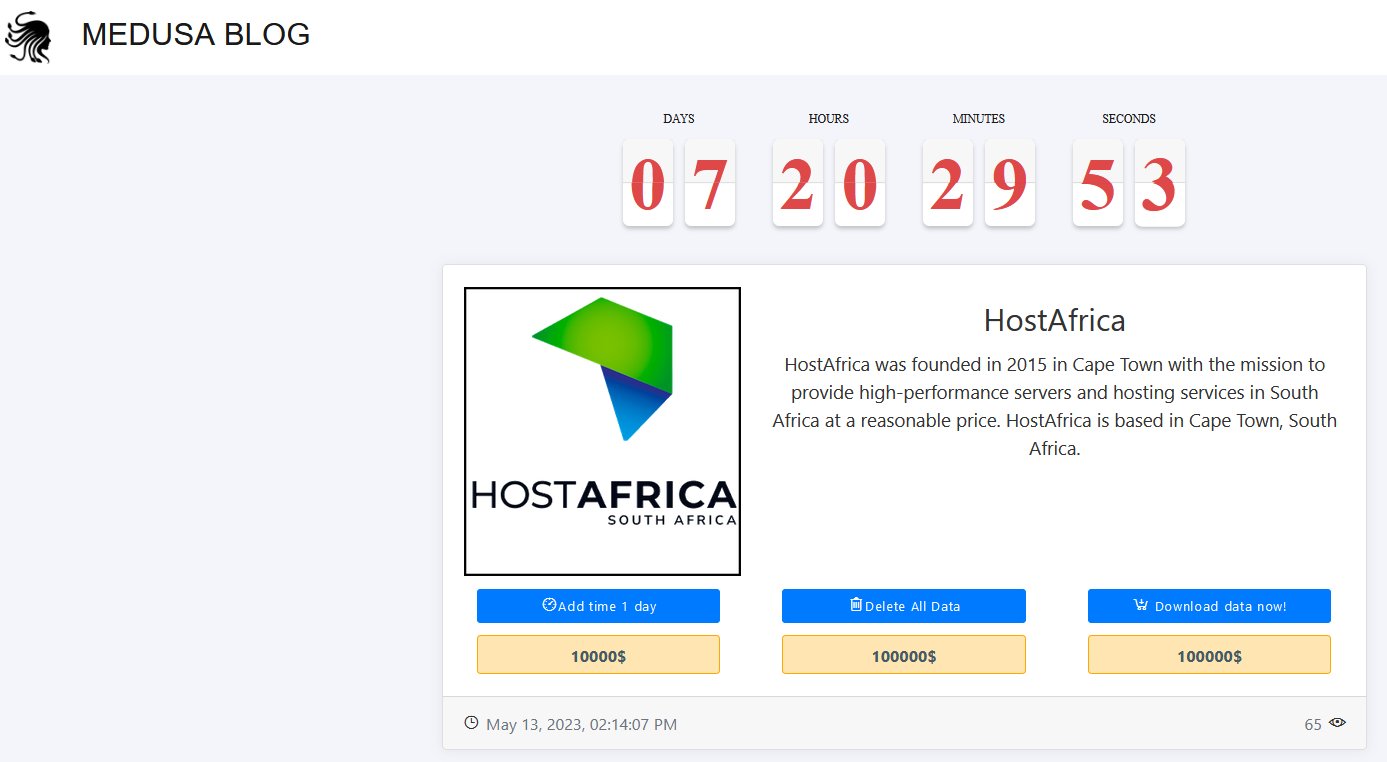

Grup, bir duyuru gönderisiyle HostAfrica siber saldırısını üstlendi ve hassas şirket verilerini ele geçirdiklerini iddia etti ve bunları yedi gün içinde halka açıklamakla tehdit etti.

HostAfrica siber saldırısı için son tarih yaklaşırken, potansiyel serpinti hakkındaki endişeler artıyor.

Bir şirket sözcüsü, HostAfrica siber saldırısıyla ilgili olarak The Cyber Express tarafından yapılan bir sorguya yanıt olarak, güvenlik ekibi ve iddiayı araştırıyor ve doğruluyor Medusa fidye yazılımı çetesi tarafından yapıldı.

HostAfrica siber saldırısı açıklandı

Güney Afrika’da uygun fiyatlara yüksek performanslı sunucular ve barındırma hizmetleri sunmak amacıyla 2015 yılında kurulan HostAfrica, Nisan ve Mayıs ayları arasında bir dizi olayla karşılaştı.

Bu dönemde şirket tarafından, karşılaştıkları zorluklara ışık tutan iki olay raporu paylaşıldı.

Kritik bir öncelik olarak etiketlenen ilk olay, popüler bir çevrimiçi ödeme ağ geçidi olan PayFast aracılığıyla Standard Bank EFT ödemeleriyle ilgili bir sorun etrafında dönüyordu.

HostAfrica, kullanıcılarına PayFast aracılığıyla Standart Banka hesaplarından yapılan ödemelerin geçici olarak kullanılamadığını bildirdi.

Şirket, etkiyi azaltmak için banka havaleleri ve PayPal gibi alternatif ödeme yöntemleri önerdi. Olay 9 Mayıs 2023 saat 13:34’te bildirildi ve daha fazla güncelleme yapılmadı.

Yüksek önceliğe sahip ikinci olayda PayFast, ödeme yöntemi olarak anında EFT kullanan Capitec Bank müşterilerini etkileyen bir sorunla karşılaştı.

HostAfrica, etkilenen müşterilere PayFast sorunu çözene kadar alternatif bir ödeme seçeneği seçmelerini tavsiye etti. Olay ilk olarak 6 Nisan 2023 saat 17:17’de bildirildi ve son güncelleme 14 Nisan 2023 saat 15:51’de sağlandı.

HostAfrica siber saldırı ve Medusa fidye yazılımı

Eylül 2019’da ortaya çıkan MedusaLocker Ransomware, öncelikle SPAM yoluyla yayılır ve Windows makinelerini hedeflemek için tasarlanmıştır.

Bu kötü amaçlı yazılımın dikkate değer bir özelliği, dosya şifreleme yordamını yürütmeden önce güvenli modda önyükleme yapabilmesidir. Trend Micro tarafından hazırlanan bir rapora göre varyanta bağlı olarak BAT dosyalarını veya PowerShell’i kullanabilir.

Ek olarak, en son varyant, genellikle önyükleme hatalarına yol açan bir “işlem içi” uzantı ekleyerek Bootmgr’yi yeniden adlandırır.

Davranış açısından MedusaLocker Ransomware, Gölge Birim Kopyasını ve Yedeklemeyi silme, virüslü makinede kalıcılığı sürdürme, kurtarma modunu devre dışı bırakma, işlemleri sonlandırma, hizmetleri durdurma, muteks oluşturma ve güvenli modda başlatma gibi çeşitli yeteneklere sahiptir.

Yeteneklerine gelince, kötü amaçlı yazılım öncelikle dosya şifreleme ve kullanım kabiliyetini devre dışı bırakmak için tasarlanmıştır. MedusaLocker Ransomware’in etkisi büyüktür ve önemli dosyaların, belgelerin ve diğer verilerin şifrelenmesi nedeniyle veri kaybına neden olur ve bu da şifre çözme hizmetleri için ödeme yapmak zorunda kalan kullanıcılar için mali kayba neden olabilir.

HostAfrica siber saldırısı: Daha iyi bir güvenlik altyapısına ihtiyaç var

Bu olaylar, HostAfrica’nın teknik zorlukları derhal ele alma çabalarını sergilerken, şimdi çok daha ciddi bir tehditle karşı karşıyalar: yaklaşmakta olan Medusa fidye yazılımı saldırısı.

Çeşitli kuruluşlara yönelik karmaşık siber saldırılarıyla tanınan Medusa fidye yazılımı grubu, ağı başarıyla ihlal ettiğini iddia etti ve HostAfrica siber saldırısını üstlendi.

HostAfrica siber saldırısı için geri sayım devam ederken, siber güvenlik topluluğunda endişe artıyor. 13 Mayıs 2023 saat 14:14:07’de başlayan yedi günlük ültimatom, HostAfrica’ya sınırlı yanıt süresi verir.

Grup 10.000 $ fidye talep etti ve her geçen gün 1.000 $ daha ekledi. Talep karşılanmazsa, saldırganlar HostAfrica siber saldırısından toplanan verileri ifşa etmekle tehdit ediyor.

HostAfrica siber saldırısı, işletmelerin dijital çağda karşı karşıya kaldığı kalıcı tehditleri hatırlatıyor.

Siber suçlular taktiklerini geliştirmeye devam ederken, kuruluşlar bu tür yıkıcı siber saldırıların kurbanı olma riskini azaltmak için sağlam güvenlik önlemleri uygulayarak ve düzenli veri yedeklemeleri sağlayarak tetikte kalmalıdır.

Medya Sorumluluk Reddi: Bu rapor, çeşitli yollarla elde edilen şirket içi ve şirket dışı araştırmalara dayanmaktadır. Sağlanan bilgiler yalnızca referans amaçlıdır ve kullanıcılar, bu bilgilere güvendikleri için tüm sorumluluğu üstlenirler. Cyber Express, bu bilgilerin kullanılmasının doğruluğu veya sonuçları için hiçbir sorumluluk kabul etmez.