Siber güvenlik araştırmacıları, Android için yeni bir hizmet olarak damlatıcıya (DaaS) ışık tuttu. SecuriDropper Bu, Google tarafından uygulanan yeni güvenlik kısıtlamalarını atlar ve kötü amaçlı yazılımı sunar.

Android’deki Dropper kötü amaçlı yazılımı, güvenliği ihlal edilmiş bir cihaza yük yüklemek için bir kanal görevi görecek şekilde tasarlanmıştır; bu da onu, yeteneklerini diğer suç gruplarına tanıtabilen tehdit aktörleri için kazançlı bir iş modeli haline getirir.

Dahası, bunu yapmak aynı zamanda saldırganların bir saldırının geliştirilmesini ve yürütülmesini kötü amaçlı yazılımın kurulumundan ayırmasına da olanak tanır.

Hollandalı siber güvenlik firması ThreatFabric, The Hacker News ile paylaştığı bir raporda, “Dropper’lar ve onların arkasındaki aktörler, gelişen güvenlik önlemlerini atlatmaya çalışırken sürekli bir evrim içerisindeler” dedi.

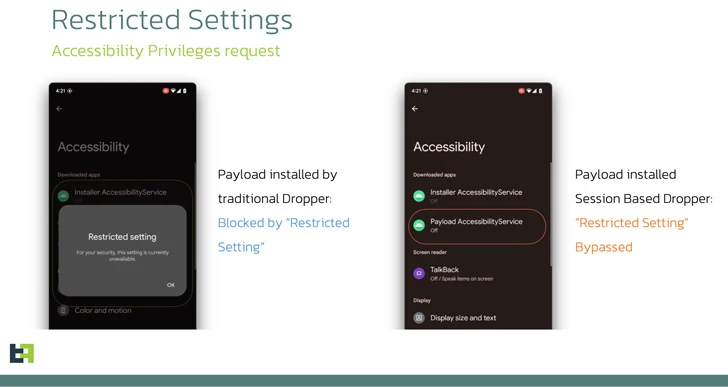

Google’ın Android 13 ile sunduğu bu tür güvenlik önlemlerinden biri, Kısıtlı Ayarlar olarak adlandırılan ve yandan yüklenen uygulamaların genellikle bankacılık truva atları tarafından kötüye kullanılan Erişilebilirlik ve Bildirim Dinleyici izinlerini almasını engelleyen güvenlik önlemlerinden biridir.

SecuriDropper, genellikle görünüşte zararsız bir uygulama olarak gizlenen damlalık sayesinde bu korkuluğun etrafından tespit edilmeden geçmeyi hedefliyor. Vahşi doğada gözlemlenen örneklerden bazıları şunlardır:

- com.appd.instll.load (Google)

- com.appd.instll.load (Google Chrome)

ThreatFabric, “SecuriDropper’ı öne çıkaran şey, kurulum prosedürünün teknik olarak uygulanmasıdır” diye açıkladı.

“Önceki modellerden farklı olarak bu aile, yeni yükü yüklemek için farklı bir Android API kullanıyor ve pazaryerlerinin yeni uygulamaları yüklemek için kullandığı süreci taklit ediyor.”

Özellikle, bu, harici depolama birimine (READ_EXTERNAL_STORAGE ve WRITE_EXTERNAL_STORAGE) veri okuma ve yazma izinlerinin yanı sıra paketleri (REQUEST_INSTALL_PACKAGES ve DELETE_PACKAGES) yükleme ve silme izinlerinin talep edilmesini gerektirir.

İkinci aşamada, kurbanların sözde kurulum hatasını çözmek için uygulamadaki “Yeniden Yükle” düğmesine tıklamaları teşvik edilerek kötü amaçlı yükün kurulumu kolaylaştırılıyor.

ThreatFabric, SpyNote ve ERMAC gibi Android bankacılık truva atlarının SecuriDropper aracılığıyla yanıltıcı web siteleri ve Discord gibi üçüncü taraf platformlarda dağıtıldığını gözlemlediğini söyledi.

Benzer bir Kısıtlı Ayarlar bypass’ı sunduğu tespit edilen bir başka damlalık hizmeti de, bu yılın başlarında kapatıldığından şüphelenilen bir APK bağlama aracı olan Zombinder’dir. İki araç arasında herhangi bir bağlantı olup olmadığı şu anda belli değil.

Şirket, “Android her yinelemede çıtayı yükseltmeye devam ederken, siber suçlular da buna uyum sağlıyor ve yenilik yapıyor” dedi. “Hizmet Olarak Damlalık (DaaS) platformları, kötü niyetli aktörlerin cihazlara sızarak casus yazılım ve bankacılık truva atlarını dağıtmasına olanak tanıyan güçlü araçlar olarak ortaya çıktı.”