Hintli bir kiralık hack grubu, on yılı aşkın süredir geniş kapsamlı bir casusluk, gözetleme ve yıkıcı operasyonun parçası olarak ABD, Çin, Myanmar, Pakistan, Kuveyt ve diğer ülkeleri hedef aldı.

Appin Yazılım Güvenliği (aka Appin Security Group), SentinelOne’un derinlemesine analizine göre, en az 2009’dan bu yana gizli bilgisayar korsanlığı operasyonları yürüten ve aynı zamanda saldırgan güvenlik eğitim programları sunan bir eğitim girişimi olarak başladı.

Mayıs 2013’te ESET, bilgi çalan kötü amaçlı yazılımlarla Pakistan’ı hedef alan bir dizi siber saldırıyı açıkladı. Etkinlik, Hangover (diğer adıyla Patchwork veya Zinc Emerson) olarak takip edilen bir kümeye atfedilirken, kanıtlar altyapının Appin’e ait olduğunu ve kontrol edildiğini gösteriyor.

SentinelOne güvenliği Tom Hegel, geçen hafta yayınlanan kapsamlı bir analizde, “Grup, yüksek değerli bireylere, hükümet kuruluşlarına ve belirli hukuki ihtilaflara karışan diğer işletmelere karşı bilgisayar korsanlığı operasyonları gerçekleştirdi.” dedi.

“Appin’in bilgisayar korsanlığı operasyonları ve genel organizasyonu çoğu zaman gayri resmi, beceriksiz ve teknik açıdan kaba görünüyor; ancak operasyonları müşterileri için son derece başarılı oldu ve dünya meselelerini önemli bir başarı ile etkiledi.”

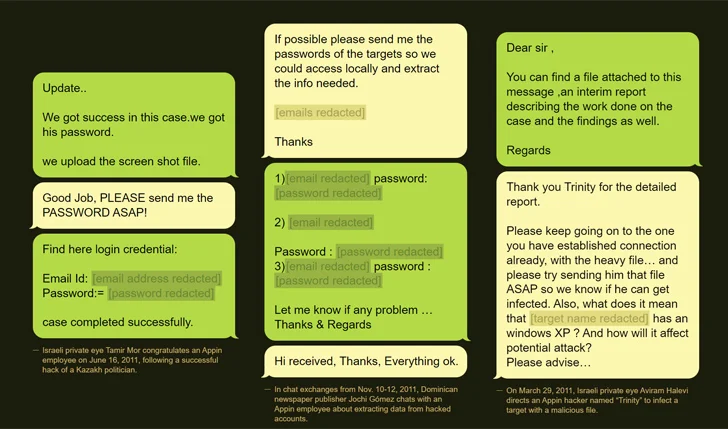

Bulgular, Appin’in siyasi liderlere, uluslararası yöneticilere, spor figürlerine ve diğerlerine karşı endüstriyel ölçekte veri hırsızlığı saldırıları düzenlemesi konusunda çağrıda bulunan Reuters tarafından elde edilen kamuya açık olmayan verilere dayanıyor. Şirket buna yanıt olarak kiralık hack işiyle olan bağlantısını reddetti.

Appin tarafından sunulan temel hizmetlerden biri, müşterilerinin kampanyaya özel verileri ve durum güncellemelerini görüntülemek ve indirmek, güvenli bir şekilde iletişim kurmak ve çeşitli görev seçenekleri arasından seçim yapmak için oturum açmasına olanak tanıyan bir “MyCommando” aracıydı (diğer adıyla GoldenEye veya Commando). açık kaynak araştırmasından sosyal mühendisliğe ve truva atı kampanyasına kadar.

Çin ve Pakistan’ın hedef alınması, Hindistan kökenli bir paralı asker grubunun devlet destekli saldırılar düzenlemek üzere görevlendirildiğinin doğrulanmasıdır. Appin’in ayrıca 2013 yılında KitM olarak bilinen macOS casus yazılımının arkasında olduğu da belirlendi.

Dahası SentinelOne, Hindistan ve ABD’deki Sihlere ait e-posta hesaplarının giriş bilgilerini çalmak amacıyla yurt içi hedefleme örneklerini de tespit ettiğini söyledi.

“İlgisiz bir kampanyada grup aynı zamanda alan hızlandırıcıyı da kullandı[.]com’u bir FTP sunucusu için kullanıyor ve kötü amaçlı kimlik avı e-postalarında kullanılan kötü amaçlı yazılımları barındırıyor; bunlardan biri daha sonra ModifiedElephant APT tarafından hedef alınan Hintli bir bireyde kullanılmış.” Hegel, Patchwork’ün ModifiedElephant’a olan bağlantılarının daha önce Secureworks tarafından tanımlandığını belirtmekte fayda var.

Karanlık özel sektör saldırgan aktörünün (PSOA), veri sızdırma, komuta ve kontrol (C2), kimlik avı ve tuzak siteleri kurma için üçüncü taraf kaynaklı geniş bir altyapıdan yararlanmanın yanı sıra, özel casus yazılımlara da güvendiği söyleniyor ve Vervata, Vupen ve Core Security gibi özel sağlayıcıların sağladığı hizmetlerden yararlanın.

Dikkate değer başka bir taktikle Appin’in, harici yazılım geliştiricilerinden kötü amaçlı yazılım satın almak için Elance (şimdiki adı Upwork) olarak adlandırılan Kaliforniya merkezli bir serbest çalışma platformundan yararlandığı ve aynı zamanda özel bir bilgisayar korsanlığı araçları koleksiyonu geliştirmek için şirket içi çalışanlarını kullandığı söyleniyor. .

Hegel, “Araştırma bulguları, grubun dikkat çekici azmini ve farklı müşteri kitleleri adına saldırıları başarılı bir şekilde yürütme konusunda kanıtlanmış geçmiş performansının altını çiziyor” dedi.

Bu gelişme, İsrailli özel dedektif Aviram Azari’nin, Kasım 2011 ile 2017 yılları arasında küresel bir kiralık hack planıyla bağlantılı olarak bilgisayarlara izinsiz giriş, elektronik dolandırıcılık ve ağırlaştırılmış kimlik hırsızlığı suçlamalarıyla ABD’de yaklaşık yedi yıl federal hapis cezasına çarptırılmasının ardından geldi. 2014 – Eylül 2019. Azari, Eylül 2019’da tutuklandı.

Adalet Bakanlığı (DoJ) geçen hafta “Azari bir İsrail istihbarat firmasının sahibi ve işletmecisiydi” dedi. “Müşteriler Azari’yi, istihbarat toplama çabaları olarak tanımlanan ancak aslında özellikle belirli kurban gruplarını hedef alan hackleme kampanyaları olan ‘Projeleri’ yönetmesi için kiraladılar.”

Aviram ayrıca Hindistan’da BellTroX Infotech (diğer adıyla Amanda veya Dark Basin) adlı bir şirket olan paralı bilgisayar korsanlarını müşterilerin hedef odaklı kimlik avı saldırıları yoluyla mahkeme savaşlarında avantaj elde etmelerine ve sonuçta kurbanların hesaplarına erişip bilgileri çalmalarına yardımcı olmak için kullanmakla suçlanıyor. .

BellTrox, Mayıs 2013’te Sumit Gupta tarafından kuruldu. Reuters, Haziran 2022’de, şirket kurulmadan önce Gupta’nın Appin için çalıştığını açıkladı.