Hindistan’ın Gelir Vergisi Beyannamesi (ITR) doldurma sezonuyla ilgili artan farkındalıktan yararlanılarak vergi temalı kimlik avı kampanyaları son aylarda yoğunlaştı.

Geri ödeme zaman çizelgeleri ve uyumluluk son tarihleri hakkındaki kamuya açık tartışmalar, saldırganların güvenilir yemler oluşturması için ideal bir zemin oluşturuyor.

Hindistan Gelir Vergisi Departmanı’nın kimliğine bürünen e-postaların son analizi, kurban sistemlerine kalıcı uzaktan erişim sağlamak için tasarlanmış, koordineli, çok aşamalı bir enfeksiyon zinciri olan tipik kimlik bilgisi toplama planlarından çok daha tehlikeli, karmaşık bir operasyonu ortaya koyuyor.

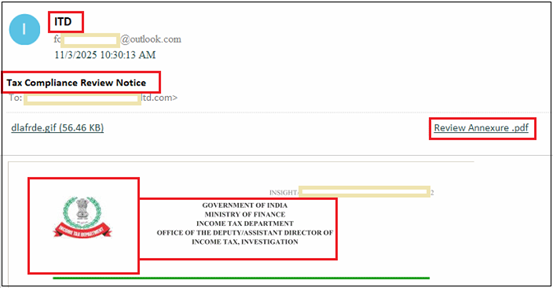

Saldırı, Outlook.com alanından sahte bir şekilde özenle hazırlanmış, hedef odaklı kimlik avı e-postasıyla başlıyor; bu, meşru devlet kurumlarının genel web posta hizmetlerinden kaçınması nedeniyle acil bir tehlike işaretidir.

“Vergi Uyumluluğu İnceleme Bildirimi” konu satırı, alıcının kaçırılan son tarihlerle ilgili endişelerini istismar ediyor.

Saldırganlar, otomatik filtrelerin algılayabileceği metin tabanlı içerik kullanmak yerine, Hindistan Hükümeti amblemi, sahte ofis referansları, sahte DIN numaraları ve yapay aciliyet işaretleri içeren, orijinal bir ITD bildiriminin kopyası olan bir görüntüyü yerleştirdiler.

Ekteki “İnceleme Eki.pdf”, önceden uyumsuzluk olduğunu iddia ederek ve kullanıcıları gömülü bir URL aracılığıyla sahte bir “Uyumluluk Portalına” yönlendirerek sosyal mühendislik baskısını artırıyor.

İddia edilen ihlale ilişkin bu anlatısal ilerleme bildirimi ve ardından düzeltici eylem bağlantısı, zaman baskısı altındaki alıcılarda eleştirel düşünceyi atlatmak için tasarlanmış ders kitabı psikolojik manipülasyonunu temsil etmektedir.

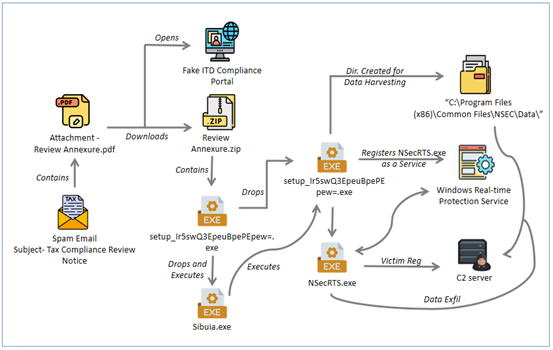

Enfeksiyon Çağlayanı

Özellikle portalda açıkça şüpheli bir mesaj görüntüleniyor: “Güvenlik yazılımından kaynaklanan hatalı pozitif sonuçları önlemek için lütfen istemciyi kullanmadan önce antivirüs programınızı devre dışı bırakın.”

Hiçbir meşru devlet hizmeti, sahte bir “uyumluluk” açıklaması yoluyla mağdurun savunmasını zayıflatmaya çalışan şeffaf bir kötü niyetli niyet sinyali talep edemez.

Çıkarılan yürütülebilir dosya, Çinli bir kuruluş (Hengshui Shenwei Technology Co., Ltd.) tarafından dijital olarak imzalanan 150 MB’lık bir NSIS yükleyicisi, sessiz bir yükleyici olarak çalışıyor.

Birden fazla bileşeni geçici dizinlere açar, destekleyici ikili dosyaları kullanıcı etkileşimi olmadan çalıştırır ve ardından adli kanıtları en aza indirmek için kendi kendini yok eder.

Bu aktarma mekanizması, ikinci aşama yükleyiciye farklı bir dijital imzaya sahip ek bir 147MB NSIS paketi sunar (Shandong Anzai Information Technology CO., Ltd.); bu, ilişkilendirme ve algılamayı karmaşıklaştıran iki katmanlı bir dağıtım mimarisini etkili bir şekilde oluşturur.

İkinci aşama, çekirdek sürücülerini, uzak masaüstü bileşenlerini, sistem yardımcı programlarını ve izleme araçlarını gizli özniteliklerle “C:\Program Files\Common Files\NSEC” içine çıkaran Çince bir uygulama paketi yükler.

Yükleyici daha sonra NSecRTS.exe’yi “Windows Gerçek Zamanlı Koruma Hizmeti” gibi görünen bir Windows Hizmeti olarak kaydederek sistem başlangıcında otomatik yürütmeyi garantileyerek kalıcılık elde eder.

NSecRTS.exe hizmeti, birden çok IP adresine (154) şifrelenmiş komut ve kontrol (C2) bağlantıları kurar.[.]91[.]84[.]3, 45[.]113[.]192[.]102 ve 103[.]235[.]46[.]102) standart olmayan bağlantı noktaları arasında, uzaktan görev yürütmeye ve ek yük dağıtımına olanak tanır.

Tehdit Sonuçları

Bu kampanya, vergi temalı kimlik avında köklü bir değişime örnek teşkil ediyor: Kimlik bilgileri hırsızlığının ötesinde, kalıcı erişim, kapsamlı gözetim ve komuta ve kontrol altyapısıyla tam özellikli Uzaktan Erişim Truva Atı yetenekleri sunuyor.

Sibuia.exe, geçici \0\ dizininden alt işlem olarak başka bir “setup_Ir5swQ3EpeuBpePEpew=.exe” oluşturur ve yürütmeyi etkili bir şekilde başka bir imzalı yükleyici verisine devreder.

Kalıcılık sağlandıktan sonra kötü amaçlı yazılım, işletim sistemi sürümü, yüklü uygulamalar, çalışan hizmetler ve donanım yapılandırması hakkında kapsamlı sistem bilgilerini toplamaya başlar ve bu verileri yapılandırılmış bir dizin formatında depolar.

Çoklu teknik göstergeler Basitleştirilmiş Çince dil kullanımı, yükleyici ekosistem mimarisi ve kod imzalama varlıkları, Çin bağlantılı geliştirme veya paketlemeyi önerir.

Savunmacılar için ders açıktır: Finans temalı kimlik avı e-postaları, tam da meşru mevsimsel kaygılardan yararlandıkları için etkili sosyal mühendislik vektörleri olmaya devam etmektedir.

Kuruluşlar, metin analizinin ötesinde e-posta filtrelemeyi uygulamalı, güvenlik kontrollerini kapatmak için şüpheli talepleri incelemeli ve yetkisiz hizmet kayıtları ile standart dışı C2 iletişimlerini izlemelidir.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.