Başlık: Grafana Açık Güvenlik Açığıyla Tehdit Altında!

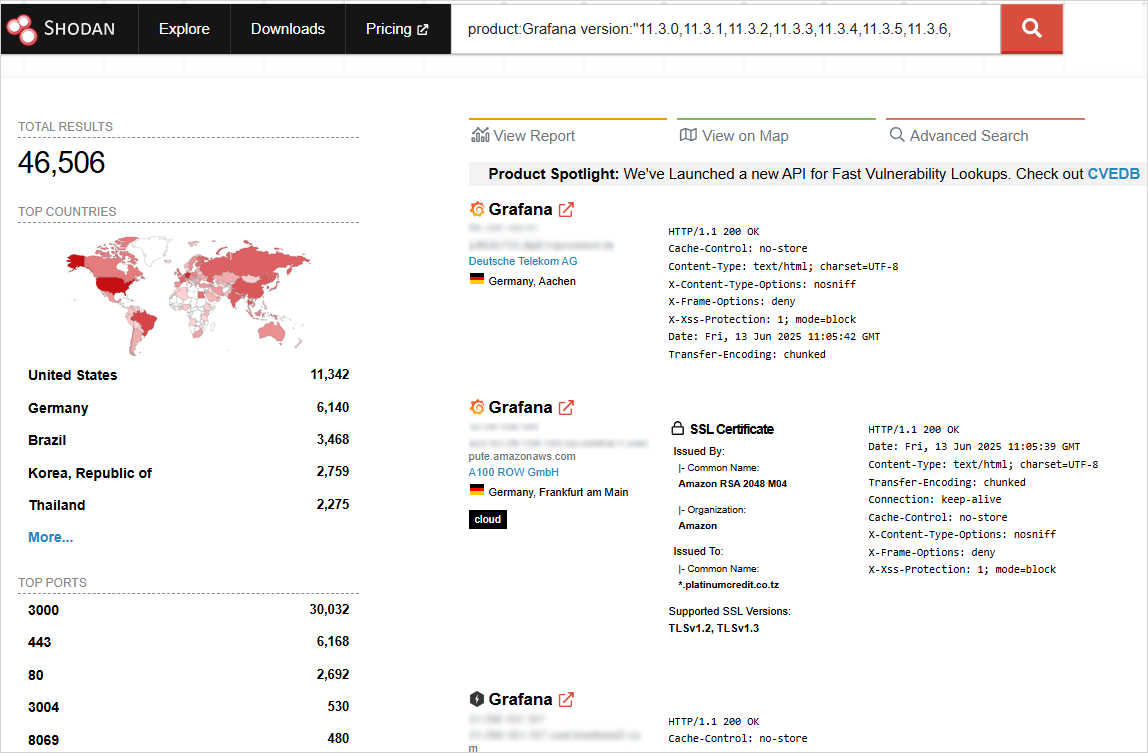

Şu anda 46.000’den fazla Grafana örneği, kötü niyetli bir eklenti ve hesap devralma saldırısına maruz kalan açık bir güvenlik açığıyla karşı karşıya. Bu kusur, altyapı ve uygulama metriklerini izlemek ve görselleştirmek için yaygın olarak kullanılan Grafana platformunun birçok sürümünü etkiliyor.

Bu güvenlik açığı, Bug Bounty Hunter Alvaro Balada tarafından keşfedildi ve Grafana Labs tarafından hızla ele alındı. Ancak, hala kamusal internet üzerinden erişilebilen birçok Grafana örneği bu güvenlik açığından etkilenmeye devam ediyor.

Ox Security’deki araştırmacılara göre, tüm Grafana örneklerinin üçte birinden fazlası yamalı değil. Bu durum, saldırganların kötü niyetli eklentiler aracılığıyla kontrol edilen bir siteden Grafana’ya zararlı yazılımlar yükleyebileceği anlamına geliyor.

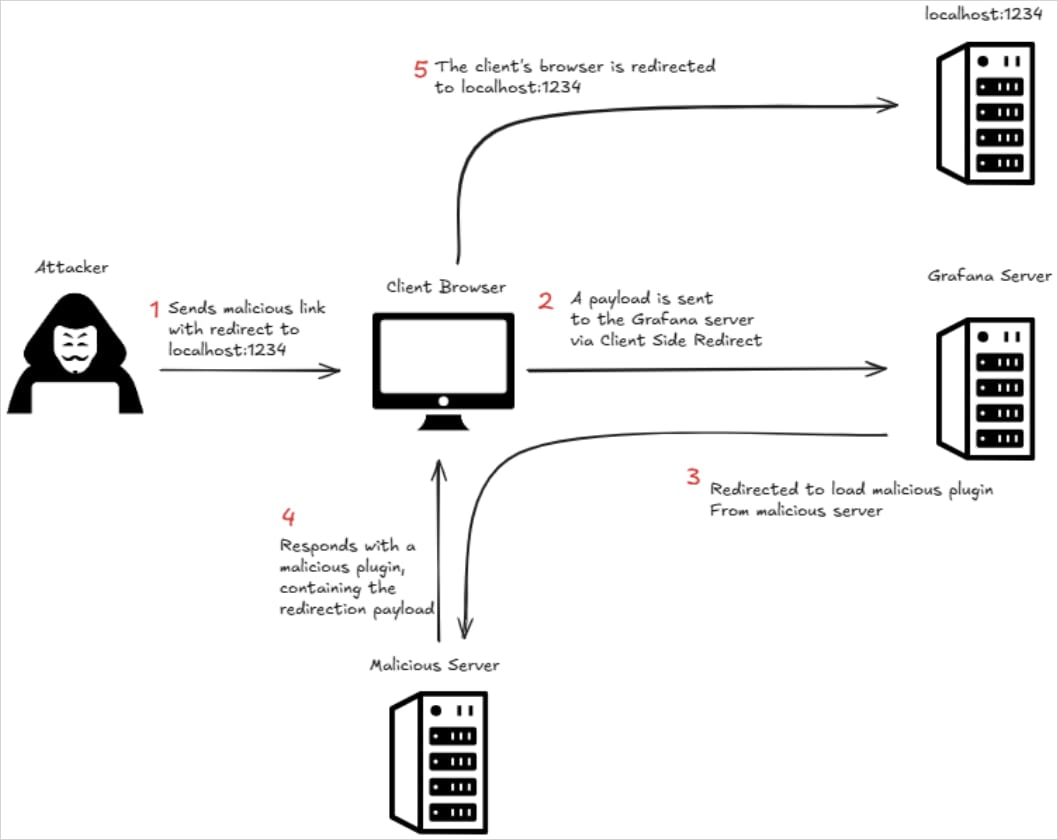

Bu güvenlik açığı, saldırganlara kullanıcı oturumlarını ele geçirme, hesap bilgilerini değiştirme ve dahili kaynaklara erişim sağlama gibi imkanlar tanıyor. Ox Security’nin analizine göre, bu açık ayrıcalıklı erişim gerektirmez ve anonim erişimle bile işlev görebilir.

Grafana’daki varsayılan içerik güvenlik politikası, bir miktar koruma sağlıyor ancak müşteri tarafındaki sınırlamalar nedeniyle tam bir güvenlik sağlayamıyor. Bu açık, modern tarayıcı güvenlik mekanizmalarını atlamak için kullanılabilecek bir JavaScript yönlendirme mantığına dayanıyor.

Bu durum, saldırganların kötü amaçlı eklentiler sunmak için URL işleme tutarsızlıklarını kullanmasına olanak tanırken, kullanıcıların hesaplarının tehlikeye girmesine yol açabilir.

CVE-2025-4123’ün sömürülmesini azaltmak için Grafana yöneticilerinin belirli güvenlik güncellemelerini uygulamaları gerekiyor. Aksi takdirde, açık örnekler ve kimlik doğrulama ihtiyacı, saldırganlar için büyük bir hedef oluşturabilir. Daha fazla bilgi için [source link] adresini ziyaret edebilirsiniz.