Veza olacak şirket fikrini oluştururken, kurucu ortaklarım ve ben düzinelerce bilgi güvenliği sorumlusu (CISO) ve bilgi sorumlusu (CIO) ile görüştük. Teknolojiden anlayan modern şirketlerinin büyüklüğü ve olgunluğu ne olursa olsun, bir konuyu defalarca duyduk: Şirketlerinin en hassas verilerine kimin eriştiğini göremiyorlardı. Her biri en az ayrıcalık ilkesini kabul etti, ancak hiçbiri şirketlerinin bunu başarmaya ne kadar yaklaştığını söyleyemedi.

“En az ayrıcalık”, NIST’in Bilgisayar Güvenliği Kaynak Merkezi tarafından “bir güvenlik mimarisinin, her bir varlığa, varlığın işlevini yerine getirmesi için ihtiyaç duyduğu minimum sistem kaynaklarına ve yetkilere sahip olacak şekilde tasarlanması gerektiği ilkesi” olarak tanımlanır. Kulağa basit geliyor ama işler değişti. Veriler artık birden fazla buluta, yüzlerce SaaS uygulamasına ve eski ve yeni sistemlere yayılmıştır. Sonuç olarak, tüm modern şirketler “erişim borcu” biriktiriyor – ya ilk etapta çok geniş olan ya da bir iş değişikliğinden ya da fesihten sonra artık gerekli olmayan gereksiz izinler.

Bir KPMG araştırması, ABD’de yanıt verenlerin %62’sinin yalnızca 2021’de bir ihlal veya siber olay yaşadığını ortaya koydu. Herhangi bir çalışan kimlik avının kurbanı olursa, ancak yalnızca hassas olmayan bilgilere erişimi varsa, bunun hiçbir ekonomik etkisi olmayabilir. En az ayrıcalık, bir saldırının zararını azaltır.

En az ayrıcalığa ulaşmanın önünde üç engel vardır: görünürlük, ölçek ve ölçüler.

Görünürlük Temeldir

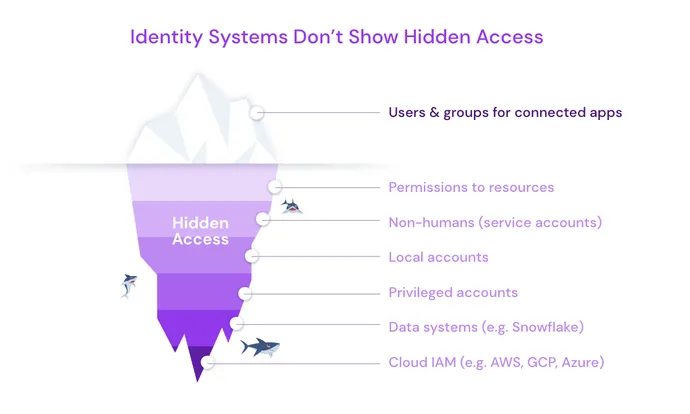

Göremediğiniz bir şeyi yönetmek zordur ve erişim izinleri kuruluştaki sayısız sisteme dağılmıştır. Çoğu, bir sistemin benzersiz erişim denetimleri (örneğin, Salesforce yönetici izinleri) içinde yerel olarak yönetilir. Şirketler, Okta, Ping veya ForgeRock gibi bir kimlik sağlayıcı uygulasa bile bu, buzdağının yalnızca görünen kısmını gösterir. Yerel hesaplar ve hizmet hesapları da dahil olmak üzere sınır çizgisinin altındaki tüm izinleri gösteremez.

Bu, pek çok şirketin işten çıkarmalar yaptığı günümüzde özellikle geçerlidir. İşverenler, çalışanları işten çıkarırken ağa ve SSO’ya (tek oturum açma) erişimi iptal eder, ancak bu, çalışanın yetkilere sahip olduğu sayısız sisteme kadar yayılmaz. Bu görünmeyen erişim borcu olur.

Yasal uyumluluğun periyodik erişim incelemelerini zorunlu kıldığı şirketler için görünürlük manuel, sıkıcı ve ihmallere karşı savunmasızdır. Çalışanlar, bireysel sistemleri elle incelemeye gönderilir. Küçük bir şirket için bu raporları (genellikle ekran görüntüleri) anlamlandırmak mümkün olabilir, ancak modern veri ortamına sahip bir şirket için bu mümkün olmayabilir.

Ölçek

Herhangi bir şirket, çalışanlar için binlerce kimliğe ve hizmet hesapları ve robotlar gibi insan olmayanlar için binlerce kimliğe sahip olabilir. Bulut hizmetleri, SaaS uygulamaları, özel uygulamalar ve SQL Server ve Snowflake gibi veri sistemleri dahil olmak üzere yüzlerce “sistem” olabilir. Her biri, herhangi bir sayıda ayrıntılı veri kaynağı üzerinde onlarca veya yüzlerce olası izin sunar. Bunların olası her kombinasyonu için verilecek bir erişim kararı olduğundan, bir milyon kararı kontrol etmenin zorluğunu hayal etmek kolaydır.

Kötü bir durumdan en iyi şekilde yararlanmak için şirketler kestirme yol kullanır ve rollere ve gruplara kimlikler atar. Bu, ölçek sorununu giderir ancak görünürlük sorununu daha da kötüleştirir. Güvenlik ekibi bir gruba kimin ait olduğunu görebilir ve o gruptaki etiketi bilir, ancak etiketler tüm hikayeyi anlatmaz. Ekip, tablo veya sütun düzeyinde erişimi göremez. Kimlik erişim yönetimi (IAM) ekipleri hiç bitmeyen bir erişim isteği akışı aldığında, bu grup gerekenden daha geniş erişim sağlasa bile en uygun grup için onayları onaylamak cazip gelebilir.

Şirketler otomasyon olmadan ölçek sorununun üstesinden gelemezler. Bir çözüm, zaman sınırlı erişimdir. Örneğin, bir çalışana bir gruba erişim izni verildiyse ancak izinlerin %90’ını 60 gün boyunca kullanmıyorsa, bu erişimi kesmek muhtemelen iyi bir fikirdir.

Metrikler

Ölçemezseniz, yönetemezsiniz ve bugün hiç kimse ne kadar “ayrıcalık” verildiğini ölçecek araçlara sahip değil.

CISO’lar ve güvenlik ekipleri, en az ayrıcalığı yönetmek için bir panoya ihtiyaç duyar. Salesforce’un satış ekiplerine geliri yönetmeleri için nesne modeli ve panoları vermesi gibi, yeni şirketler de erişimi yönetmek için aynı temeli oluşturuyor.

Ekipler erişimlerini nasıl ölçecek? Buna “ayrıcalık noktaları” mı denecek? Toplam izin puanı? 2017 tarihli bir makale, “ihlal riski büyüklüğü” adı verilen veritabanı maruziyeti için bir ölçü oluşturdu. Adını ne koyarsak koyalım, bu ölçünün yükselişi kimlik öncelikli güvenlikte bir dönüm noktası olacak. Ölçü kusurlu olsa bile, bir şirketin zihniyetini bir iş süreci gibi en az ayrıcalığı yönetmeye doğru kaydıracaktır.

İleriye gidiyor

Manzara değişti ve manuel yöntemlerle en az ayrıcalık elde etmek neredeyse imkansız hale geldi. Bunu düzeltmek yeni teknolojiler, süreçler ve zihniyetler gerektirecektir. Birlikte çalıştığım CISO’lar ve CIO’lar, en az ayrıcalığın mümkün olduğuna inanıyorlar ve minimum üç aylık erişim incelemelerinin ötesine geçmek için ihtiyatlı yatırımlar yapıyorlar. Manuel incelemelerin geçmişte kalması çok uzun sürmeyecek ve otomasyon, modern erişim kontrolünün karmaşıklığını yumuşatıyor.