KOI Security’den bir güvenlik araştırmacısı, bugünün AI kodlama araçlarına güç veren altyapının derinliklerine gömülü kritik bir sıfır güne tökezledi. İstismar edilmiş olsaydı, sofistike olmayan bir saldırgan tek bir vuruşla 10 milyondan fazla makineyi kaçırabilirdi.

İmleç ve Windsurf gibi AI kodlama asistanları popülerlik içinde patladı ve dünyanın dört bir yanındaki geliştiriciler için süper şarjlı üretkenlik vaat etti. Şık arayüzlerinin arkasında paylaşılan bir temel yatıyor: Topluluk yapımı vs kod çatalları ve büyüyü güçlendiren açık bir pazara. Ancak, bu yeni geliştirici takım dalgası ile tehlikeli bir kör nokta geliyor.

Dublaj vsxploit: Geliştirici tedarik zincirinde kritik bir bileşen olan OpenVSX’te göz ardı edilen tek bir kusur – VS kod çatalını çalıştıran herhangi bir makinede sessiz, tam sistem uzlaşmasına izin verdi. Bir hata. Toplam Kontrol.

Hadi dalalım.

Bugünün AI destekli editörleri, en temel işlevlerini sunmak için uzantılara büyük ölçüde güveniyorlar. Sözdizimi vurgulama, liray ve hata ayıklama gibi özellikler düzenleyiciye sabit kodlanmaz – bunlar uzantılar tarafından sağlanır.

Bu uzantıların her biri geliştiricinin makinesinde tam ayrıcalıklarla çalışır. Bu da tek bir uzatma uzantısının, onu kuran herkesin tam makine devralmasına yol açabileceği anlamına gelir.

Bu tam kabus senaryosu, yazılım sunumunu ve uzantıları güvence altına almak için bir platform sağlayan bir şirket olan KOI Security’den Güvenlik Araştırmacısı Oren Yomtov’un tökezledi.

Yakın tarihli bir yazıda Yomtov, OpenVSX’in arkasındaki yapı sürecini incelerken, imleç, Windsurf, Vscodium ve diğerleri gibi araçlar için uzantılara güç veren açık kaynak pazarının kritik bir kusur keşfettiğini açıklıyor.

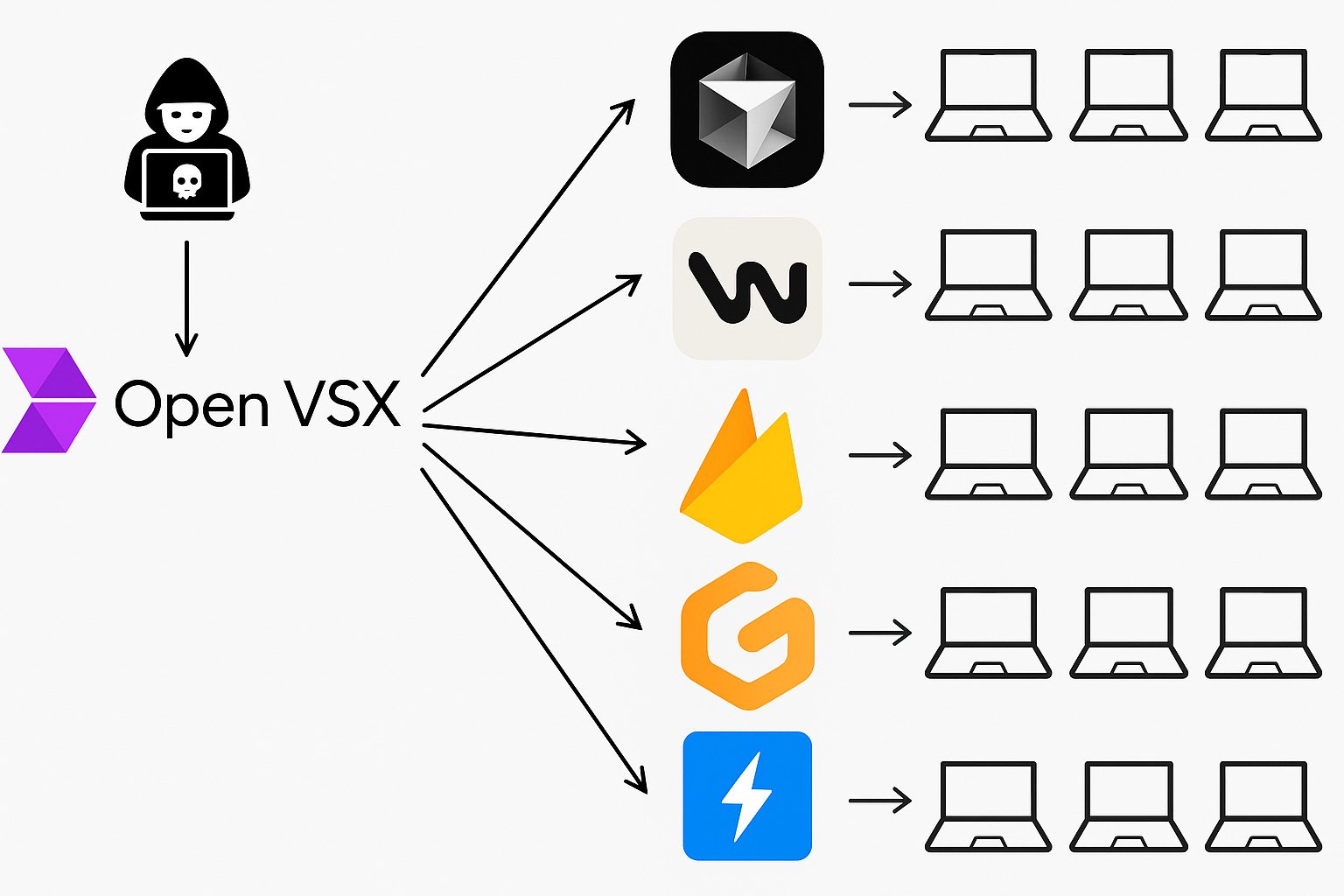

Güvenlik açığı, herhangi bir saldırganın sadece tek bir uzatma üzerinde kontrol sahibi olmasına değil, aynı zamanda bir tedarik zinciri Armageddon’a izin verdi ve tüm pazar üzerinde tam kontrol kazandı.

Bu kusur göz önüne alındığında, herhangi bir saldırgan güvenilir @open-vsx hesabı altında kötü amaçlı güncellemeleri zorlayabilir. İlk başta Yomtov bunun bir hata olması gerektiğini varsaydı, bu kod yıllardır on milyonlarca kişi tarafından kullanılıyordu. Ancak laboratuvarındaki saldırıyı yeniden yarattığında, simülasyon kusursuz bir şekilde çalıştı.

Düşünü yapılmaz görünen şey aniden çok gerçekti: sessiz, tam ölçekli bir güvenlik felaketi açık bir şekilde oturuyordu.

KOI’nin kuruluşların VSCODE, OpenVSX, Chrome ve diğer pazar yerlerindeki riskli uzantıları keşfetmelerine, değerlendirmesine ve yönetmelerine nasıl yardımcı olduğunu öğrenin.

Tam görünürlük kazanın ve geliştirme tedarik zincirinizi koruyun.

Demo Talep Edin

Güvenlik Açığı: Klasik “PWN İsteği” nin bir varyasyonu

Güvenlik açığının nasıl çalıştığını anlamak için, ilk olarak uzantıların ilk etapta OpenVSX’e nasıl girdiğini anlamanız gerekir.

VSX’i açmak için bir uzantı yayınlamak istiyorsanız, iki seçeneğiniz var:

-

VSX’i kendiniz açmak için yükleyin

-

Uzantıyı Extensions.json dosyasındaki listeye ekleyen bir çekme isteği oluşturarak otomatik olarak yayınlanmasını isteyin.

“Gece yapısı sorunun yattığı yerdir,” diyor Yomtov.

Her gece OpenVSX, topluluk tarafından gönderilen uzantıların en son sürümlerini getiren, bunları oluşturan ve piyasaya yayınlayan otomatik bir süreç çalıştırır. Geliştiriciler için hayatı kolaylaştırmak içindir, ancak bu durumda kritik bir kusur getirmiştir.

Otomatik olarak yayınlanan bir uzantı elde etmek için, bir geliştiricinin yapması gereken tek şey, bir genel listeye ekleyerek basit bir çekme isteği göndermektir. Oradan OpenVSX devralır: kodu çeker, bağımlılıkları yükler, uzantıyı oluşturur ve Güvenilir @Open-VSX hesabına ait güçlü bir gizli jeton kullanarak yayınlar.

Bu jeton, sadece güvenilir altyapı tarafından görülen gizli kalmayı amaçlıyordu. Ne yazık ki, yapım sürecinin kamu depolarından keyfi kodlar nasıl çalıştığı için, herhangi bir uzatma yazarı kötü amaçlı bir güncelleme oluşturabilir. jetonu sessizce yakalar.

Daha da endişe verici olan, doğrudan kötü niyetli bir uzantı sunmaları gerekmemesidir. Kodlarını bir bağımlılık, hatta bir bağımlılık bağımlılığı içinde gizleyebilirlerdi ve sistem gece yapımı sırasında otomatik olarak yürütürdü. Oradan, jetonu çalmak önemsizdi.

Ve eldeki jetonla, bir saldırgan sadece kendi uzantılarını kontrol etmeyecekti. Güncellemeleri yayınlayabilir, mevcut olanların üzerine yazabilir ve tüm pazarı sessizce ele geçirebilirler.

Etki: milyonlarca geliştiriciyi ortaya çıkaran bir tedarik zinciri kabusu

@Open-VSX hesabının jetonuna erişim ile bir saldırgan dünya çapında bir tedarik zinciri kabusu oluşturabilirdi. Yomtov, “Bu jeton süper ad bir kimlik bilgisi” diye açıklıyor. “Yeni uzantılar yayınlayabilir, mevcut olanların üzerine yazabilir ve ekosistemdeki yayıncıları taklit edebilir.”

Bu noktadan sonra, hasar neredeyse zahmetsiz hale gelir. Bir geliştirici bir uzantı yüklediğinde veya düzenleyicileri arka planda otomatik olarak güncellendiğinde, sürekli olarak gerçekleşen, saldırganın yükü sessizce makinelerine teslim edilir. Uyarı yok. İstem yok. Şüphe yok. Tam devralma.

Ve bu yük ne yapabilir? “Hemen hemen her şey,” diyor Yomtov. VS kodundaki uzantılar ve çatalları Node.js işlemleri olarak çalışır, yani dosyalara erişebilir, diğer programlar başlatabilir, ağ istekleri yapabilir ve keyfi kod yürütürler.

Popüler bir uzantıya kötü niyetli bir güncelleme, örneğin, Python eklentisi, bir Keylogger’ı sessizce yükleyebilir, kaynak kodunu kaydırabilir, enfekte yapılarını veya arka kapı tüm geliştirme boru hatlarını yükleyebilir.

SSH tuşlarını veya kripto cüzdanlarını çalan Rogue vs kod uzantıları izole vakaları olmuştur. Ancak bu, çatlaklardan kayan kötü bir oyuncu olmazdı. Bu, ekosistem ölçeğinde tam ölçekli devralma, tedarik zinciri uzlaşması olacaktır. Solarwinds gibi, ancak geliştirici araçları için.

İmleç, Windsurf ve Vscodium gibi masaüstü editörler için etki en şiddetli olsa da, tehlikeye atılan uzantıların ne kadar derinden entegre olduğuna bağlı olarak GitPod veya Stackblitz gibi tarayıcı tabanlı ortamlar bile etkilenebilir.

Peki bu konuda ne yapabilirsiniz?

Yomtov’a bu olaydan hangi kullanıcıların ve kuruluşların uzaklaşmaları gerektiğini sorduk. Cevabı künttü: “Her uzatmanın başka türlü kanıtlanana kadar güvenilmediğini varsayın.”

Uzantılar zararsız eklentiler gibi hissedebilir, ancak kaputun altında, genellikle bireyler tarafından yazılan, tam izinlerle çalışan ve gözetim olmadan otomatik olarak güncellenen güçlü yazılım bileşenleridir.

Yomtov, “NPM veya Pypi’den bir paketi çekmekten farklı değil ve genellikle daha da kötüsü” diyor. “Makinenize kök erişimi olan bir Github reposuna körü körüne güvenmezseniz, bir uzantıya da güvenmemelisiniz.”

Kendimizi korumak için Yomtov, kuruluşların uzantıları saldırı yüzeylerinin bir parçası olarak ele almalarını ve diğer herhangi bir bağımlılık için kullandıkları disiplini uygulamalarını önerir. Bu şu anlama geliyor:

-

Gerçek bir envanter sürdürmek hangi makinelerin üzerinde ve kim tarafından

-

Riski Değerlendirme Uzantıyı kimin oluşturduğuna, nasıl korunduğuna ve gerçekte ne yaptığına bağlı olarak

-

Açık politikaların uygulanması izin verilenlerin etrafında ve bir şey sınırdan uzaklaştığında harekete geçmek

-

Sürekli izlemeçünkü uzantılar sessizce güncelleyebilir ve bir gecede yeni riskler getirebilir

Koi’nin araştırma ekibi, Chrome Web Store gibi diğer uzantı pazarlarında bile sadece OpenVSX veya Microsoft’un pazar yerinde değil, hem savunmasız hem de aktif olarak kötü niyetli uzantılar bulmaya devam ediyor.

Yomtov, “Ekosistem korkuluklardan daha hızlı büyüdü” diyor. “Bu değişene kadar, en güvenli varsayım sıfır güvendir. Her uzatma, incelemediğiniz ve izlemediğiniz sürece potansiyel bir arka kapıdır.”

Yomtov ve KOI Security ekibi, OpenVSX projesini sürdüren Eclipse Vakfı’na karşı savunmasızlığı sorumlu bir şekilde açıkladı. Sonraki haftalar boyunca, sorunu doğrulamak, sağlam bir düzeltme tasarlamak ve yamanın düzgün bir şekilde uygulandığından ve dağıtıldığından emin olmak için bakımcılarla yakın işbirliği içinde çalıştılar.

Bu işbirliği sayesinde güvenlik açığı kapatıldı ve pazar yeri her gün güvenen milyonlarca geliştirici için bir kez daha güvenli.

Ancak olay bir uyandırma çağrısı olarak hizmet eder – güvenilir altyapı bile, özellikle tüm geliştirme ekosisteminin anahtarlarını tuttuğunda sürekli incelemeye ihtiyaç duyar.

KOI’nin kuruluşların VSCode, OpenVSX, Chrome ve diğer pazar yerlerindeki riskli uzantıları keşfetmelerine, değerlendirmesine ve yönetmesine nasıl yardımcı olduğunu öğrenin

Bizimle sohbet edin.

KOI Security tarafından sponsorlu ve yazılmıştır.