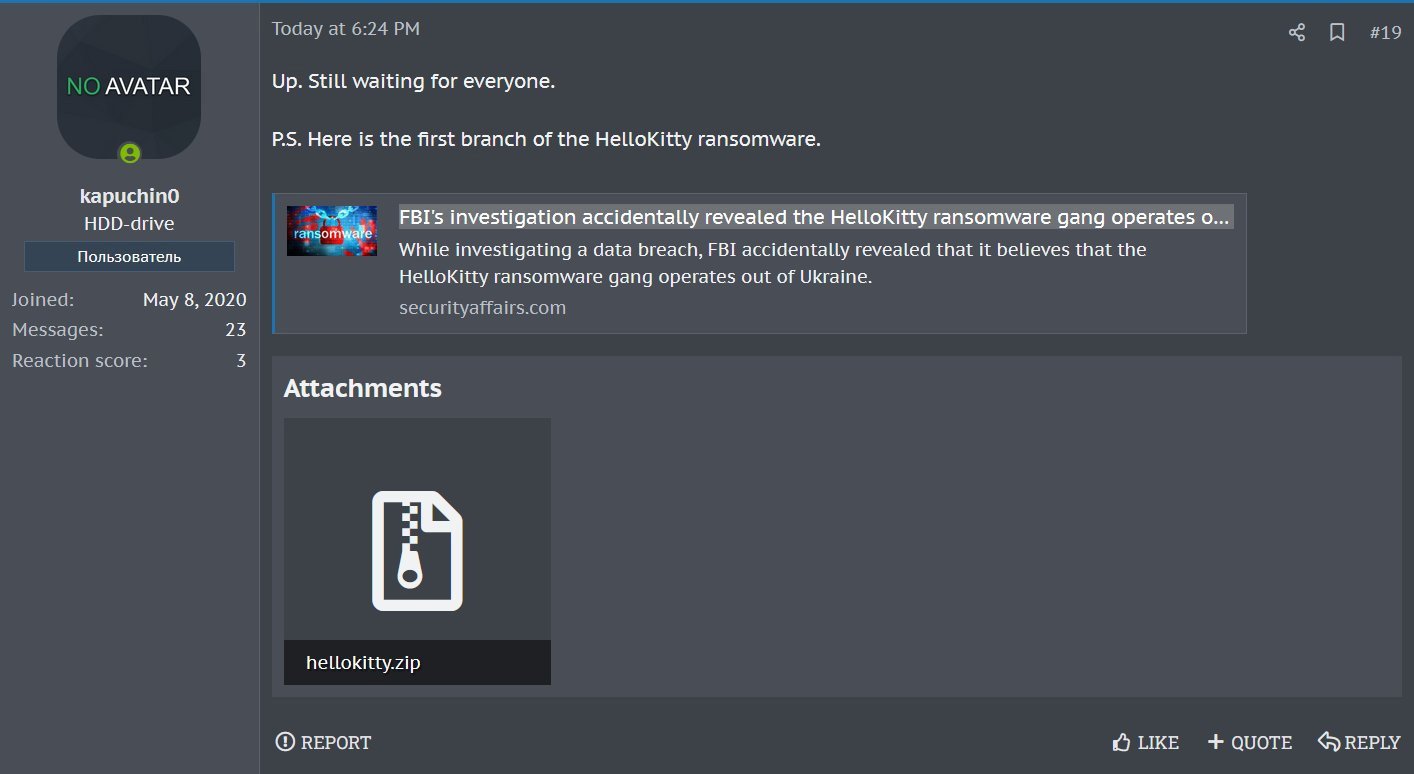

Bir tehdit aktörü, yeni ve daha güçlü bir şifreleyici geliştirdiğini iddia ederek HelloKitty fidye yazılımının ilk sürümünün kaynak kodunun tamamını Rusça konuşulan bir bilgisayar korsanlığı forumunda sızdırdı.

Sızıntı şuydu: ilk keşfedilen ‘kapuchin0’ adlı bir tehdit aktörünün HelloKitty fidye yazılımı şifreleyicisinin “ilk dalını” yayınladığını tespit eden siber güvenlik araştırmacısı 3xp0rt tarafından.

Kaynak: 3xp0rt

Kaynak kodu ‘kapuchin0’ adlı biri tarafından yayınlanmış olsa da 3xp0rt, BleepingComputer’a tehdit aktörünün aynı zamanda ‘Gookee’ takma adını da kullandığını söyledi.

Gookee adlı bir tehdit aktörü daha önce kötü amaçlı yazılım ve bilgisayar korsanlığı faaliyetleriyle ilişkilendirilmişti. erişimi satmaya çalışmak 2020’de Sony Network Japonya’ya, ‘Gookee Ransomware’ adı verilen bir Hizmet Olarak Fidye Yazılımı operasyonuyla bağlantılı ve bir hacker forumunda kötü amaçlı yazılım kaynak kodunu satmaya çalışıyor.

3xp0rt, kapuchin0/Gookee’nin HelloKitty fidye yazılımının geliştiricisi olduğuna inanıyor ve şu anda “Lockbit’ten çok daha ilginç, yeni bir ürün hazırlıyoruz” diyor.

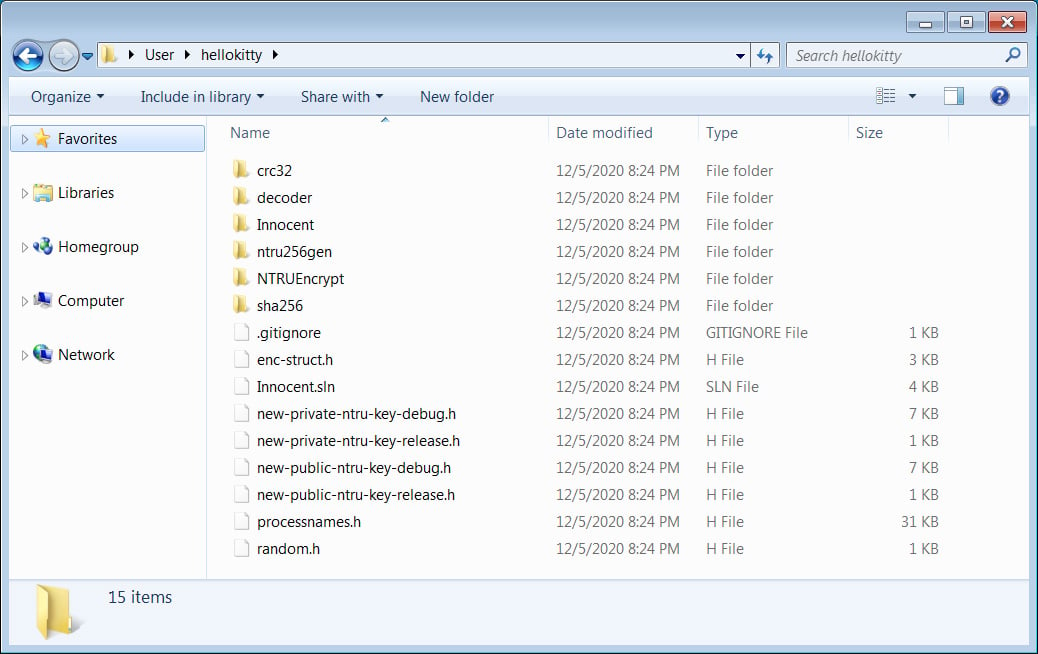

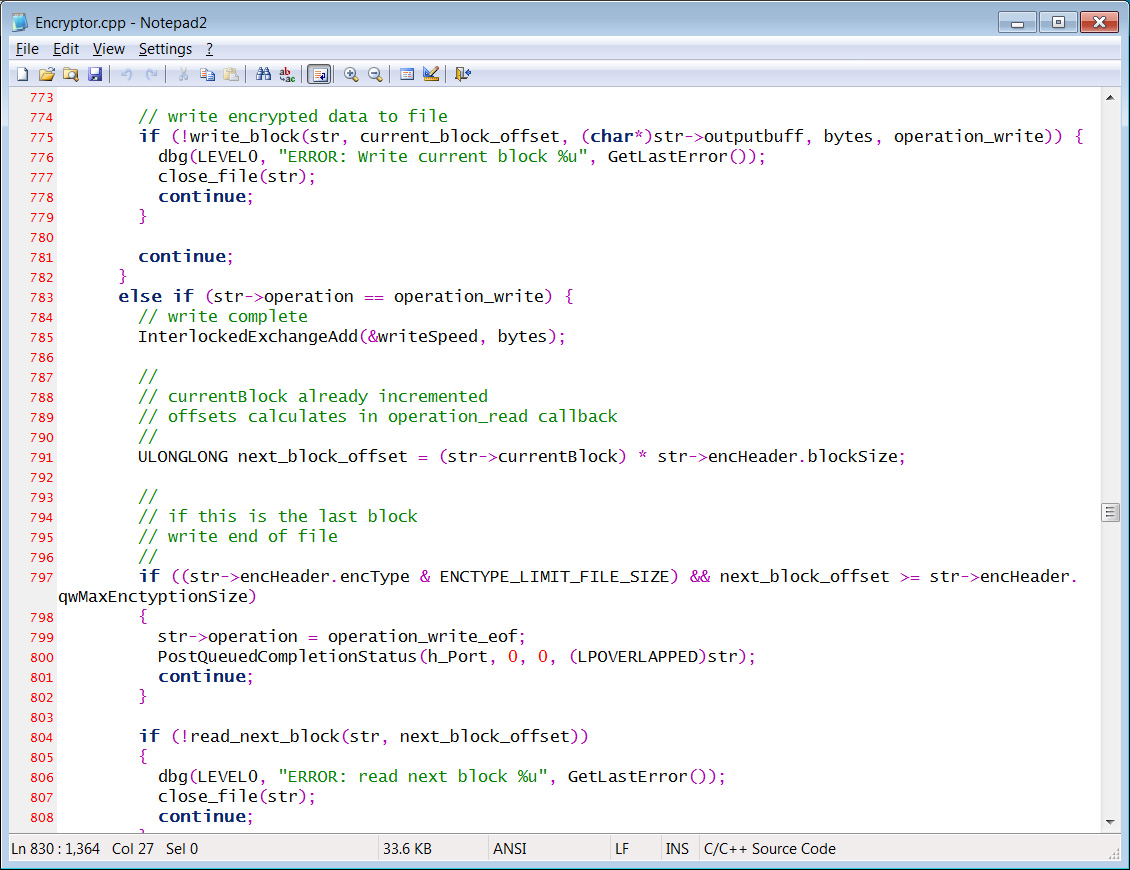

Yayımlanan hellokitty.zip arşivi, HelloKitty şifreleyici ve şifre çözücüyü oluşturan bir Microsoft Visual Studio çözümünü ve fidye yazılımının bu sürümünün dosyaları şifrelemek için kullandığı NTRUEncrypt kitaplığını içerir.

Kaynak: BleepingComputer

Fidye yazılımı uzmanı Michael Gillespie, BleepingComputer’a bunun, fidye yazılımı operasyonu 2020’de ilk başlatıldığında HelloKitty için kullanılan meşru kaynak kodu olduğunu doğruladı.

Kaynak: BleepingComputer

Fidye yazılımı kaynak kodunun serbest bırakılması güvenlik araştırmaları için faydalı olsa da, bu kodun kamuya açık olmasının dezavantajları vardır.

HiddenTear yayınlandığında gördüğümüz gibi (“eğitimsel nedenlerle”) ve Babuk fidye yazılımının kaynak kodu yayınlandıktan sonra, tehdit aktörleri bu kodu hızla kendi gasp operasyonlarını başlatmak için kullandılar.

Bugüne kadar dokuzdan fazla fidye yazılımı operasyonu, kendi şifreleyicilerinin temeli olarak Babuk kaynak kodunu kullanmaya devam ediyor.

HelloKitty kimdir?

HelloKity, bir kurbanın BleepingComputer forumlarında paylaşım yaptığı Kasım 2020’den bu yana aktif olan, insanlar tarafından çalıştırılan bir fidye yazılımı operasyonudur ve FBI daha sonra Ocak 2021’de gruba bir PIN (özel sektör bildirimi) yayınlamıştır.

Çetenin kurumsal ağları hacklemesi, verileri çalması ve sistemleri şifrelemesiyle tanınıyor. Şifrelenmiş dosyalar ve çalınan veriler daha sonra, tehdit aktörlerinin fidye ödenmediği takdirde verileri sızdırmakla tehdit ettiği çifte şantaj makinelerinde bir koz olarak kullanılıyor.

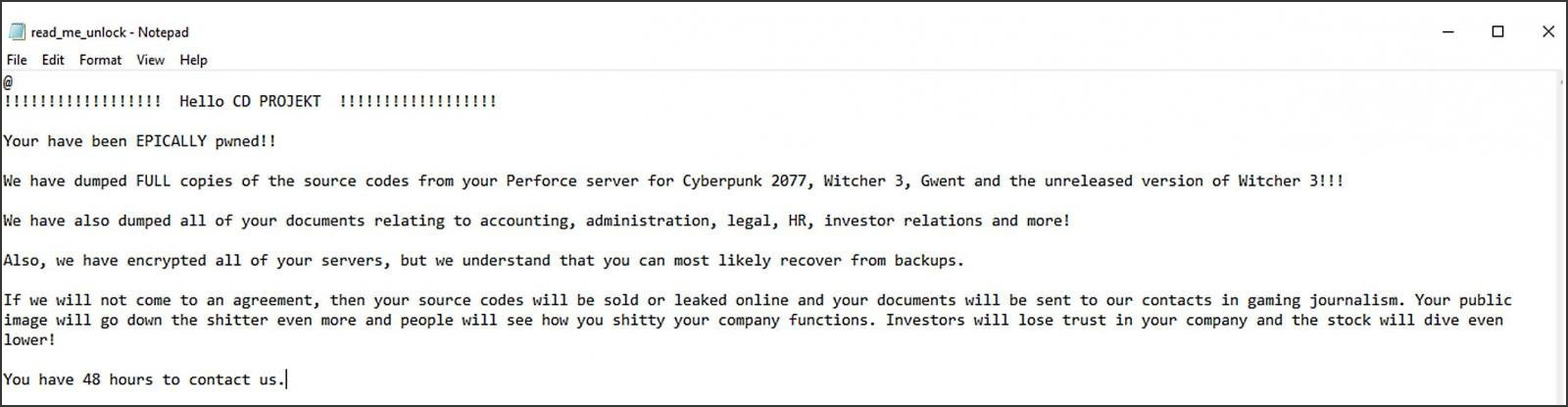

HelloKitty çok sayıda saldırıyla tanınıyor ve diğer fidye yazılımı operasyonları tarafından kullanılıyor, ancak en çok duyurulan saldırı Şubat 2021’de CD Projekt Red’de yapılan saldırı oldu.

Bu saldırı sırasında tehdit aktörleri, satıldığını iddia ettikleri Cyberpunk 2077, Witcher 3, Gwent ve diğer oyunların kaynak kodlarını çaldıklarını iddia etti.

2021 yazında fidye yazılımı grubu, VMware ESXi sanal makine platformunu hedefleyen bir Linux varyantını kullanmaya başladı.

HelloKitty fidye yazılımı veya çeşitleri DeathRansom, Fivehands ve muhtemelen Abyss Locker gibi başka isimler altında da kullanıldı.

FBI, siber güvenlik profesyonellerinin ve sistem yöneticilerinin HelloKitty fidye yazılımı çetesi tarafından koordine edilen saldırı girişimlerine karşı korunmasına yardımcı olmak için 2021 tavsiye belgesinde kapsamlı bir güvenlik ihlali göstergeleri (IOC’ler) koleksiyonu paylaştı.

Ancak zaman içinde şifreleyici değiştikçe bu IOC’lerin geçerliliğini yitirmesi muhtemeldir.