Siber güvenlik firması Sekoia, Helldown fidye yazılımının yeni bir versiyonunu keşfetti. Makale, taktiklerini ve ağ cihazlarındaki güvenlik açıklarından nasıl yararlandıklarını, hassas verileri nasıl çaldıklarını ve kritik sistemleri nasıl şifrelediklerini ayrıntılarıyla anlatıyor.

Sekoia’nın siber güvenlik araştırmacıları ilk olarak yeni fidye yazılımı türü Helldown’ın Linux versiyonunu keşfetti kurmak Halcyon tarafından geliştirildi ve LockBit 3.0 kodundan türetilen Windows fidye yazılımını dağıtıyor.

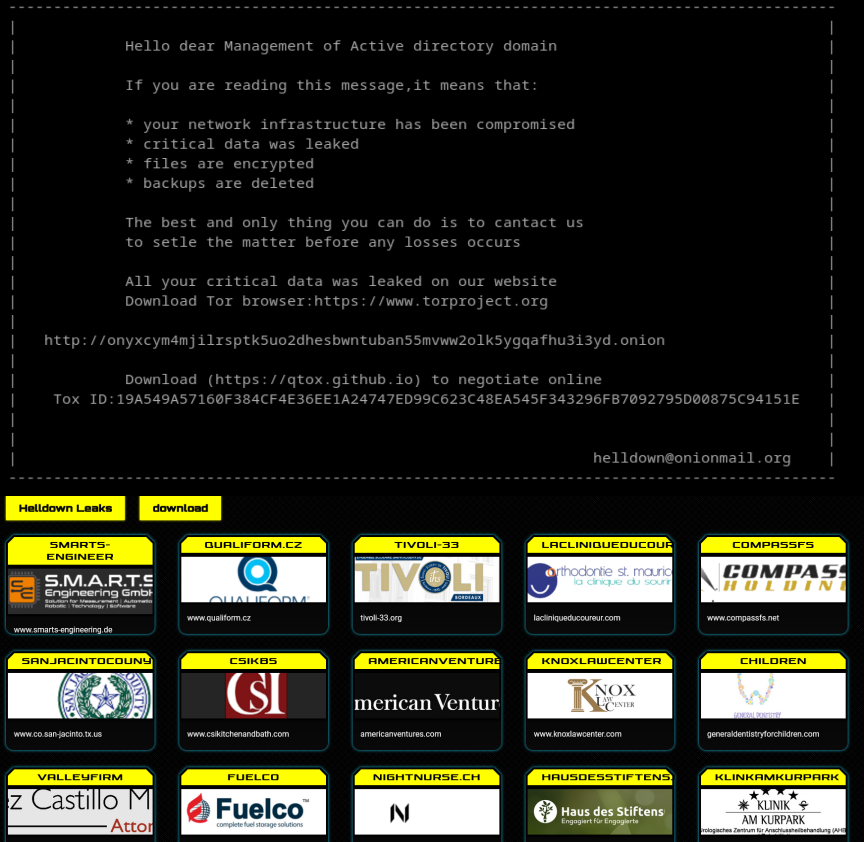

Helldown, Ağustos 2024’ten bu yana aktif olarak kuruluşları hedef alan ve üç ayda 30’dan fazla firmayı etkileyen nispeten yeni bir fidye yazılımı grubudur. Bu tehdit aktörü öncelikle ağ cihazlarındaki güvenlik açıklarından yararlanıyor, özellikle de Zyxel güvenlik duvarları.

Erişim sağladıktan sonra ikili bir gasp stratejisi uyguluyorlar; kritik verileri şifreliyorlar ve fidye ödenmediği takdirde hassas bilgileri sızdırma tehdidinde bulunuyorlar. Araştırmacılar, “ESX’i hedef alan fidye yazılımındaki son gelişmeler göz önüne alındığında” grubun saldırılarını VMware aracılığıyla sanallaştırılmış altyapıları hedef alacak şekilde genişlettiğinden şüpheleniyor.

Helldown’ın Linux çeşidi özellikle VMware ESX sunucularını hedef alıyor. Bu varyant ilk olarak siber güvenlik araştırmacısı Alex Turing tarafından fark edildi (@TuringAlex) 31 Ekim 2024’te.

Sekoia’nın Hackread.com ile paylaştığı blog gönderisine göre fidye yazılımının kodu, VMware ESX sunucularının bir örneğine odaklanıyor ve basit, gizleme ve hata ayıklama önleme mekanizmalarından yoksun. Ana işlev, yapılandırma yükleme, dosya arama, şifreleme ve fidye notu oluşturma dahil olmak üzere basit bir iş akışını yürütür.

Kod ayrıca, VM’leri sırayla listeleyen ve sonlandıran kill_vms adlı bir işlevi de içerir. VM’lerin şifrelemeden önce sonlandırılması, fidye yazılımının görüntü dosyalarına yazma erişimini sağlar, ancak statik ve dinamik analizler bu işlevselliğin başlatılmadığını gösterir, bu da fidye yazılımının hala geliştirilme aşamasında olduğunu veya o kadar gelişmiş olmadığını gösterir.

Grup, karanlık web veri sızıntısı sitesinde, 22 GB ile 431 GB arasında değişen ve aykırı değerler hariç ortalama 70 GB olan büyük miktarda veriyi açıkladı. Çalınan dosyalar çoğunlukla PDF’ler veya taranmış belgelerdir ve muhtemelen NAS sistemleri veya elektronik belge yönetimi portalları gibi sunuculardan elde edilmiştir. Hacmin büyük olması, saldırganın genellikle hassas bilgiler içeren yönetim dosyalarını depolayan veri kaynaklarını hedef aldığını gösteriyor.

Araştırmacılar, bir şirketin (Schneider Electric) uzlaşmasının zamanlaması ve Hellcat operatörleri olduğu iddia edilen kişilerin sosyal medya faaliyetleri nedeniyle Helldown vs. Hellcat ve Darkrace/Donex grupları arasında bir bağlantı olduğundan şüpheleniyorlar. Ancak şu ana kadar bu gruplar arasında herhangi bir teknik benzerlik bulunamadı.

“X sosyal medyasındaki iki hesap, @grepcn ve @ReyBreached, Hellcat operatörü olduklarını iddia ederek kendilerini Helldown’dan ayırmak için paylaşımda bulundular ve her biri profillerinde Hellcat’in DLS bağlantısını gösteriyor.”

Sekoia’nın Tehdit Tespit ve Araştırma (TDR) ekibi

Bilginiz olsun diye söylüyorum, @grepcn İhlal Forumlarında oldukça aktif. Onlar aynı zamanda Dell’in dahil olduğu son veri ihlallerinin arkasındaki hackerlardır (1, 2, 3) Ve Twilio.

Helldown’ın Darkrace ile davranışsal benzerlikler paylaştığını da belirtmekte fayda var; her ikisi de muhtemelen sızdırılmış LockBit 3 kodundan kaynaklanıyor ve Darkrace’in yeniden markalanmış hali olduğundan şüpheleniliyor.

Bununla birlikte, Helldown saldırısına karşı korunmak için kuruluşların ağ cihazlarına, özellikle de Zyxel güvenlik duvarlarına en son güvenlik güncellemelerini eklemeleri gerekir. Ağ segmentasyonu, erişim kontrolleri ve düzenli yedeklemeler gibi önemli güvenlik önlemlerini benimsemek ve çalışanları kimlik avı farkındalığı ve güvenli parola kullanımı da dahil olmak üzere en iyi siber güvenlik uygulamaları konusunda eğitmek, gelişen fidye yazılımı tehditlerini proaktif bir şekilde ele almak için çok önemlidir.

Jason SorokoScottsdale, Arizona merkezli kapsamlı sertifika yaşam döngüsü yönetimi (CLM) sağlayıcısı Sectigo Kıdemli Üyesi, Helldown fidye yazılımının modern kötü amaçlı yazılımların karmaşık bir evrimini temsil ettiğini belirterek, en son gelişmeye ağırlık verdi.

“Helldown, siber suçluların modern kötü amaçlı yazılımların tüm unsurlarını nasıl bir araya getirerek zorlu bir tehdit oluşturduğunun en iyi örneğidir. Bu kötü amaçlı yazılım versiyonunun tüm unsurları daha önce görüldü, ancak giderek artan bir şekilde tüm cephelerde güçlenen kötü amaçlı yazılımları görüyoruz.“ Jason açıkladı.

Güvenlik ekiplerinin, tehditleri azaltmak için saldırganların kusurlarına veya gözetimlerine güvenmek yerine, düşmanların gelişmiş, iyi hazırlanmış teknikler kullanacağını varsayarak koruma tasarlaması gerektiğini ekledi.

“Dosyasız yürütmeden güçlü özel şifrelemeye kadar, bu kötü amaçlı yazılım çeşidi bize, düşmanlarımızın saldırılarını hafifletmemiz için kolay bir yol sağlayan hatalar yapma konusunda güvenemeyeceğimizi öğretiyor. Bunun gibi saldırılara karşı savunma sistemleri inşa eden güvenlik mimarları, rakiplerin çok az zayıf noktası olan gelişmiş bir araç seti getirdiğini varsaymalıdır.“

İLGİLİ KONULAR

- Telegram Kontrollü TgRat Truva Atı Linux Sunucularını Hedefliyor

- Bilgisayar korsanları, ATM’lerde Para Çekme İşlemleri için Linux FASTCash Kötü Amaçlı Yazılımını Kullanıyor

- Linux ESXi Ortamlarını Hedefleyen Fidye Yazılımı Varyantını Oynayın

- AsitRain Linux Kötü Amaçlı Yazılım Varyantı “AcidPour” Ukrayna’yı Hedefliyor

- Linux Kötü Amaçlı Yazılımı ‘Perfctl’ Sistem Dosyalarını Taklit Ederek Milyonlara Ulaştı