Yeni ‘Helldown’ fidye yazılımı operasyonunun, Zyxel güvenlik duvarlarındaki güvenlik açıklarını hedef alarak kurumsal ağlara sızmayı, veri çalmalarına ve cihazları şifrelemelerine olanak tanıdığına inanılıyor.

Fransız siber güvenlik firması Sekoia, Helldown saldırılarına ilişkin son gözlemlere dayanarak bunu orta düzeyde güvenle bildiriyor.

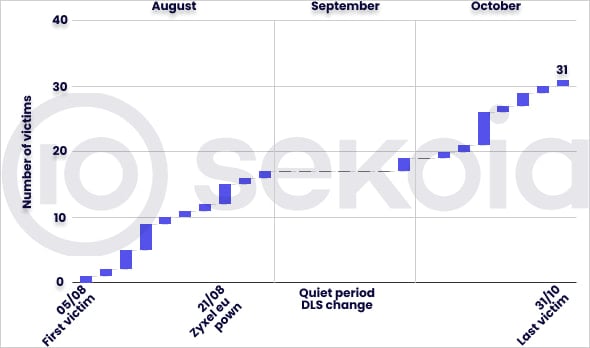

Fidye yazılımı alanının en büyük oyuncuları arasında yer almasa da Helldown, yazdaki lansmanından bu yana hızla büyüdü ve veri gaspı portalında çok sayıda kurbanı listeledi.

Kaynak: Sekoia

Helldown keşfi ve genel bakış

Helldown ilk olarak 9 Ağustos 2024’te Cyfirma tarafından ve ardından 13 Ekim’de Cyberint tarafından belgelendi ve her ikisi de yeni fidye yazılımı operasyonunu kısaca anlattı.

Helldown fidye yazılımının VMware dosyalarını hedef alan Linux versiyonunun ilk raporu 31 Ekim’de 360NetLab güvenlik araştırmacısı Alex Turing’den geldi.

Linux varyantı, görüntüleri şifrelemek için VM’leri listelemek ve öldürmek için kod içerir, ancak işlevleri yalnızca kısmen çağrılır, bu da hala geliştirilme aşamasında olabileceğini gösterir.

.png)

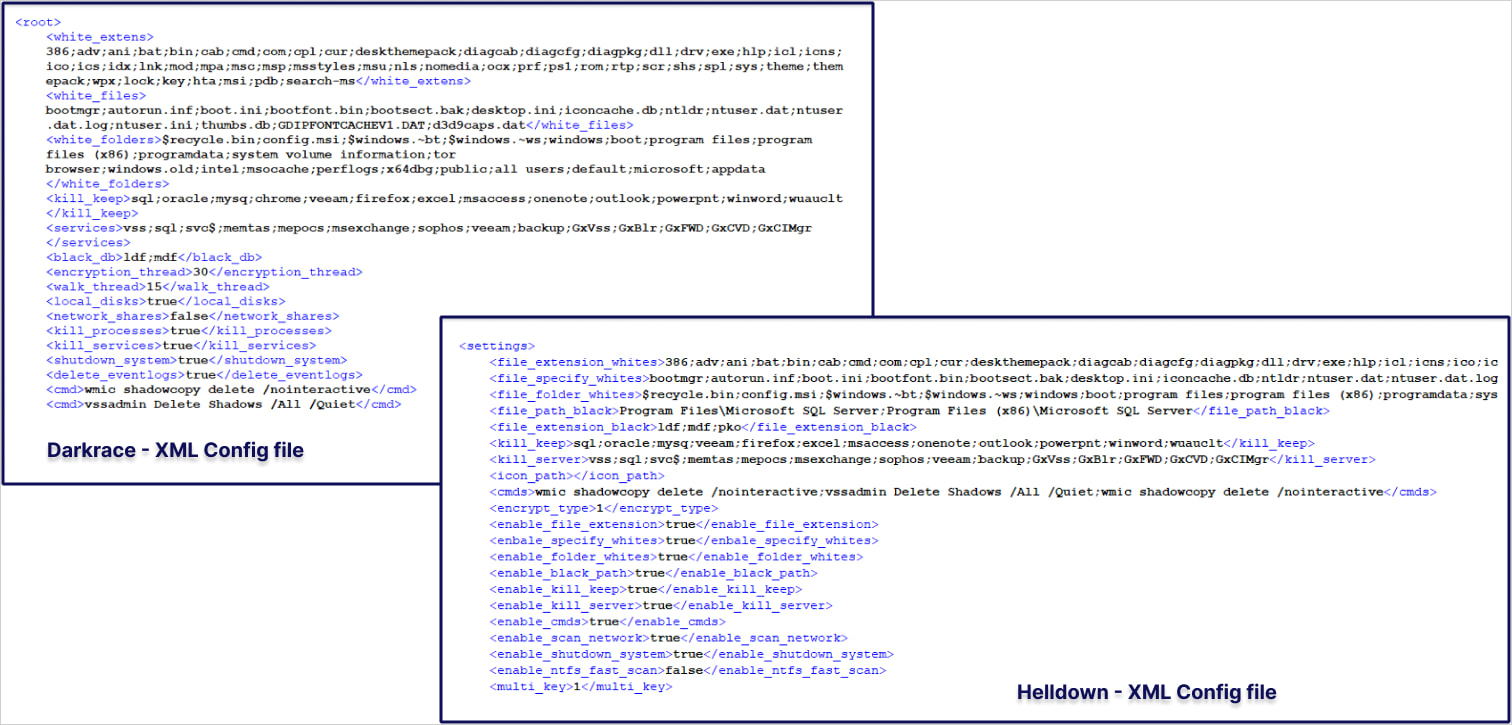

Sekoia, Helldown for Windows’un sızdırılan LockBit 3 oluşturucuyu temel aldığını ve Darkrace ve Donex ile operasyonel benzerlikler içerdiğini bildirdi. Ancak mevcut kanıtlara dayanarak kesin bir bağlantı kurulamadı.

Kaynak: Sekoia

Tehdit grubu, 7 Kasım 2024 itibarıyla yakın zamanda yenilediği şantaj portalında, başta Amerika Birleşik Devletleri ve Avrupa’da bulunan küçük ve orta ölçekli firmalar olmak üzere 31 kurbanı listeledi. Bugün itibarıyla sayı 28’e düştü, bu da muhtemelen bazılarının fidye ödediğini gösteriyor.

Sekoia, Helldown’un çaldığı veriler konusunda daha verimli taktikler izleyen diğer gruplar kadar seçici olmadığını ve web sitesinde tek seferde 431 GB’a kadar ulaşan büyük veri paketleri yayınladığını söylüyor.

Listelenen kurbanlardan biri ağ ve siber güvenlik çözümleri sağlayıcısı Zyxel Europe’dur.

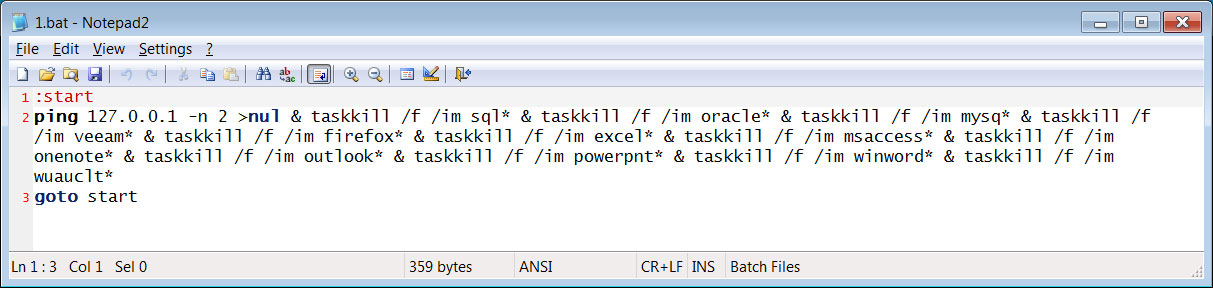

Grubun şifreleyicileri çok gelişmiş görünmüyor; tehdit aktörleri, bu işlevi doğrudan kötü amaçlı yazılıma dahil etmek yerine görevleri sonlandırmak için toplu dosyaları kullanıyor.

Kaynak: BleepingComputer

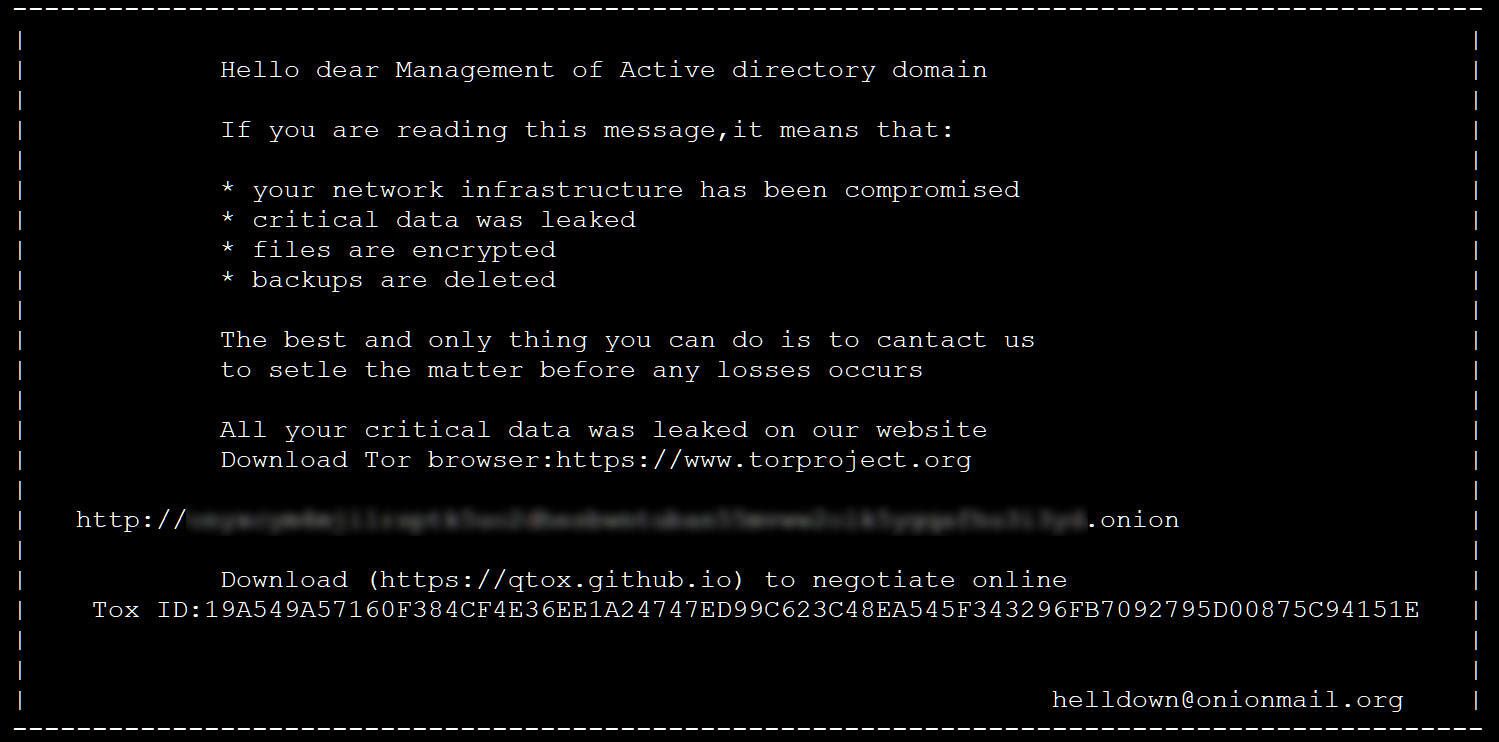

Tehdit aktörleri, dosyaları şifrelerken, şifrelenmiş dosyaların uzantısı olarak kullanılacak “FGqogsxF” gibi rastgele bir kurban dizesi oluşturacaktır. Fidye notu aynı zamanda bu kurban dizesini dosya adında “Readme.FGqogsxF.txt” gibi kullanıyor.

Kaynak: BleepingComputer

Zyxel istismarına işaret eden kanıtlar

Zyxel Avrupa liderinden yola çıkan Sekoia, Helldown web sitesinde listelenen en az sekiz kurbanın, ihlal sırasında IPSec VPN erişim noktası olarak Zyxel güvenlik duvarlarını kullandığını tespit etti.

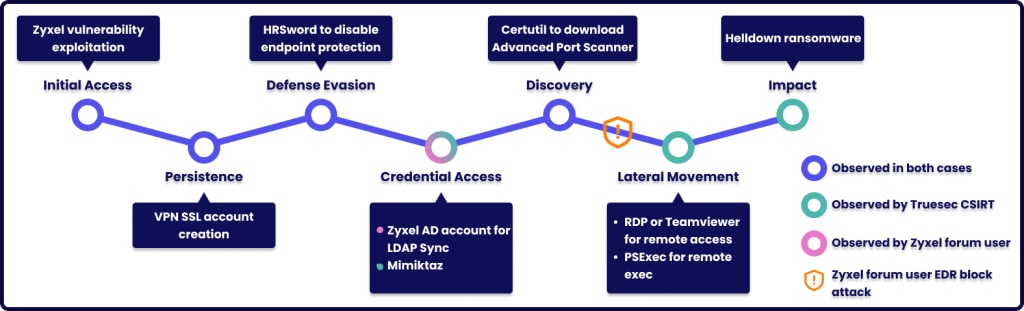

Daha sonra Sekoia, 7 Kasım tarihli bir Truesec raporunun, Helldown saldırılarında ‘OKSDW82A’ adlı kötü amaçlı bir hesabın ve ayrıca muhtemelen MIPS tabanlı cihazları hedef alan bir saldırının parçası olarak kullanılan bir yapılandırma dosyasının (‘zzz1.conf’) kullanıldığından bahsettiğini fark etti. Zyxel güvenlik duvarları.

Tehdit aktörleri bu hesabı, kurbanın ağlarına SSL VPN aracılığıyla güvenli bir bağlantı kurmak, etki alanı denetleyicilerine erişmek, yanal hareket etmek ve uç nokta savunmalarını kapatmak için kullandı.

Sekoia daha ayrıntılı bir araştırma yaparak Zyxel forumlarında ‘OKSDW82A’ şüpheli kullanıcı hesabı ve ‘zzz1.conf’ yapılandırma dosyasının oluşturulduğuna dair raporlar buldu; burada cihaz yöneticileri cihaz yazılımının 5.38 sürümünü kullandıklarını bildirdi.

Kaynak: Sekoia

Sekoia’nın araştırmacıları sürüme dayanarak Helldown’un, kimliği doğrulanmamış bir saldırganın Kullanıcı Tabanlı PSK modunda hazırlanmış uzun bir kullanıcı adıyla işletim sistemi komutlarını yürütmesine olanak tanıyan IPSec VPN’deki bir komut enjeksiyonu olan CVE-2024-42057’yi kullanıyor olabileceğini öne sürüyor.

Sorun, 3 Eylül’de donanım yazılımı sürüm 5.39’un piyasaya sürülmesiyle düzeltildi ve kullanım ayrıntıları henüz kamuya açıklanmadı, bu nedenle Helldown’un özel n-günlük istismarlara erişimi olduğundan şüpheleniliyor.

Ayrıca Sekoia, 17 ve 22 Ekim tarihleri arasında Rusya’dan VirusTotal’a yüklenen veri yüklerini keşfetti ancak veri yükü eksikti.

Sekoia araştırmacısı Jeremy Scion, “Bu, kodu çözüldüğünde MIPS mimarisi için bir ELF ikili dosyasını ortaya çıkaran base64 kodlu bir dize içeriyor” diye açıklıyor.

“Ancak yük eksik görünüyor. Sekoia, bu dosyanın daha önce bahsedilen Zyxel ihlaliyle bağlantılı olduğunu orta derecede güvenle değerlendiriyor.”

BleepingComputer, bu saldırılarla ilgili soruları için Zyxel ile temasa geçti ancak şu anda bir yanıt alamadı.