Swiss Global Solutions sağlayıcısı Ascom, Hellcat olarak bilinen bir hacker grubu olarak BT altyapısında bir siber saldırıyı onayladı.

Şirket, bir basın açıklamasında Pazar günü bilgisayar korsanlarının teknik biletleme sistemini ihlal ettiğini ve şu anda olayı araştırdığını duyurdu.

ASCOM, kablosuz saha içi iletişimlere odaklanan 18 ülkede yan kuruluşları olan bir telekomünikasyon şirketidir.

Hellcat Hacking Group saldırıyı talep etti ve BleepingComputer’a şirketin tüm bölümlerini etkileyebilecek yaklaşık 44GB veri çaldıklarını söyledi.

ASCOM, bilgisayar korsanlarının teknik biletleme sistemini tehlikeye attığını, olayın şirketin iş operasyonları üzerinde hiçbir etkisi olmadığını ve müşterilerin ve ortakların herhangi bir önleyici eylemde bulunmaları gerekmediğini söylüyor.

“Bu tür cezai suçlara karşı soruşturmalar derhal başlatıldı ve devam ediyor. ASCOM ilgili yetkililerle yakın çalışıyor” – Ascom

Hellcat Hacking Group’un bir üyesi olan Rey, BleepingComputer’a çoklu ürünler için ASCOM kaynak kodundan çaldıklarını, çeşitli projeler, faturalar, gizli belgeler ve biletleme sisteminden gelen sorunlardan çaldıklarını söyledi.

İsviçre şirketi ihlal hakkında teknik ayrıntılar sağlamadı, ancak Jira biletleme sistemini hedeflemek Hellcat bilgisayar korsanları için ortak bir saldırı yöntemi haline geldi.

Hellcat bir jira hackleme çılgınlığı

JIRA, yazılım geliştiricileri tarafından yaygın olarak kullanılan bir proje yönetimi ve sorun izleme platformudur ve BT ekipleri projeleri izlemek ve yönetmek için. Platform genellikle kaynak kodu, kimlik doğrulama anahtarları, BT planları, müşteri bilgileri ve bu projelerle ilgili dahili tartışmalar gibi hassas veriler içerir.

Hellcat tarafından iddia edilen ve hedeflenen şirketler tarafından onaylanan önceki olaylar Schneider Electric, Telefónica ve Orange Group tarafından onaylandı ve her üç durumda da bilgisayar korsanları Jira sunucuları aracılığıyla ilerledi.

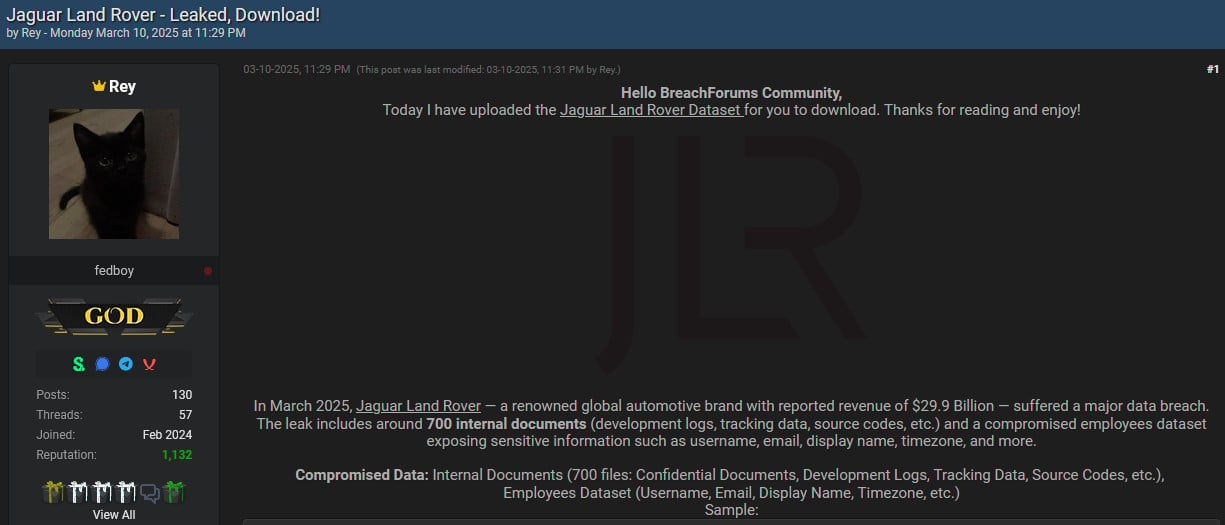

Son zamanlarda, aynı bilgisayar korsanları da İngiliz çokuluslu otomobil üreticisi Jaguar Land Rover’a (JLR) saldırı için sorumluluk aldı ve yaklaşık 700 iç belgeyi çaldı ve sızdırdı.

Tehdit oyuncusu açıkladığı gibi, sızıntı “geliştirme günlükleri, izleme verileri, kaynak kodları” ve “kullanıcı adı, e -posta, ekran adı, saat dilimi ve daha fazlası” gibi hassas bilgileri ortaya çıkaran bir çalışanın verilerini içerir.

Tehdit istihbarat şirketi Hudson Rock’ta kurucu ortağı ve CTO olan Alon Gal, JLR ihlalinin Hellcat bilgisayar korsanlarına özgü bir kalıbı takip ettiğini söylüyor.

“Bu son olayın merkezinde, Hellcat’in imzası haline gelen bir teknik yatıyor: Infostealers tarafından enfekte olan güvenliği ihlal edilmiş çalışanlardan hasat edilen JIRA kimlik bilgilerini istismar etmek” – Alon Gal

Araştırmacı, JLR olayının JLR’nin JIRA sunucusuna üçüncü taraf kimlik bilgileri olan bir LG Electronics çalışanının kimlik bilgilerini kullanarak mümkün olduğunu söyledi.

Gal, tehlikeye atılan kimlik bilgilerinin taze olmadığını ve birkaç yıldır maruz kaldığını, ancak tüm bu süre boyunca geçerli kaldığını ve bilgisayar korsanlarının yararlanmasına izin verdiğini vurguluyor.

Tehdit oyuncusu bugün, veri analitiğine otomotiv endüstrisinde OEM’ler ve bayiler için bir platform sağlayan bir pazarlama şirketi olan JIRA Affinitiv sistemini tehlikeye attıklarını açıkladığı için Hellcat’in faaliyeti bu ihlallerde durmadı.

Tehdit oyuncusu, BleepingComputer’a bir JIRA sistemi aracılığıyla affinitiv’i ihlal ettiklerini doğruladı ve 470.000’den fazla “benzersiz e -posta” ve 780.000’den fazla kayıtla bir veritabanını çaldıklarını açıkladı.

BleepingComputer tarafından iddia edilen saldırı hakkında temasa geçildiğinde, Affinitiv soruşturmaya başladıklarını söyledi.

İhlali kanıtlamak için, bilgisayar korsanları adlar, e -posta adresleri, posta adresleri ve bayilik adları içeren iki ekran görüntüsü yayınladı.

Alon Gal, Jira’nın “işletme iş akışlarındaki merkeziyeti ve barındırdığı veri zenginliği nedeniyle saldırganlar için ana hedef haline geldiğini” uyarıyor ve bu tür erişim “yanal hareket etmek, ayrıcalıkları artırmak ve hassas bilgileri çıkarmak” için kullanılabilir.

Infostealers tarafından toplanan kimlik bilgilerini bulmak kolay olduğundan ve şirketlerin düzenli bir rotasyon sürecine dahil edemediği için bazılarının yıllarca değişmeden kaldığı göz önüne alındığında, bu tür saldırılar daha sık hale gelecektir.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.