Tehdit araştırmacıları, Dalai Lama’nın 90. doğum gününden önceki haftalarda patlayan ve tibet temalı web sitelerine, sofistike arka planlarla tohum pencereleri ev sahiplerine yükseltilmiş trafikten yararlanan ikiz Çin-nexus casusluk operasyonları-“Operasyon Sohbeti” ve “Operasyon Fantomprayers Operasyonu” uyarınca uyarıyorlar.

Saldırganlar, meşru bir selamlama sayfasından ödün vererek ve köprünü sessizce değiştirerek, ziyaretçileri Niccenter altındaki benzeri alan adlarına yönlendirdi[.]Net, Doktorlar Tibet dilli sohbet araçları olarak maskelenen şüpheli olmayan kullanıcıları bekliyor.

Bir kez yürütüldükten sonra, bu paketler ya hayalet sıçan veya daha yeni PhantomNet implantını serbest bıraktı, operatörlere dosyalar, web kameraları, mikrofonlar ve hatta sistem kapatma kontrolleri arasında kapsamlı bir gözetim sağladı.

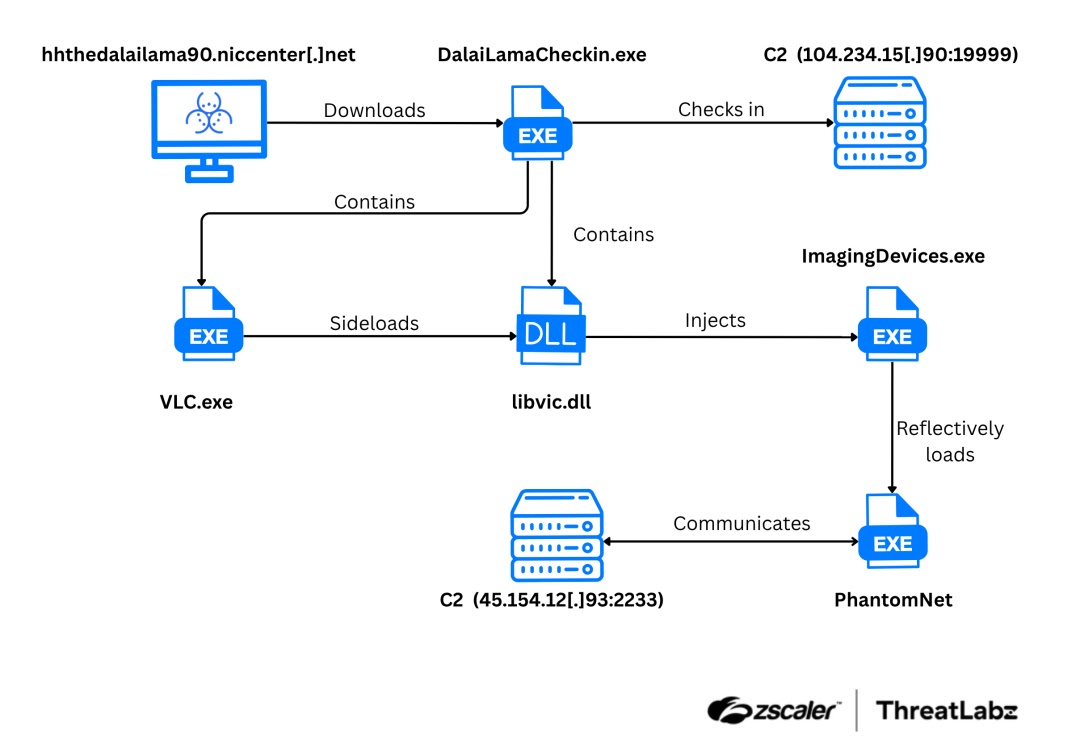

Şemalar, imzalı ikili dosyalarda dll sideloading’i kötüye kullanan çok aşamalı yükleyicilere menteşe (Ghostchat için element.exe ve fantompreyers için vlc.exe), imza kontrollerinden kaçınmak için güvenilir sertifikalarda piggy destekli.

Oradan, Shellcode benign ImagingDevices.exe işlemine kayar, NTDLL.DLL’nin yeni bir kopyasını, çekirdek truva atı yansıtıcı bir şekilde yüklemeden önce kullanıcı modu kancalarının üzerine yazacak şekilde eşleştirir.

Zscaler analistleri, her iki kampanyanın düşük seviyeli NT* ve RTL* çağrılarına, daha yüksek WIN32 API’lerinden ziyade, birçok uç nokta görünürlük kancasını kaldırmayı amaçlayan bir seçim olduğunu belirtti.

Hayalet Rat Beacons’a 104.234.15[.]90: 19999 Ismarlama bir “Kugou” TCP protokolü üzerinden, paketleri diskli yapılandırmasını gizlemek için kullanılan değiştirilmiş bir RC4 algoritması ile şifreliyor.

Phantomnet, aksine, ham TCP veya HTTPS’yi 45.154.12’ye destekler[.]93: 2233, AES’de trafiği dinamik olarak türetilmiş bir anahtarla sarma.

Her implant, isteğe bağlı eklenti DLL’leri (yüklenene kadar xor veya AES kodlu) yoluyla kendini genişletir.

Birlikte ele alındığında, müdahaleler, tedarik zinciri tarzı yan yükleme ve arazi yaşamı API’lerinin diaspora topluluklarında uzun vadeli dayanaklar arayan casusluk ekipleri için nasıl güçlü araçlar olarak kaldığını göstermektedir.

Enfeksiyon mekanizması: Web cazibesinden kalıcı tablolara

Saldırı akışı stratejik bir web uzatmasıyla başlar. Kurbanlar thedalailama’ya çekildi90.niccenter[.]Net “İndir” tuşuna basın ve meşru element.exe sessizce bir haydut ffmpeg.dll (aşama-1 yükleyici) yükleyen tbElent.zip’i alın.

Bu DLL, gömülü kabuk kodunu şifresini çözer, ImagingDevices.exe’ye enjekte eder ve bir çalıştırma anahtarı girişi yazar-HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\Element– Böylece yükleyici her önyüklemede yeniden başlatılır.

Benzer bir koreografi Fantomprayers: Dalailamacheckin.exe Drops libvlc.dll artı şifreli .tmp %AppData %\ doğum gününe dosya, sonra bir Birthday Reminder.lnk Başlangıç klasöründe kısayol, vlc.exe’nin oturum açmasında kötü niyetli DLL’yi açmasını sağlayın.

.webp)

Aşama-2 kabuk kodu NRV2D ile sıkıştırılır; Aşama-3 yükler, başlıkları temizlenen tam PE yürütülebilirlerdir (0x0d 0x0a) statik tarayıcılara folyo.

Libvlc.dll’den kurtarılan aşağıdaki snippet, Phantomprayers’ın yansıtıcı yükleyicisinin kilidini açan çift katmanlı şifre çözme işlemini gösterir:-

from Crypto.Cipher import ARC4, AES

shell = open('.tmp','rb').read()

rc4 = ARC4.new(b'\x0F\x01\x02\x03\x04\x05\x06\x07\x08\x09\x0A\x0B\x0C\x0D\x0E\x0F')

stage1 = rc4.decrypt(shell)

aes = AES.new(b'\x01\x02\x03\x09\x04\x05\x06\x07\x08\x09\x0A\x0B\x0C\x0D\x0E\x0F',

AES.MODE_CBC,

b'\x01\x02\x03\x09\x04\x05\x06\x07\x08\x09\x0A\x0B\x0C\x0D\x0E\x0F')

loader = aes.decrypt(stage1 + b'\x00')Bir zamanlar sakini, Ghost Rat’s DllSerSt Eklenti kullanıcıları numaralandırabilirken DllAudio Ortam sesini kaydeder; Phantomnet bu cephaneliğin çoğunu yansıtır, ancak C2 konuşmasını da önceden ayarlanmış saatlerle sınırlayarak ağ gürültüsünü azaltır.

.webp)

Orijinal Zscaler raporundaki işlem zinciri, tam zinciri grafiksel olarak özetler ve tek bir yanlış yerleştirilmiş tıklamanın Windows uç noktalarında gizli, kalıcı gözetim haline gelmesinin altını çizer.

Tespiti artırın, uyarı yorgunluğunu azaltın, yanıtı hızlandırın; Güvenlik ekipleri için inşa edilmiş etkileşimli bir sanal alan ile hepsi -> Herhangi bir deneyin.